制御システムを狙うサイバー攻撃の脅威(1)

今回は、制御システムのセキュリティインシデントが深刻化する背景や、トレンドマイクロがおとり調査によって収集した攻撃サンプルの解析結果をもとに制御システムに迫る脅威を解説し、有効な対策を紹介します。

特集

特集

また、核関連施設や水処理施設、石油やガスパイプラインなどを狙ったサイバー攻撃と考えられるインシデントが、世界各地で報道されています。

今回は、制御システムのセキュリティインシデントが深刻化する背景や、トレンドマイクロがおとり調査によって収集した攻撃サンプルの解析結果をもとに制御システムに迫る脅威を解説し、有効な対策を紹介します。

●狙われる制御システム、オープン化の流れで脅威は深刻に

昨今、制御システムを取り巻くセキュリティ脅威が増大しています。制御システムとは、工業プロセスを操業、自動化するのに使われる機器やシステムを管理し制御するためのものです。電力やガス、水道などの社会インフラや製造業をはじめとするさまざまな産業分野で利用されています。制御システムを狙った代表的な脅威として、Stuxnet(スタクスネット)と呼ばれる不正プログラムを使った攻撃があります。2010年には、イランのウラン濃縮施設がStuxnetによる攻撃を受け、遠心分離器の一部が稼働不能に陥ったという報道がありました。

なぜ今、制御システムのセキュリティインシデントが深刻化しているのでしょうか。これまで、制御システムは独自のOS、アプリケーション、プロトコルを採用し、インターネットとつながらないクローズド環境で運用されてきました。このため、不正プログラムに感染したり不正アクセスされたりするリスクは低く、セキュリティ対策の必要性は低いと思われてきました。

しかしながら、近年、制御システムは、汎用OSや標準プロトコル(TCP/IP、イーサネット)を採用し始めています。加えて、運用管理の効率化やリモートメンテナンスなどを目的に、インターネットや情報システムと接続するようになり、制御システムはオープン化の流れをたどっています。

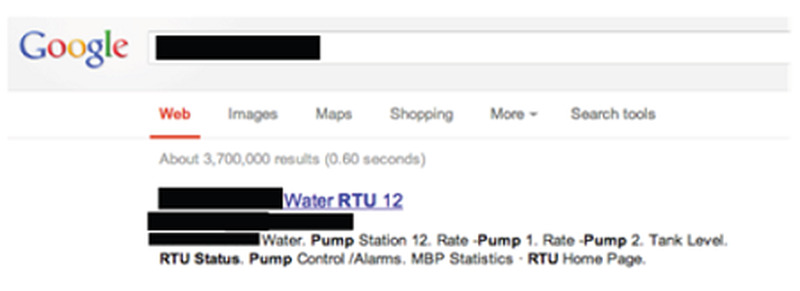

さらに現在、インターネットに接続されている制御システムは、検索エンジンで容易に見つけ出せる状況にあります。また、サイバー犯罪者はIPや使用される通信プロトコルをはじめ、インターネットに接続されている制御システムの関連情報を共有サイトに公開し、だれでも閲覧できる状況を作り上げています。これらの状況が、制御システムが不正プログラム感染や不正アクセスされるリスクを高める要因になっています。

トレンドマイクロがテストを行った時点では、インターネットで確認された機器の中には、不正アクセスを防ぐためのセキュリティメカニズムも存在していないものもありました。(当社では、すでに当該企業と法執行機関に連絡済みであり、それらの組織ではこの結果に対する対応を進めています。)

●水処理システムを装うハニーポットで攻撃の実態を浮き彫りに

そこで、トレンドマイクロは2012年11月、制御システムを狙う攻撃の実態に迫るべく、おとり調査に乗り出しました。この調査は、サイバー犯罪者による不正アクセスの手口や、不正プログラムの振る舞いなどの傾向を明らかにするのが目的です。具体的には、水処理システムに見立てたハニーポット(サイバー攻撃調査用に設置したおとりのシステム)をインターネット上に構築。このシステムの関連情報をインターネット上にさらしておくことで、サイバー犯罪者のターゲットになりやすい環境を用意しました。

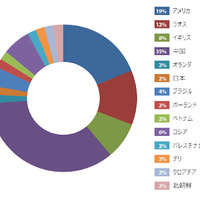

今回の調査によって、制御システムを狙う攻撃がどこから、何を目的に仕掛けられ、どんな手法を駆使してくるかを掴むために、有効な手掛かりとなるサンプルの収集に成功しました。最初の攻撃の兆候を確認したのは、ハニーポットの環境を構築してからわずか18時間後のことです。約1カ月にわたる調査では合計で39件もの攻撃を受け、それらは14の異なる国から仕掛けられていることが判明しました。また、攻撃元のIPを調査したところ、中国が35%と最も多く、アメリカ(19%)、ラオス(12%)が続き、日本からと見られる攻撃も確認しました。

これらの攻撃を解析したところ、制御システムで使用される代表的な通信プロトコルのModbusトラフィックを改変しようとするものや、水道設備の稼働状況を診断するためのファイルに不正アクセスして改変しようとするものを確認しました。中には、水処理施設全体に深刻なダメージを与える恐れのある、CPUファン速度を改変しようとするものも含まれていました。これらは、産業制御システムをのっとり、インフラシステムに障害を引き起こそうとする、意図的な攻撃であると推測されます。さらに、同じ攻撃者から複数回にわたって実行されていると推測される攻撃活動も確認されました。ある脆弱性を狙った攻撃に一度失敗すると、次の攻撃では別の脆弱性が狙われるなど、攻撃が成功するまで執拗な攻撃が続けられており、明確な目的を持った攻撃者の存在を伺うことができます。

(Trend Micro)

※本記事は「TREND PARKコアテク・脅威インテリジェンス」から転載しました※

《Trend Micro》

関連記事

この記事の写真

/