攻撃者が不正なWebサイトをセキュリティベンダから隠す手法とは(トレンドマイクロ)

トレンドマイクロは、攻撃者がエクスプロイトキットを仕掛けたWebサイトを、セキュリティベンダや関係者からどのように逃れているのかを同社ブログで解説している。

脆弱性と脅威

脅威動向

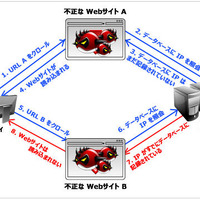

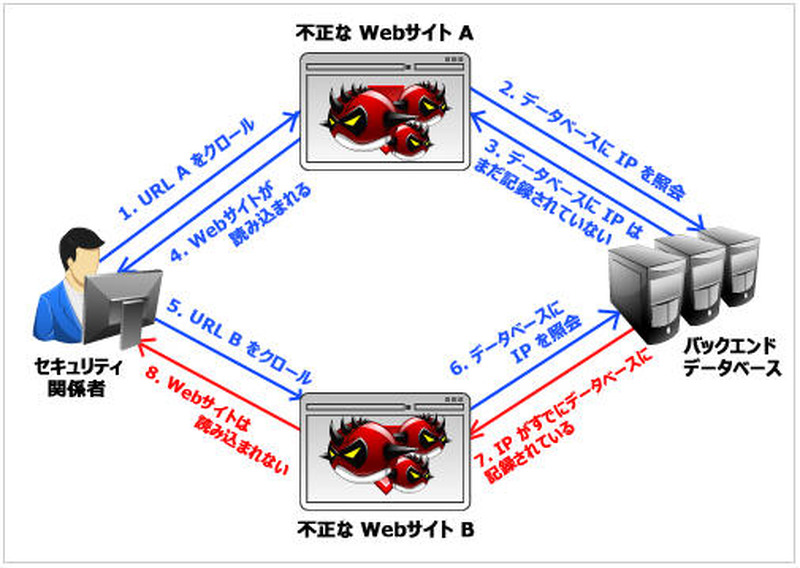

また、より巧妙な手法に「与えられた IPアドレスには一度きりしか接続させない」というものがある。セキュリティベンダは、特定の攻撃に関わるWebサイトのリストを持っていると仮定する。セキュリティベンダやセキュリティ関係者たちが手動もしくは自動化されたツールを使用してこのリスト内ひとつのWebサイトにアクセスすると、攻撃者はセキュリティベンダの使用するIPアドレスが攻撃に関わったWebサイトに接続したことを自らのバックエンドのデータベースに記録する。そして、セキュリティベンダや各関係者たちが他のWebサイトへ接続しようとすると、Webサイトはバックエンドのデータベースの記録を照会し、セキュリティベンダは不正なコンテンツに接続することができなくなる。

このようなバックエンドのデータベースは、「ダイナミック DNS(DDNS)」のサービスとともに利用されることもある。攻撃者たちは、DDNSのサービスを利用して大量のランダムなURLを動的に生成することにより、何者かがアクセスしているURLを数分以内にアクセスできない状態にすることが可能になる。こういった手法は、さまざまな面にわたってエクスプロイトキットにより利用されている。その典型的な手法のひとつ「infect once」では、「BlackHole Exploit kit(BHEK)」の両バージョン(1.x および 2.x)だけでなくエクスプロイトキット「Styx」および「CoolKit」にも利用されている。

関連記事

この記事の写真

/