20万台のAndroidデバイスで構成されるボットネットを確認(Dr.Web)

Dr.WEBは、感染したAndroidデバイスで構成される世界最大規模のボットネットを発見したと発表した。

脆弱性と脅威

脅威動向

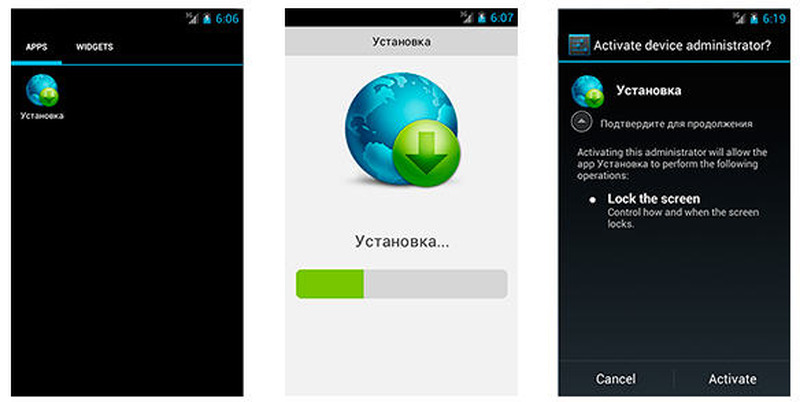

犯罪者はこのボットネットに感染デバイスを加えるために、新たに発見された「Android.SmsSend.754.origin」のほか、2013年3月にDr.Webによって発見された「Android.SmsSend.412」をはじめ「Android.SmsSend.468.origin」「Android.SmsSend.585.origin」など複数の悪意あるプログラムを使用している。Android.SmsSend.754.originトロイの木馬は「Flow_Player.apk」という名前のapkアプリケーションであり、感染するとIMEI、アカウント残高、国名コード、携帯電話番号、オペレータコード、モデル名、OSバージョンなどの、感染したデバイスに関する情報を犯罪者に送信する。次にトロイの木馬は犯罪者からのコマンドを待ち、その応答として、指定された番号に対する特定のテキストの送信、アドレス帳に登録されている番号に対するSMSの大量送信、指定されたURLのブラウザ上での表示、特定のヘッダやテキストを含んだメッセージのデバイス画面上での表示などの動作を実行する。

関連記事

この記事の写真

/