「eoWEBメール」を騙るフィッシングメールを確認、「goo」と誘導先サイトのドメイン、本文の内容が極めて類似(フィッシング対策協議会)

フィッシング対策協議会は10月1日、「eoWEBメール」を騙るフィッシングメールが出回っているとして、注意喚起する文章を公開した。

脆弱性と脅威

脅威動向

それによると、10月1日14時時点で、フィッシングサイトは稼働中で、同協議会ではJPCERT/CCに閉鎖のための調査を依頼したとのこと。

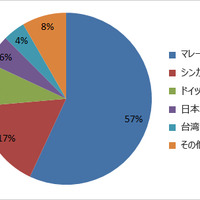

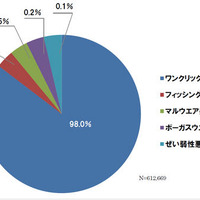

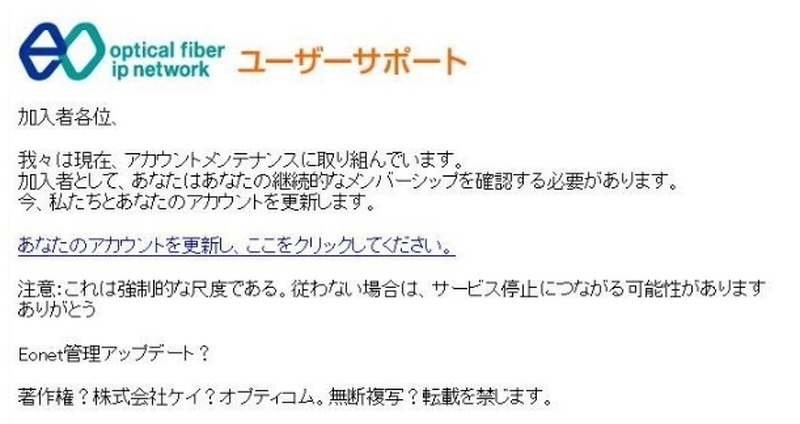

このフィッシングメールは「我々は現在、アカウントメンテナンスに取り組んでいます」といった文章で、アカウント更新を要請する内容で、メール本文にはURLが記載されているが、「http://bmcc.●●●●.my/wp-content/pageflip/upload/eonet/eonet.htm」など無関係なサイトに誘導されるものとなっている。そのほかメール本文中には「これは強制的な尺度である」など、怪しげな日本語が使われている。

フィッシング対策協議会は、ポータルサイト「goo」についても、フィッシングメールが出回っていることを同日公表しているが、誘導先サイトのドメイン、本文の内容が極めて似ており、同一犯と見られる

「eoWEBメール」を騙るフィッシングが出現……「goo」攻撃犯と同一か

《冨岡晶@RBB TODAY》

関連記事

この記事の写真

/