既知の脅威を改良したと考えられる2つのマルウェアを確認(トレンドマイクロ)

トレンドマイクロは、既知の脅威を改良したと考えられる2つの事例が10月上旬に確認されたとブログで発表した。

脆弱性と脅威

脅威動向

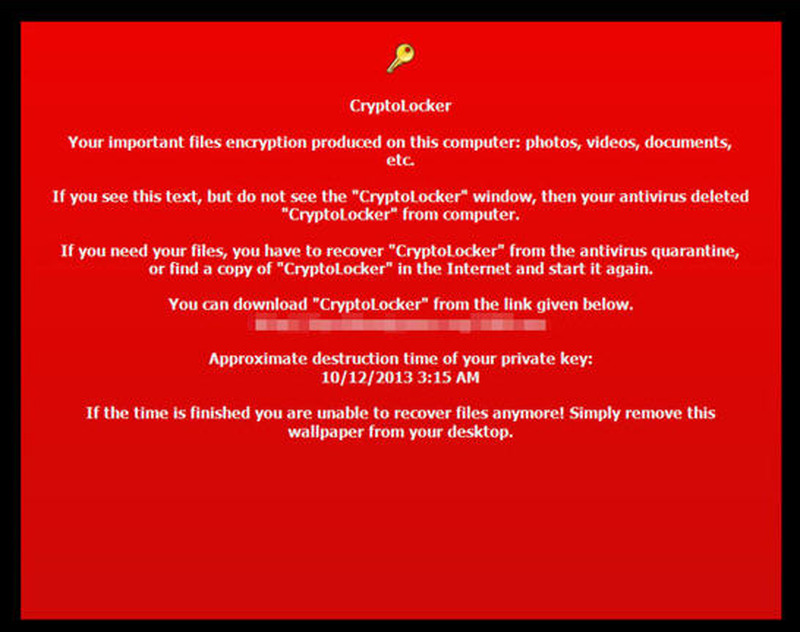

しかし、「Crypto locker」として知られるランサムウェアの最新版の亜種は、PCを動作不能にすることに加え、ファイルを暗号化する。これは、不正プログラム自体が検出・削除された場合であっても、ユーザに必ず金銭を支払わせることを目的としている。最近確認された「Crypto locker」(「TROJ_CRILOCK.AE」として検出)もまた、ユーザへの警告文が記された壁紙をデスクトップに表示する。この警告文には、ユーザがたとえPCからこの不正プログラムを削除しても、暗号化されたファイルにはアクセスできない状態であり、ユーザが300米ドルまたは300ユーロで秘密鍵を購入しないと削除されると表示する。

もうひとつは、バックドア型不正プログラム「SHOTODOR」(BKDR_SHOTODOR.A)で、ユーザだけでなくセキュリティ対策ソフトにさえも察知されない状態を維持しようとする。この不正プログラムは解析を困難にさせるため、判読不能なコードやランダムなファイル名を利用してこれまで以上に巧妙な難読化を用いていた。現時点で感染経路はまだ解明されていないが、トレンドラボの解析から、この脅威は複数のファイルを感染PCに作成する「ドロッパー」が発端となることが判明している。

作成された複数のファイルを詳しく解析すると、ファイルの多くには無害なデータが含まれていた。しかし、これらの無害なデータは、不正コードを隠ぺいするためのもの。また、不正コードは難読化されたプログラミング言語「AutoIt」で記述されていた。サイバー犯罪者たちは、この不正なコードを「分散」させ、そしてその後不正な実行ファイルを作成するためにそれらを形成する手段を選択することによって、検出を回避し、身を隠し続けようとしている。

関連記事

この記事の写真

/