世界で唯一のロジック解析型WAF ~「WAPPLES」で実現する侵入・情報漏えい対策~(ペンタセキュリティシステムズ)

韓国に本社を持ち、WAFとデータベース暗号化製品を提供するペンタ セキュリティ システムズ株式会社。日本で製品展開を始めて8年目を迎え、すでに多くの導入実績がある。

特集

特集

今回は同社の代表取締役社長である桜田仁隆氏に、同社の概要や特長、最近の脅威動向とその対応などについて話を聞いた。

ーーペンタセキュリティシステムズについて教えてください

ペンタセキュリティシステムズは韓国ソウルに本拠を置くセキュリティベンダで、今年で創業18年目を迎えました。「外部からの侵入」と「情報漏えい」への対策にフォーカスしたセキュリティ製品の開発を行っています。

成長のきっかけとなったのは、データベースの暗号化製品「D'Amo」でした。守らなければいけないデータの多くはデータベースに入っており、流出する情報の96%はデータベースから漏れるいると考えられます。データベースまでアクセスされることは少なくても、アクセスされた場合には甚大な被害を受けることになります。そこでデータベースの暗号化製品を開発し販売に注力したのです。

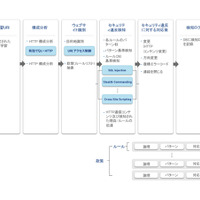

またガートナーの調査によると、ハッカーの75%がWebサーバを攻撃対象としています。侵入対策としてWebサーバとアプリの保護は必須です。また、重要なデータにアクセスされた場合には、それがWebサーバを通じて出ていかないようにする出口対策も重要です。その対策としてWAF製品「WAPPLES」を提供しています。つまり、侵入と情報漏えい対策としてのWAFと、情報漏えい対策の本丸としてのデータベースの暗号化を主に提供しています。

ーーWAFの日本での提携や導入実績、差別化ポイントについて教えてください

日本においても豊富な提携の実績があり、ソフトバンクテレコム様、IIJ様などと提携してWAFのクラウドサービスを提供しています。導入実績としては、イオンモール様や109ショッピングモール様などで導入いただいています。差別化ポイントとしては、高速で誤検知がほとんどないこと、運用に応じて多様な形態で提供できることです。

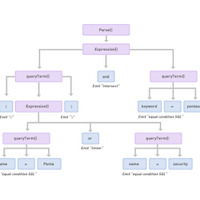

他社製のWAFはシグネチャへの依存度が高くリストの肥大化によるパフォーマンスの低下や過剰検知が課題になっています。この問題を解決するために、高額な自動化サービスを受けるか検出後手作業によるフィルタリング設定を行わなければならなくなります。「WAPPLES」はルールベースの解析エンジンを搭載することによってシグネチャへの依存度を下げ、攻撃ロジックを分析して適切な防御をことで信頼性の高い検出が可能です。このアーキテクチャは、日本、米国、韓国、中国で特許を取得しています。「WAPPLES」もシグネチャを使用しますが、ルールベースの解析エンジンをメインにしてシグネチャを補完的に使用しており、それが製品の安定性につながっています。

さらに「WAPPLES」は、オンプレミスのアプライアンス、仮想アプライアンス、クラウドサービスの3種類の形態で提供していることも差別化ポイントになっています。ここ数年はクラウドが流行していますが、利用する環境によってはアプライアンスの方が適している場合もあります。たとえば、冗長化や信頼性、パフォーマンスの保証、ダウンタイムにシビアな場合などです。

その上すべての形態でレンタルサービスを提供しています。クラウドサービスと同様に、たとえばキャンペーンサイトやテストサイト、選挙サイトなどの短期的なWebサイトの運用にも最適です。

ーー最近のサイバー攻撃の傾向について教えてください

最近はWebを改ざんしてアクセス者にウイルスを植え付けるという攻撃が目立っています。いわゆるドライブ・バイ・ダウンロード攻撃です。標的型攻撃と紐付いた攻撃も確認されており、特定のソースIPからアクセスしてきた利用者だけを感染させるケースも見られます。

また、ITリテラシーの高くない方々を狙う攻撃が増えている印象もあります。リテラシーが高ければ、予想していないインストールへの誘導は真に受けないですし、うかつなサイトにログインしません。そのため攻撃者はよりリテラシーの低い方々の利用するWebサイトへの攻撃を増やしており、標的型と同時にWebサイト全体的に危険度が増しています。

さらに、ウイルス対策をうまくすり抜けられれば、攻撃者はブラックマーケットで売り買いできるアカウントを入手できることになります。そして本来の目的、アカウントを入手し乗っ取ったPCを使用して攻撃用サーバに不正アクセスして、本当に攻撃したかった相手にDDoS攻撃などを実施するのです。つまり、感染したPCが犯罪の起点になってしまいます。

ブルートフォース、パスワードクラックといった攻撃も増えています。これには2つの側面があります。ひとつは、しばしば有名なプロバイダでアカウント情報の漏えいがあり、入手したログイン情報で他のサービスサイトへ総当たり攻撃をかけてログインしようとするものです。

もうひとつは、世界で一番多く使われているといわれるログイン名「Admin」等のパスワードへの攻撃です。これのような管理者権限のアカウントをクラックすると、1ユーザをクラックするのとは比べものにならないくらいのメリットがあります。そういった狙いの動きも増えており、その背景には攻撃側のツールの進歩が考えられます。

一方で一サイトを管理する側の意識はまだまだ低いと思います。これだけインシデントが発生していても他人事で、興味はありつつも「自分は大丈夫」と根拠のない自信を持っている印象です。また、たとえ侵入されたとしても「盗まれるものはない」という声を聞きます。しかし、例えばドライブ・バイ・ダウンロード攻撃では「盗む」必要はないのです。攻撃者は標的型攻撃の起点を探しているだけなので、盗むものがなくても侵入に成功した時点で、攻撃者の目的は達成されています。

最近でも大手出版社のサイトが改ざん被害に遭いましたが、このケースでは2013年11月にページが改ざんされ、12月に出版社がそれを把握しています。その間、何も知らずにアクセスした人たちが感染している可能性があったわけですし、誰がアクセスしたのかもわかりません。それでいいのでしょうか。自動車なら不具合があればリコールになりますが、サイトにアクセスした利用者がウイルス感染したことは検知のしようがありません。ただ最近では、比較的大きな企業などはそこの責任問題について意識するケースが多くなっています。

今は「気がついたら泥棒が住み着いてる」時代であり、実際に判明した攻撃の7割以上がそういった攻撃でした。現実の世界でも防犯対策を施したところで、どのような手段で侵入されるかわかりません。ドアの鍵を厳重にしても、ベランダからの侵入があるかも知れませんし、すでに合い鍵を作っている可能性もあります。「絶対に入られない」ことがないとすれば、普通の家でも通帳とハンコは別に置いておこうとか、家の中に大金を置かないようにしようといった意識を持ちます。WAFも同じ感覚で導入されることが望まれる世の中になっています。

ーー今後の展開について教えてください

WAFという言葉自体の認知度は上がってきている印象ですが、導入率はまだまだ低い状況です。それは、自社のサイトへの必要性が認識されていない、その認識の低さによるコストの高さが気になるためですので、啓発が必要だと考えています。WAFの導入で、自社のネットワークを守ることはもちろん、アクセスしてくる利用を守ることもできます。「水飲み場攻撃」という言葉がありますが、水飲み場を提供するのであれば水質も管理すべきです。その重要性は広く伝えていく必要があります。

また一社で声を限りに叫ぶのではなく、パートナ企業とともに必要性を訴えていくことが大事だと考えております。そのためにもより多くのパートナ企業様と共に啓発と販売サポートをを広げていくことにも取り組んでいます。さらに言うと「WAPPLES」の必要性や優位性を理解して広げていただけるパートナーを増やしていくことが重要だと考えています。

特に弊社では、日本では日本独自のビジネスモデルを採用できます。実際にクラウドサービスは日本だけのものであり、日本での成功を機に世界的な取り組みへと広げていこうとしています。今後も日本の環境に最適な価格設定やオプションサービス、サポートサービスを提供していき、韓国生まれの製品が日本初のサービスモデルで全世界へと発展して行きたいと考えています。

ーーありがとうございました

《吉澤亨史》

関連記事

この記事の写真

/