発信元IPアドレスを偽装したオープン・リゾルバ探索行為が増加(警察庁)

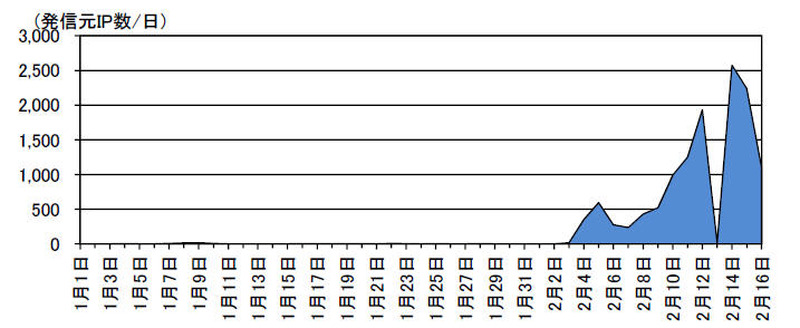

警察庁は、偽装された発信元IPアドレスからのオープン・リゾルバの探索行為に起因すると考えられるパケットを多数検知しているとして、注意喚起を発表した。

脆弱性と脅威

脅威動向

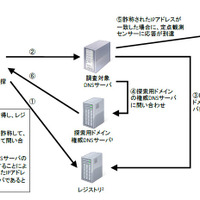

これらのパケットの多くはDNS問い合わせに対する応答パケットであった。また、発信元となっているIPアドレスの多くが、DNSサーバとして外部に公開されているものであることが判明している。このことから、何者かが発信元IPアドレスを偽装した上で、当該DNSサーバに対してDNS問い合わせを実施しているものと考えられる。また、問い合わせを行った対象サーバが、自らで再帰問い合わせを行うオープン・リゾルバであった場合には、対象サーバがオープン・リゾルバであることを判別することが可能であると考えられる。

IPアドレスの偽装は、身元の隠蔽や発信元IPアドレスが不審なアクセスの発信元としてセキュリティ対策企業等が作成するアクセス拒否リストに登録されることを防ぐためという可能性もある。警察庁では、管理する機器がDNSリフレクター攻撃の踏み台として悪用されないために、DNSサーバとブロードバンドルータの適切な運用が重要としている。

関連記事

この記事の写真

/