サポート終了、Windows XP継続利用によるセキュリティリスクとは?

脆弱性は全ての環境で等しく危険というわけではなく、攻撃者にとって攻撃がしにくい、利用しづらい環境が存在します。攻撃者はユーザ環境の中で、もっとも攻撃しやすいポイントを攻撃します。それがWindows XPのような古いバージョンのOSやアプリケーションなのです。

特集

特集

サポート終了後のセキュリティリスクについては、提供元であるマイクロソフトをはじめ、関係省庁など多方面から繰り返し注意喚起がなされているため、新OSへのアップグレードやセキュリティ対策をすませた組織も多いことでしょう。

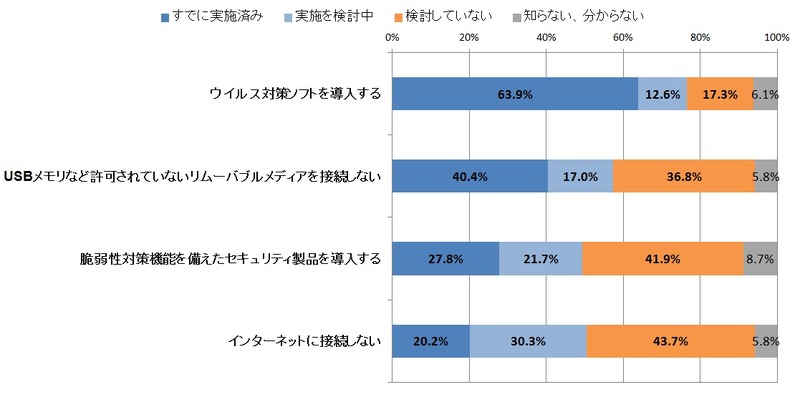

一方、トレンドマイクロが2013年12月に行った調査からは、Windows XP延長サポート終了を見据えたセキュリティ対策は、決して十分ではない実態も明らかになりました。サポートが終了したOSのセキュリティリスクと有効な対策を解説します。

●サポート終了OS、最大のリスクは脆弱性

2014年4月9日、Windows XPの延長サポートの終了に伴い、脆弱性を修正するプログラムの提供が終了しました。つまり、4月以降にWindows OSに対する脆弱性が発見され、この脆弱性を利用する攻撃が発生したとしても、Windows XPの修正プログラムは提供されず、防御する術がないため、セキュリティリスクが増大するのです。Windows XPに限らず、サポート終了後にソフトウェアを使い続ける最大のセキュリティリスクは、こうしたセキュリティ上の欠陥、穴である脆弱性が放置されてしまう点です。

サポート終了後のソフトウェアを利用し続けるリスクを示す一つの例が、昨年発生したJava Version 6(以下 Java 6)への攻撃です。Javaは、ウェブ上のプログラムを動作させる際に使用されるプログラム言語で、多くのPCにインストールされています。Java 6のサポートは2013年2月で終了していますが、トレンドマイクロでは2013年8月以降、Javaの脆弱性を狙った新しい攻撃を継続的に確認しています。この脆弱性は、2013年6月に確認されたものであり、最新のJavaでは既に修正が行われていますが、Java 6はこの脆弱性が確認される以前にサポート終了しているため、修正が行われないままの状態となり、攻撃のリスクも高まっているのです。

Windows XPでもサポート終了後は新しい脆弱性が確認されても修正されなくなることから、このJava 6のような状態になる可能性が高いでしょう。また、古いバージョンのソフトウェアほど、脆弱性が発生しやすいという点も、セキュリティリスクを高める要因です。

●古いOSは格好のターゲットに

ソフトウェアは新しいバージョンほど、セキュリティが考慮されており、脆弱性対策が強化されていきます。このため、攻撃者にとっては、古いソフトウェアのほうが攻撃しやすく、ターゲットにしやすいのです。

古いソフトウェアほど攻撃のターゲットになりやすい例が、2013年9月にゼロデイ攻撃の発生が確認されたInternet Explorer(IE)の脆弱性(CVE-2013-3893)です。すべての IE に影響するゼロデイ脆弱性として注目され、マイクロソフトのセキュリティアドバイザリでも、影響範囲は IE 6からIE 11と注意喚起されました。これだけ見ると、Windows XP以降すべてのOSで等しく攻撃発生の危険があるように思えます。

しかし、脆弱性検証ツールの提供元であるRapid7は、確認されている攻撃コードは、「Windows XP+IE8」もしくは「Windows7+IE8/9」の環境にのみ影響するものであるとしています。つまり「Windows 7+IE10/11」や「Windows 8/8.1+IE10/11」のようなより新しい環境に対する攻撃コードはまだ確認されておらず、攻撃ターゲットとなっているのは古い環境のみ、ということが分かります。(2013年12月時点において)

この例からもわかるように、脆弱性は影響を受けるとされる全ての環境で等しく危険というわけではなく、攻撃者にとって攻撃がしにくい、利用しづらい環境が存在します。攻撃者はユーザ環境の中で、もっとも攻撃しやすいポイントを攻撃します。それがWindows XPのような古いバージョンのOSやアプリケーションなのです。攻撃者の観点で言えば、古いOSを使用している環境ではOS以外のアプリケーションも古いままである可能性が高いと考えられるため、より攻撃しやすい標的と判断されます。

●最新OSへの移行が根本対策

どうしても間に合わない場合は、早期の移行を前提にした対策を

上述してきたように、メーカーのサポート期間が終了したソフトウェアは、セキュリティのリスクが高まります。Windows XPのようにメーカーのサポートが終了するソフトウェアについては、サポートが終了する前に新しいバージョンにアップグレードすることが不可欠です。

しかし、Windows XPを利用している組織の中には、業務や運用上の都合により、2014年4月9日までにアップグレードが間に合わなかったということもあるでしょう。実際トレンドマイクロの調査からも、業務用PCでWindows XPを使用している約半数が延長サポート終了後も利用すると回答しています。その理由として、「時間の関係で移行しきれない(43.0%)」、「Windows XPでないと動かない業務アプリケーションがある(42.6%)」などがあげられ、新OSへ移行したくても、すぐには難しい企業ユーザが多いことが伺えます。

業務上の理由により、どうしてもサポート終了までには移行が難しい場合、早期の移行を前提に、セキュリティリスクを低減させるために対策を考えることが必要です。具体的にはどのようなセキュリティ対策が必要なのでしょうか。

この期間、代替手段がなく、どうしても端末を利用せざるを得ない場合、最低限必要なのは、インターネットに接続させないことです。ネットワーク経由での感染リスクを低減するために、社内LANからも接続させず、スタンドアロンでの利用を推奨します。USBなどリムーバルディスクによりほかのパソコンとデータをやり取りすることもリスクが伴います。

また、サポート終了とともに、ウイルス対策ソフトウェアのサポートが終了となる可能性もあるため、使用しているウイルス対策ソフトウェアのサポート終了期間について確認してください。ソフトウェアがインストールできない場合は、ウイルス検索・駆除できるUSB型のツールなどを利用するとよいでしょう。そして、最大のリスクである脆弱性を狙った攻撃の影響を最小限に抑える対策も重要です。先の調査では、延長サポート終了を見据え、脆弱性対策製品を導入、検討していると答えたのは半数にも満たない結果となり、脆弱性の観点で対策が十分に浸透していない現状が浮き彫りになりました。古いOSの脆弱性が放置されれば、攻撃のリスクは増大します。脆弱性を狙った攻撃を防ぐためには、脆弱性攻撃を緩和するセキュリティ対策製品を導入すべきでしょう。

サポート終了後も、やむを得ない事情で利用を続ける場合、管理者によるこうした技術的な対策のほか、利用する従業員への啓発も大切になってくるでしょう。システム上の対策、ポリシー策定、利用者への教育を徹底し、できる限り速やかに新しいOSにアップグレードすることで、セキュリティリスクを低減させ、攻撃の被害を回避するようにしましょう。

※本記事は「TREND PARKコアテク・脅威インテリジェンス」から転載しました※

《Trend Micro》

関連記事

この記事の写真

/