迫る期日と進まない移行……SHA-1の脆弱性放置の危険性

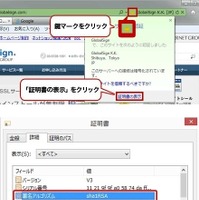

11月に入って、ブラウザでSSL証明書が付いたページ表示にワーニングが表示されて戸惑った人はいないだろうか。現在、SSL証明書の署名に使われている技術に脆弱性があるとして、グローバルで署名方式を新しいものに切り替えようとしている。

製品・サービス・業界動向

業界動向

ワーニングの表示は、Googleが古い署名ハッシュアルゴリズムの証明書を使っているサイトに対して注意喚起を行うための機能を新しいChromeに実装したためだ。Mozillaやマイクロソフトもこの動きに追従すると目されており、FireFox、IEといったブラウザでも今後はこのような警告を目にするようになるかもしれない。

SSL証明書の署名の脆弱性問題は以前から議論され、セキュリティ担当者などは十分認識している問題だ。しかし、実際にはなかなか新しい証明書への切り替えが進んでいない。なぜだろうか。

●SSL証明書の署名に潜む脆弱性とは?

その理由を議論する前に、古い(現状の)SSL証明書の問題や業界の動きについて簡単におさらいしておこう。

一般にHTTPSによる通信は、接続先が認証局(公的機関もしくは認定を受けた企業)によって正規のサイトであることが担保され、その通信内容が暗号によって保護される。このとき利用されるSSL証明書の署名(証明書が書き換えられていないことを示す)にSHA-1という方式がある。SHA-1はハッシュ関数と呼ばれるもののひとつで、入力値を計算などではもとに戻せない値(ハッシュ値)に変換する。暗号は鍵がわかれば解読(復号)できるが、ハッシュ値は元の値はわからない。事前に証明書から生成したハッシュ値と、手元にある証明書から生成したハッシュ値が同じならば、その証明書は改ざんされていないはず、ということを利用してデジタル署名に利用される技術である。

しかし、ハッシュ関数にも脆弱性は存在する。ハッシュ関数によっては、違う値でも同じハッシュ値を生成してしまう(ハッシュ値の衝突)ことが起こり得る。また、いくつかの入力値とそのハッシュ値を比較して元の値を推測(または解読)することも不可能というわけではない。これらの脆弱性により、サーバー証明書やデジタル署名を偽造したなりすましの危険性は以前から指摘されていた。ただし、解読計算そのものが簡単ではなく時間がかかるため、現実的な危険は少ないだろうとしてSHA-1は運用されてきた。

しかし、現在はコンピュータの処理能力が向上し、実際にSHA-1に対する有効な攻撃方法の発見に成功した研究者も現れ、2004年にNIST(National Insutitute of Standard and Technologiy)が、SHA-1はすでに安全とは言い切れない技術なので2010年までに、より安全なSHA-2(SHA244、SHA256、SHA384、SHA512などの総称)に切り替える計画を発表した。これで移行が進むかと思われたが、実際にこの問題で大きな被害が発生していなかったため、業界の動きは鈍かった。現在SHA-1は「安全でない」と認識されながらも利用が続いている状態だ。

なお、SHA-2のSHA244やSHA256といった数値は、生成されるハッシュ値のビット長を現すもので、これが長いほどハッキングが難しくなり安全性が高いとされる。

●SHA-1はどれくらい使われているのか

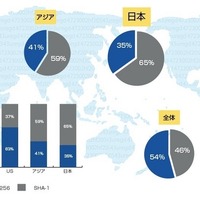

現在のSHA-2による証明書の発行状況だが、グローバルサインが公開しているデータによると、世界全体では54%がSHA256になっており、北米やEUはともに60%以上となっており、移行は着実に進んでいるといえるが、日本は35%と低い。国内ではいまだに65%がSHA-1証明書を利用している。

アジア平均でもSHA256が40%を超えているので、日本の移行率はグローバルで平均以下だ。なぜ日本はSHA-2への移行が進まないのだろうか。

「やはり意識の問題が大きいと思います。大きなインシデントが発生しているわけではないので、必要性の認識や事業の優先度から多くの企業がSHA-1を使い続けているようです。また、証明書移行の準備や移行後の検証にそれなりの時間がかかるのも移行の障害になっていると思います。」(GMOグローバルサイン プロダクトマーケティング部マネージャー 近藤秀樹氏)

移行のためにはどんなサーバーがどんな証明書を使っているかを把握する必要があり、移行時には一部のサービスを停止する可能性もある。また、移行したら既存のサービスやシステムに影響がないかを検証する必要もある。それなりに時間とコストがかかるので、いまのところ使えているなら急ぐ必要ないというところだろうか。

ただ、移行が進まないのは企業や担当者の意識だけの問題ではないようだ。最近では組込み機器や制御システムもインターネットに接続され、Webアプリやクラウドと連携するシステムも存在する。これらの機器がSSL証明書にSHA-1しか対応していなかった場合、平均的なITシステムよりソフトの入れ替えや検証は困難な場合が多い。また、フィーチャーフォンやゲーム機のブラウザ機能も同様の傾向を持つ。

スマートフォン全盛の時代だが、逆に現在フィーチャーフォンを使っている層ほど、従来からのモデルを長く持つ傾向が強いので、古いブラウザやメンテナンスがされていないアプリをすべてSHA-2対応にすることは難しい(近藤氏)。

●SHA-1が無効になれば対応せざるをえない

では、このままSHA-1を使い続けるとどうなるのだろうか。目に見える影響は、まずWebサイトだ。正規に購入し有効期限も残っている証明書でも、ユーザーのブラウザに証明書のエラーや警告が表示されてしまう。金融機関や個人情報などを扱うサイトで、このような警告メッセージが表示されると、サイトやサービスの信頼性への影響は避けられない。また、その対応や説明に追われるなど余計なコストも発生するだろう。

主なブラウザメーカーはSHA-2への移行ポリシーなどを公開しており、HTTPS接続において署名がSHA-1でされているものは、安全でないサイトとして警告を表示したり、エラーとしたりするようになるだろう。また、認証局側も順次SHA-1証明書の発行を停止していくはずだ。現行システムがSHA-1の署名にしか対応していないから、検証やリプレースが面倒だからと言っていられなくなる。

SHA-1の廃止・無効化の方針は、認証局とブラウザベンダーなどが加盟するCA/Browser Forumで確認され、ここで策定された要件に従って各社が移行プランなどを発表している。例えば、マイクロソフトは、自社製品について2016年1月1日までにコードサイニングのSHA-1の受け入れを停止、2017年1月1日までにはサーバー証明書のSHA-1の受け入れを停止すると発表している。主な認証局も2015年いっぱいでSHA-1の発行を停止するとしている。また、業界としては2017年にはSHA-2への移行を完了させたい方針でいる。これから発行できる証明書もSHA-1では有効期間も制限される。

●エンドユーザーはどうすればいいか

なお、エンドユーザーはこの問題に対して対応するとしたら、古いブラウザを新しいバージョンに切り替えることしかない。主だった汎用ブラウザの最新バージョンはすでにSHA-2に対応しているため、接続するサーバーがSHA-2で署名されていても問題なく接続できる。今後はSHA-1で署名しているサイトで警告などが表示されることが増えるかもしれないが、これはサイト運営側の対応を待つしかない。

フィーチャーフォンやゲーム機など特殊なブラウザを利用している場合、SHA-2対応にアップデートできない機種が多く、アップデートが期待できる場合も契約している通信事業者かメーカーからSHA-2対応ブラウザがリリースされるのを待つしかない状況だ。

●想定される被害

SHA-1の脆弱性を突かれた攻撃が成功したとしよう。この場合どんなことが起きるのだろうか。サーバー証明書の偽造が可能となり、さまざまなサイトやサービスのなりすましを許してしまう。詐欺サイト、攻撃サイトが偽造した証明書を使って正規なサービスを装い、マルウェアをダウンロードさせたり実行させたりが可能になる。あるいは、鍵マークのついたHTTPS通信だからと安心してフォームに入力したカード番号やアカウント情報が、実はフィッシングサイトや偽造サイトだったということもあるかもしれない。

証明書は、現在のインターネット通信において基盤をなす技術でもあるので、さらに大きな影響も考えられる。DNSサーバーやメールサーバーは、改ざん防止やスパム対策のため証明書を利用した通信を行っている。これらも偽造される可能性があり、正しいURLが攻撃サイトへ接続されたり、既存の対策ではスパムメール送信を防げなくなるかもしれない。

幸いにして、SHA-1自体の脆弱性に起因する大きな被害は今のところ発生していない。しかし、だからといってSHA-1が安全だということにはならない。危険だといわれているSHA-1を使い続けることで、もし、証明書の基盤をゆるがすようなインシデントを発生させてしまった場合、その企業は利用者への実害の補償や対応だけでなく、社会的な制裁も覚悟しなければならない。

もちろんSHA-1移行問題は、企業側だけで解決できるものではない。メーカー、サービスプロバイダー、認証局、行政も巻き込んだ対応やキャンペーンなどの取り組みも必要となる。加えてユーザー側の周知や理解も欠かせない。地味な問題かもしれないが、想定できる最悪のシナリオは影響が大きい。トラブルを起こしてから、あるいはSHA-1が使えなくなってから騒ぐのではなく、いまから少しずつでも対応しておきたい。

《中尾真二@RBB TODAY》

関連記事

この記事の写真

/