ランサムウェアの被害が増加、脆弱性対策などを呼びかけ(JPCERT/CC)

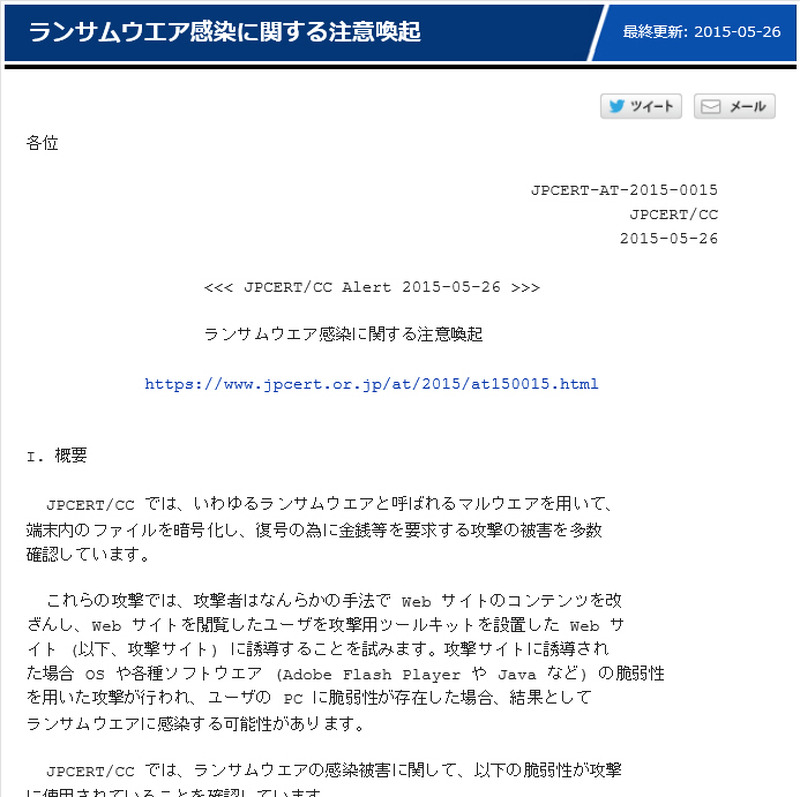

JPCERT/CCは、ランサムウェア感染に関する注意喚起を発表した。

脆弱性と脅威

脅威動向

攻撃サイトに誘導された場合、ユーザのOSや各種ソフトウェア(Adobe Flash PlayerやJavaなど)に脆弱性が存在していると、その脆弱性を悪用する攻撃が行われ、結果としてランサムウェアに感染する可能性がある。同センターでは、「CVE-2015-0313(Adobe Flash Player)」および「CVE-2014-6332(MS14-064)」の脆弱性が攻撃に使用されていることを確認している。対策として、Webサイト管理者はWebサイトで使用しているOSやソフトウェアを必要に応じて最新版に更新することと、Webサイトのコンテンツ更新は特定のPCや場所(IPアドレスなど)に限定することを挙げている。

関連記事

この記事の写真

/

特集

関連リンク

アクセスランキング

-

誤操作の発覚を恐れて委託先社員がログから記録を削除・変更したことが原因 ~ JAL「手荷物当日配送サービス」システム障害

-

L2 スイッチでゼロトラストを実現、「セキュリティ予算」でなく「ネットワーク機器予算」で導入 ~ パイオリンクが語る超現実解PR

-

厚生労働省初動対応チームの派遣を受け対応 ~ 白梅豊岡病院にランサムウェア攻撃

-

みずほリサーチ&テクノロジーズが経済産業省から受託したアンケート情報を混在して環境省に納品、ホームページで公開

-

なぜ12年も連続で内部不正は「脅威」にランクインし続けるのか? 情報漏えいとの時系列の違いを理解せよ ~ Proofpoint が語る対策が進まない構造的理由PR