ボット化したIoT機器が感染拡大を目的にTelnet探索を行っている可能性(警察庁)

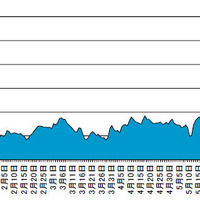

警察庁は、@policeにおいて2016年6月期の「インターネット観測結果等」を発表した。

脆弱性と脅威

脅威動向

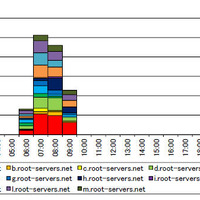

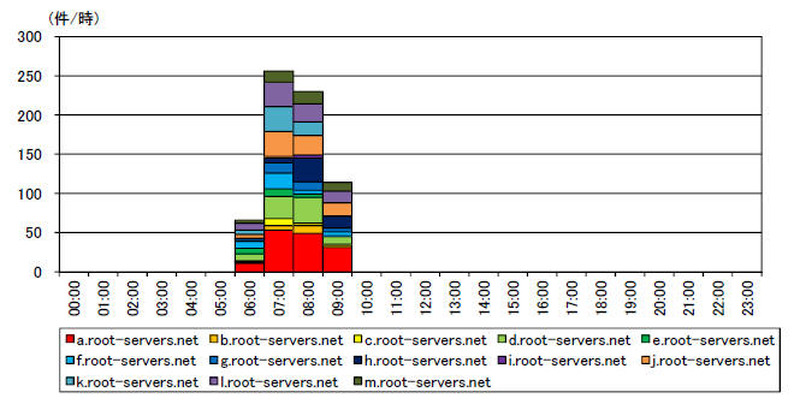

6月下旬、Root Server Technical Operations Associationが13のDNSルートサーバに特異なトラフィックが観測されたとする報告書を公表。日本時間の6月26日に、すべてのDNSルートサーバで1秒間に最大約1,000万パケット(17Gbps)のトラフィックを観測したという。警視庁では、この跳ね返りとみられるパケットを観測しており、DNSルートサーバに対して発信元IPアドレスを詐称したSYN flood攻撃が実施されたとみており、同様の攻撃が日本国内の企業や組織に対して行われる可能性もあるとして、注意を呼びかけている。

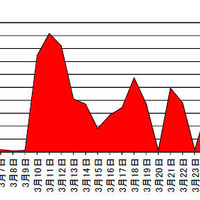

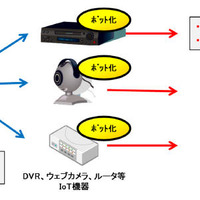

また6月は、23/TCPを宛先ポートとするアクセスの増加を確認した。このポートはTelnetで使用されるため、Telnetでログイン可能な機器の探索が目的であるとみている。また、TTL値が64未満であったため、Linux系OSが組み込まれた機器が発信元である可能性が高いとしている。同庁では、IoT機器が攻撃者に乗っ取られ、ボットとして動作し、感染拡大を目的としてTelnet探索を行っている可能性があるとしている。

関連記事

この記事の写真

/