CODE BLUE 2015 セッションレポート 第4回 セキュリティ業界の失敗から得られた教訓は、「人」への投資の重要性

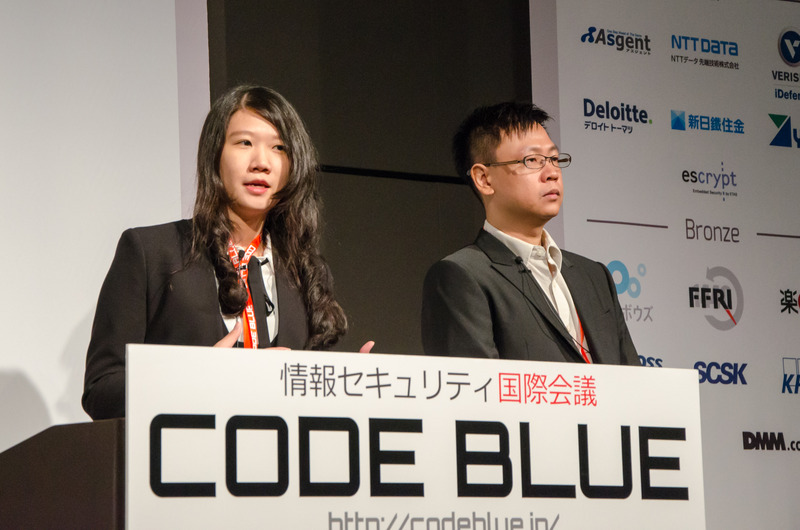

台湾のセキュリティ企業、Team T5 ResearchのCEOで、「HITCON」の主催者でもあるスンティン・サイ氏と、同社の上級アナリストであるチーエン・シェン氏は、なぜ数々のセキュリティソリューションが提供されてきたにもかかわらず、被害を防げなかったのかを振り返った。

研修・セミナー・カンファレンス

セミナー・イベント

CODE BLUE 2016

http://codeblue.jp/2016/registration/

※10月14日(金)迄 当日登録より5,000円オトクな最終登録受付中

●不足と言われるセキュリティ人材、でもそんなことはない?

とかく足りないと言われるセキュリティ人材。日本国内だけでも8万人のセキュリティ人材が不足している、などとする調査結果も報告されている。こうした状況を背景に政府も、2015年9月に閣議決定された「サイバーセキュリティ戦略」の中で、セキュリティ人材の育成に力を入れる方針を示している。

優れたセキュリティスキルを備えた人材の不足と育成は世界共通の課題となっているようだ。CODE BLUE 2015において行われたセッションの中から、組織的対応の重要性を示した台湾の状況を紹介しよう。

台湾のセキュリティ企業、Team T5 ResearchのCEOで、台湾で開催されるセキュリティカンファレンス「HITCON」の主催者でもあるスンティン・サイ氏と、同社の上級アナリストであるチーエン・シェン氏は、「過去10年間のセキュリティ業界の失敗~数百のサイバースパイ侵害から学んだこと」と題する講演を通じて、なぜ数々のセキュリティソリューションが提供されてきたにもかかわらず、被害を防げなかったのかを振り返った。

●拡大する標的型攻撃の被害と、功を奏さないセキュリティ・ソリューション

国内では日本年金機構の被害が記憶に新しい、一連のEmdiviによる攻撃を解析したシェン氏によると、「80%のケースでは、マルウェアの感染から横への展開、侵害範囲の拡大、情報流出という4つの段階が5時間以内で発生している。これほど短時間のうちに検出し、対応するのは困難だろう」と、標的型攻撃の深刻さを説明した。

台湾もAPTとは無縁ではない。「APTによるサイバースパイは台湾では2003年ごろから報告されており、2009年頃からさらに増加している。台湾だけではなく、韓国やインド、フィリピン、ベトナム、ミャンマー、タイ……世界のあらゆる国で発生している」(シェン氏)

こうした事態に何とか対応しようと、セキュリティ業界はさまざまなソリューションを開発し、提供してきた。アンチウイルス、次世代ファイアウォールにサンドボックス、SIEM、ホワイトリストによるアプリケーション管理、緩和策、インシデントレスポンス……いずれも一定の効果はあるが、対策を踏まえて新たな手法が編み出されたり、運用が面倒だったりと、多くの課題が残されており、成功を収めたとは言い難い。

●セキュリティ業界の失敗から学ぶCSIRTの重要性

サイ氏は「どうしてセキュリティ業界は失敗してきたのか。まず、脅威の最前線を理解していない。加えて、攻撃者の動きはベンダーよりも素早く、後手に回らざるを得ない。さらに、ゼロデイ脆弱性に対してはいい解決策がなく、加えて脆弱性情報の数が多すぎる」といった要因を挙げた。

この失敗から学ぶべき事柄として、「破られる可能性を前提に準備することが重要だ」とサイ氏。孫子の「敵を知り、己を知れば」という言葉を引き合いに出し、常に動き続ける「敵」について理解することが大事だとした。さらに、「相手は人である以上、ソフトウェアやハードウェアだけでなく、人に投資し、CSIRTのような組織を整備することも重要だ」という。

「これまでの対策のほとんどは、予防と検知、対応、調査という四つのステップのうち、予防と検知の部分に偏っていた」とサイ氏。どこに問題があり、なぜ侵害が発生してしまったかを把握して、次の予防にフィードバックするというループを回していくことが重要であり、その意味からも事故対応に当たるCSIRTの役割は大きいという。

「セキュリティベンダーのテクノロジは先進的であり、全く役に立たないわけではないが、それだけでは不十分だ。CSIRTの構築とリスク評価、脅威情報を収集するメカニズム作りが重要だ」とサイ氏は述べ、長期にわたる戦いに備える覚悟が必要だと述べている。

《高橋 睦美》

関連記事

-

CODE BLUE 2015 セッションレポート 第3回 「サイバー戦争は現実のもの」と受け止める韓国の取り組みとは

研修・セミナー・カンファレンス -

![[10/20 - 21 開催直前取材] 今年の CODE BLUE 、キーワードは「多様性」~トレーニングやコンテスト、レビューボード国際化など 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/21148.jpg)

[10/20 - 21 開催直前取材] 今年の CODE BLUE 、キーワードは「多様性」~トレーニングやコンテスト、レビューボード国際化など

研修・セミナー・カンファレンス -

「CODE BLUE 2016」、新たに2つのトレーニングと3つのコンテストを公開(CODE BLUE事務局)

研修・セミナー・カンファレンス -

「CODE BLUE 2016」の全講演が決定、全自動サイバー攻防戦CGC優勝者も登壇(CODE BLUE事務局)

研修・セミナー・カンファレンス

この記事の写真

/