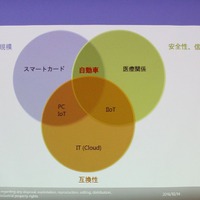

自動運転やコネクテッドカーのニュースがメディアを賑わしている。便利な半面ハッキングや遠隔操作といった負の側面について触れている記事も少なくない。しかし、具体的な対策まで解説している記事は少ない。

対策が多く語られない理由や背景はいくつかある。ひとつは自動車というハードウェアの特殊性や歴史的な経緯により、セキュリティ機能が実装しにくいという点だ。この構図はICSなど制御システムや重要インフラのセキュリティ問題とほぼ同じといってよい。対策技術の研究開発、業界団体による標準化も進んでいるが、自動車業界の標準化はIT業界ほどではなく、メーカーや車種ごとに依存する部分が多い。そのため、対策技術を含めてOEM供給だったり、メーカーごとに独自技術で進めており、各論部分の情報が一般にはでてこないという理由もある。

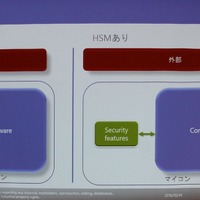

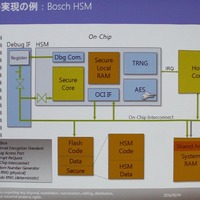

そのような中、自動車の情報セキュリティの今後の要となる可能性を持つHSM(Hardware Security Module)に関する講演が今秋S4xJapanで行われた。講演者はEscrypt Embedded SecurityのCamille Gay氏だ。

対策が多く語られない理由や背景はいくつかある。ひとつは自動車というハードウェアの特殊性や歴史的な経緯により、セキュリティ機能が実装しにくいという点だ。この構図はICSなど制御システムや重要インフラのセキュリティ問題とほぼ同じといってよい。対策技術の研究開発、業界団体による標準化も進んでいるが、自動車業界の標準化はIT業界ほどではなく、メーカーや車種ごとに依存する部分が多い。そのため、対策技術を含めてOEM供給だったり、メーカーごとに独自技術で進めており、各論部分の情報が一般にはでてこないという理由もある。

そのような中、自動車の情報セキュリティの今後の要となる可能性を持つHSM(Hardware Security Module)に関する講演が今秋S4xJapanで行われた。講演者はEscrypt Embedded SecurityのCamille Gay氏だ。