メモリに潜んで痕跡を消す「見えない」標的型攻撃を確認(カスペルスキー)

カスペルスキーは、一連の「見えない」標的型攻撃を発見したと発表した。

脆弱性と脅威

脅威動向

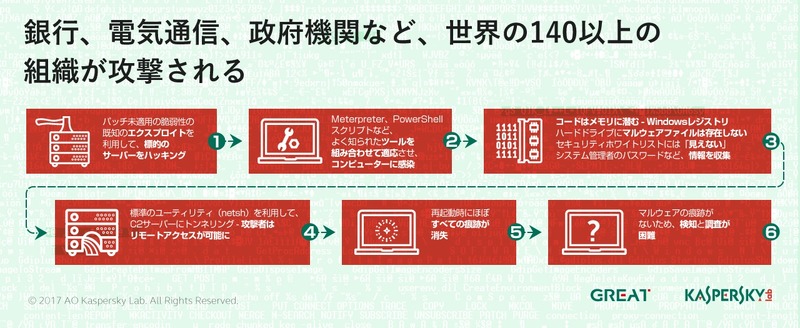

今回、独立国家共同体(CIS)の複数の銀行から、本来存在しないはずの侵入テスト用のMeterpreterモジュールをサーバのメモリ内で発見したという連絡をリサーチャーが受けたことが端緒だという。この攻撃の最終目的は、金融プロセスへのアクセスだと推測している。その後の調査の結果、この攻撃は40カ国、140以上のさまざまな組織のネットワークが攻撃を受けており、標的となった組織は米国、フランス、エクアドル、ケニア、英国、ロシアに集中していた。

こうしたマルウェアは、コンピュータのハードディスクではなくメモリの中に潜むことが特徴で、これによりホワイトリストによる検知を回避し、フォレンジックの手がかりとなる痕跡やマルウェアの検体をほとんど残さない。また、コンピュータの再起動時には痕跡が消去される。このような攻撃を検知するには、ランダムアクセスメモリ、ネットワーク、レジストリでのみ可能であるとしている。

関連記事

この記事の写真

/

![[レポート] フォレンジックの経験から考える内部不正対策~ 新日本有限責任監査法人 杉山氏 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/18342.jpg)