インターネットバンキング不正送金に対する国際的な取り組みの効果(JPCERT/CC)

JPCERT/CCは、Avalancheボットネットに関わる国内マルウエア感染端末の現状について、「インシデントレスポンスだより」で発表した。

脆弱性と脅威

脅威動向

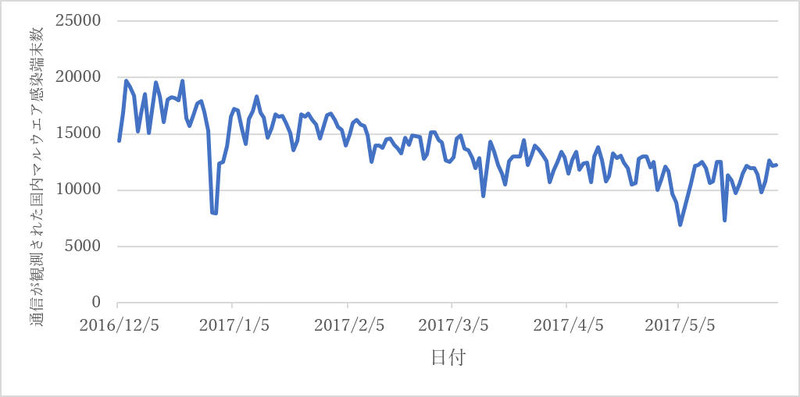

オペレーションに協力する組織は、Avalancheボットネットに関わるドメインを取得し、その情報を元にマルウェア感染端末からの通信を観測している。同センターは観測された通信のうち、日本国内に関する情報をドイツのCERT-Bundより継続的に受け、関係機関へ感染端末情報を提供するとともに、特定できる被害組織に対して端末の調査・対応措置を依頼している。

当初(2016年12月頃)は、一日平均約1万7,000台の感染端末から通信が観測されていたが、オペレーションの効果から2017年5月31日には約1万1,000台まで減少した。またAvalancheボットネットでは、複数種類のマルウエアが使われていたことが確認されている。日本では「Rovnix」(50%)、「KINS」(13%)、「Shiotob(別名:URLZone、Bebloh)」(10%)が上位を占めており、これらはインターネットバンキングなどの認証情報を窃取するマルウェアとして知られている。これらの活動は無害化されているが、日本語のスパムメールで拡散されている「Ursnif(DreamBot)」などにも、引き続き注意が必要としている。

関連記事

この記事の写真

/