●脆弱性診断の 8 割は標準化できる

松野氏は、自社の得意分野であり実績もある脆弱性診断やペネトレーションテストについて、標準化の取り組みを語る。同社は、むしろ属人的なスキルが評価されがちな脆弱性診断や侵入テストに、あえて標準化が必要だと主張している。それはなぜか。

ひとつは、労働集約型で属人性の高い業務は、価格性能や大量の需要、安定供給に応えることはできないという理由だ。ニーズが高まるのに、この現状を放置すれば、社会全体の防御レベルが上がらない。複数の意味でボーダーレスなサイバー攻撃に対して、いまや自社だけ強固に守っていればいいという時代でもない。すべては無理でも、可能な業務や対策を標準化できれば、全体のセキュリティレベルを上げられる(可能性が高くなる)。

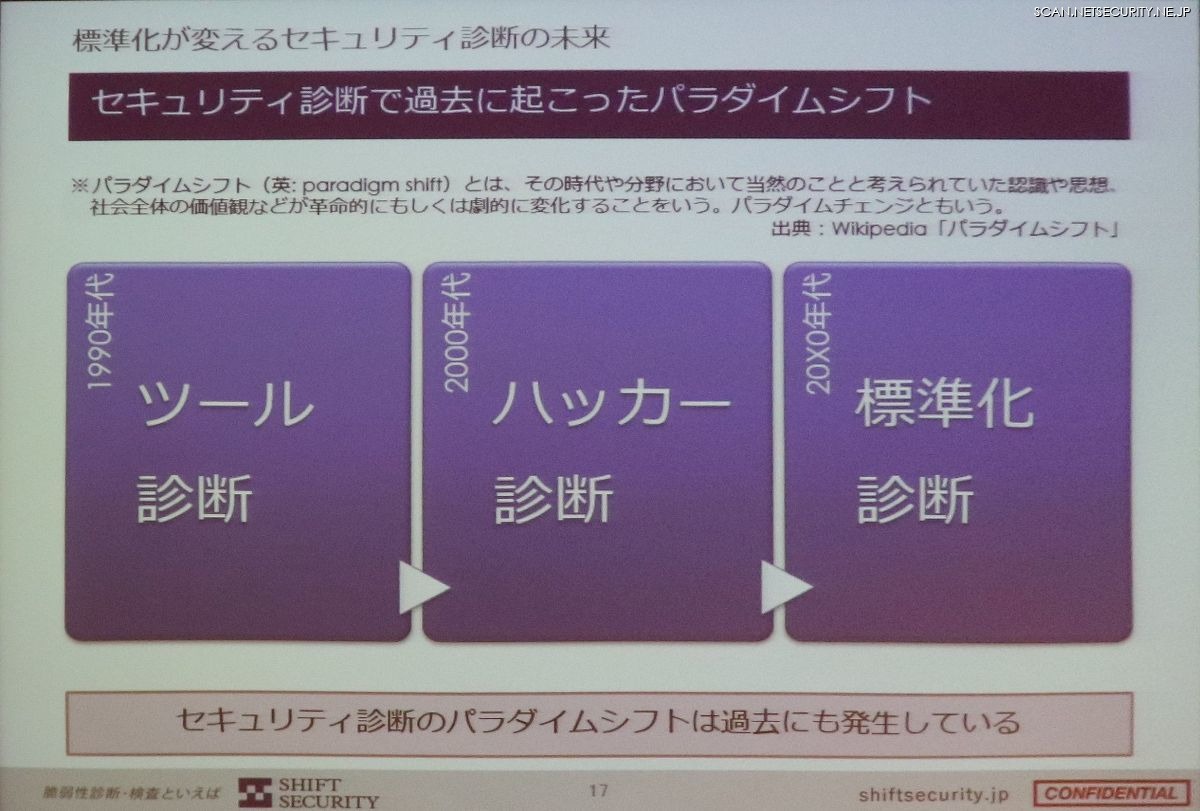

もうひとつは、脆弱性診断に関するパラダイムシフトの必要性だと松野氏はいう。

歴史的にみると、1990 年代はツールによる静的診断やチェックが主流だった。しかしシステムも複雑になり攻撃も高度化した 2000 年代、ツールの有効性が疑われ、ホワイトハッカーによる診断、職人技への評価が高まることになる。

ある自治体のシステムで、ツールが問題ないと診断したものが、ホワイトハッカーによって簡単に侵入されてしまったこともあり、この認識が強化され現在に至る。

しかし、本来客観的、科学的でなければならない脆弱性診断が、あまりに属人的になると、診断する人によって同じシステムの評価が変わり、診断結果にばらつきが生じる。今度は信頼性の問題が発生する。松野氏は、属人的な診断への揺り戻しが、次のパラダイムシフト(診断の標準化)につながるとみている。

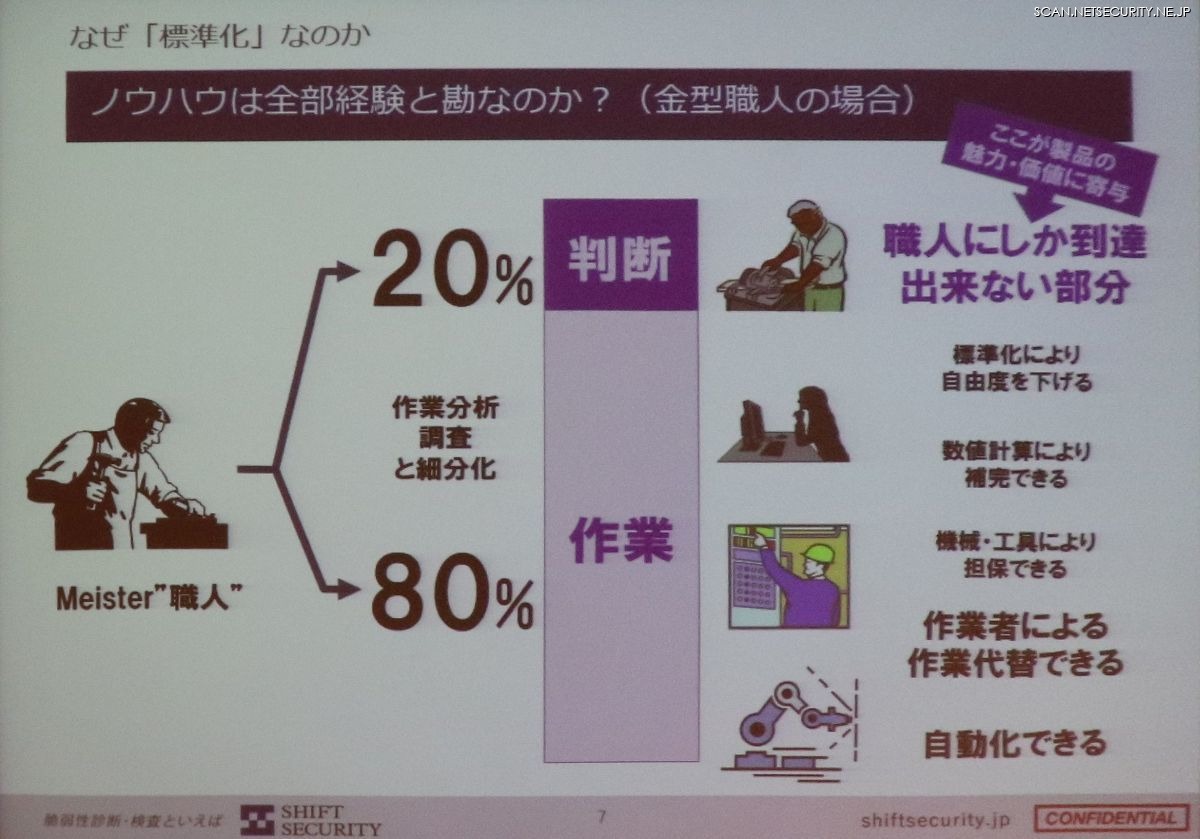

同社の研究では、脆弱性診断のうち、およそ8割は「作業」であり、システムやエンジニアでの代替が可能だという。残りの 20 % は、プロフェッショナルや職能者による「判断」が必要な部分だ。診断に必要な処理や作業、判断を細分化し、数値化すれば 80 % の部分を標準化できるとした。

●インシデントの初動こそ標準化すべき

デジタルフォレンジックの専門家であるEY新日本有限責任監査法人の杉山氏は、インシデント発生時の初動対応こそ標準化が重要であると語った。

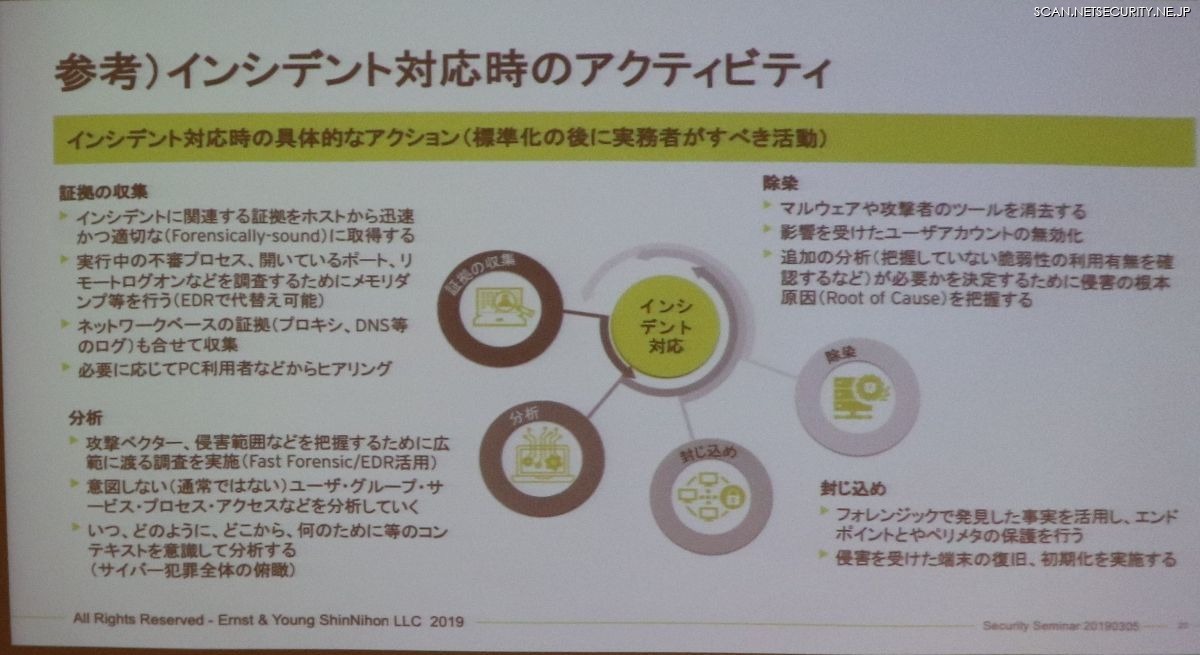

インシデント発生時の初動における誤った判断は、被害をさらに広げる可能性があるほか、2 次被害、風評被害、法規制違反などコンプライアンスの問題や罰則などにまで影響が広がる場合がある。ここ数年、証拠隠滅を行うものや揮発性の高い領域(メモリなど)にのみしか痕跡が残らない攻撃も増えており、攻撃中や攻撃直後のメモリダンプをダンプする、あるいは後日追跡できるようにプロセス等のログを確認できるなどの対策を行わないと、インシデント対応時に痕跡を見つけられないこともある。

初動対応で被害状況を正確に把握できなければ、公表や当局への報告はワーストシナリオをベースとしたものにならざるを得なくなる。

特定組織を狙った攻撃では、攻撃や侵入手法の高度化、隠密化が進み、インシデント発生を把握した時点で、すでに攻撃が終わっていることも珍しくない。この実際の攻撃時期と攻撃の発見時期のタイムラグも問題で、ある調査では、侵入からインシデント対応が始まるまでの平均日数は 197 日、別の調査でも侵入から検知までにかかる日数の中央値が 101 日というレポートを公開している。

公表までに時間を要する理由はそれぞれだろうが、事実を把握しているにも関わらず発表を遅らせることは、隠ぺい疑惑による炎上や、ブランド毀損につながることがある。また、GDPR のようにインシデントの報告期限を 72 時間以内に行わないと制裁対象となる規制も出てきている。

これらの指摘は、フォレンジックに深くかかわる同社ならではの知見であり主張だ。杉山氏は、初動の誤りや公表が遅れる主な原因として「マニュアルの実効性がない」「マニュアルに沿った演習を行っていない」「組織的にインシデントレスポンスの重要性が理解されていない」などを挙げた。

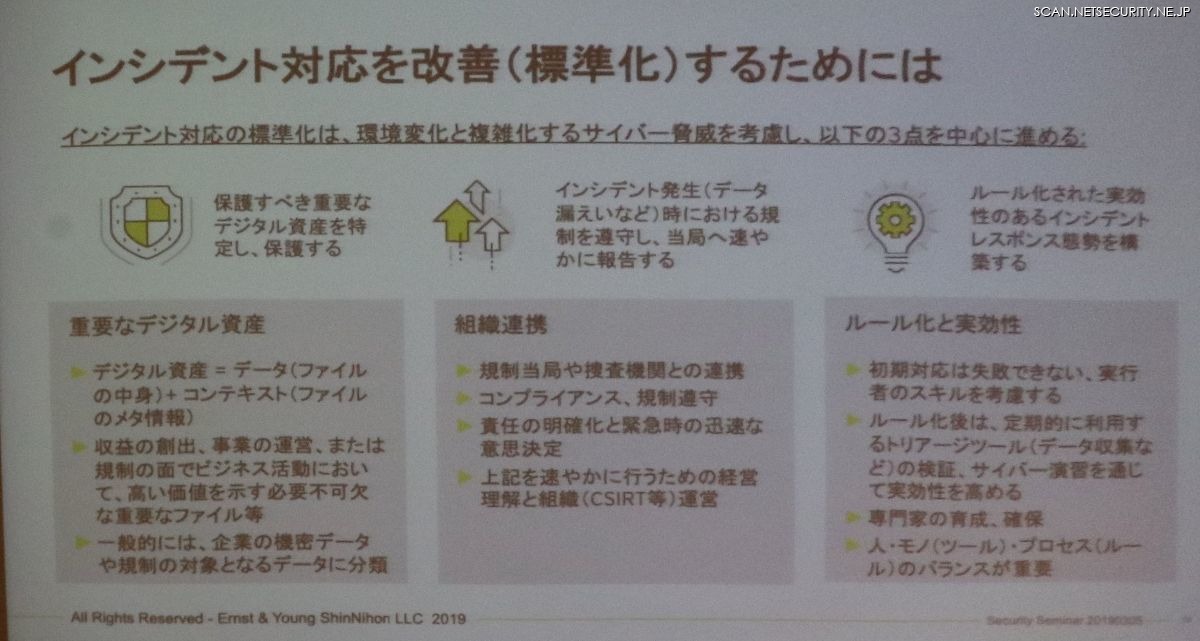

そして、インシデント対応の水準を一定にさせるための取り組みとして杉山氏は、

・守るべき資産の特定

・インシデントの多くが犯罪絡みという認識のもと、IT や技術部門に限定せず全社で対応すること

・策定したルールの実効性確認と改善のため演習を定期的に行うこと

・対応は自社で解決できないので、外部機関や当局との連携を平時に行っておくこと

などのポイントを挙げた。

忘れてならないのは、実際のインシデントは現場で起こるという現実である。初動対応の多くは、セキュリティの専門家でもなく、技術者ですらないスタッフが行う場合もある。インシデント発生時の初動対応こそ、職種や年齢、スキルレベルが異なるどんな人でも対応できる標準化が何よりも必要な領域なのだ。

●脅威インテリジェンスの現状

軍司氏のセッションは、今後のセキュリティ対策プロセスの標準となっていくことが予想される、脅威インテリジェンスについての概要と現状の解説だった。

軍司氏が脅威インテリジェンスに最初に興味を持ったのは、2015 年頃ダークウェブの調査を行ったとき。ダークウェブはすべてが犯罪に関するものというわけではなく、昔のインターネットのように無秩序だが玉石混合の情報が入り乱れていたという。もちろん、犯罪に関する情報を発見することもあり、2016 年ごろからこの情報をセキュリティに生かす取り組みを始めた。

ダークウェブにおける犯罪情報の例として、軍司氏はアルファベイを紹介した。このサイトはすでに閉鎖されているが、典型的な犯罪者向けマーケットプレイスのひとつだった。ドラッグや児童ポルノの情報、カード情報、武器売買、攻撃ツールやボットネットなどが、楽天やアマゾン感覚で購入できるサイトである。取引はビットコインが活用される。

現在はドリームマーケットという同様のサイトが稼働しており、FBI や各国の捜査機関が閉鎖に向けて調査を行っているが、まだ摘発とテイクダウンには至っていない。軍司氏によれば、アルファベイの摘発には、相当な苦労やグレーな捜査手法がとられたはずで、ドリームマーケットや他の犯罪者市場の摘発、閉鎖は難しいものだという。

●自分を狙っている攻撃者を捕捉する

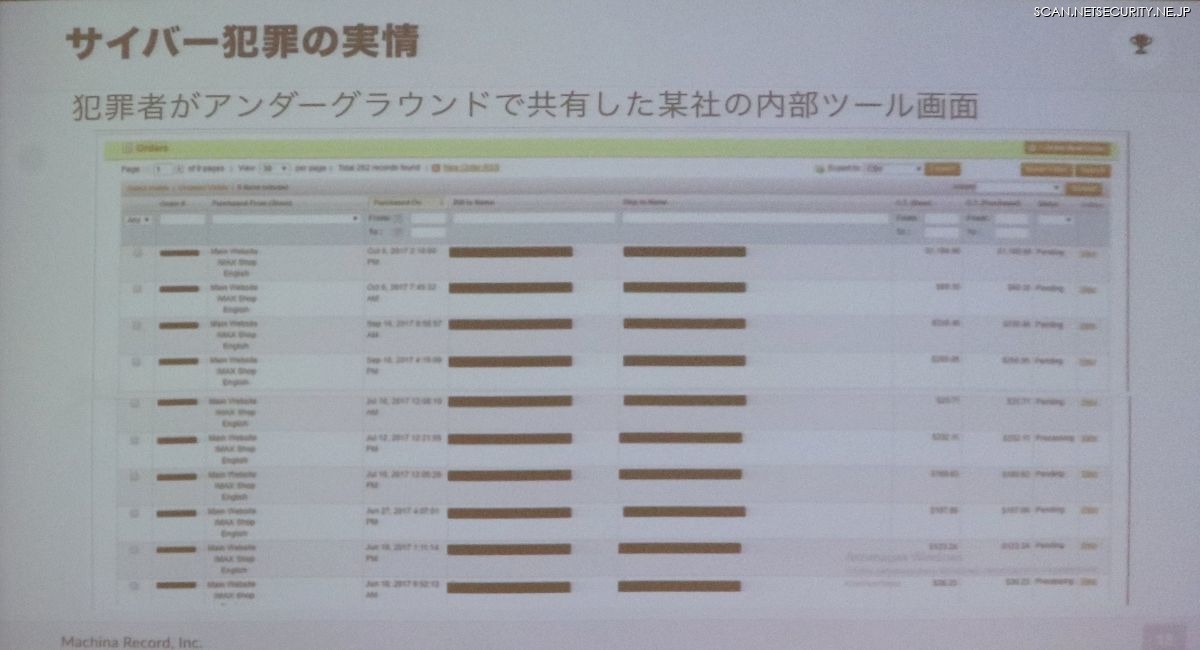

続いて紹介したスライドは、実際のマーケットに出回っているツールの画面だった。これは、実際の企業の内部ツールそのものの画面で、侵入に成功した攻撃者が、ツール画面を表示させ、攻撃を募っていたものだ。

また、日本発行のクレジットカードのショップの画面も示された。表示されているカードには、TR2 というカード本体に記録される磁気情報が揃っているものも含まれている。これの意味することは、白 ROM 状態のブランクカードがあれば、同じ情報の偽造カードが作れるということだ。

このような情報がやりとりされている現状において、防御側の持つ情報は少ない。金融機関など一部を除いて、5 年ほど前はアンダーグラウンドの情報を利用したり、この世界で俎上にあがる企業や組織は特殊なものと思われていた。つまり、多くの企業にとって「対岸の火事」だったと軍司氏はいう。

従来のセキュリティ対策では、攻撃者像の予想や把握は試みられていたが「実際に誰がターゲットにされていたのか」「どんな攻撃手法を使おうとしていたのか」「狙っている情報や真の目的はなにか」は不明だった。犯罪者が持っているこれらの情報がわかれば、防御側はもっと優位に立てる。これが脅威インテリジェンスの基本的な考え方だ。軍司氏は、「彼を知り己を知れば百戦殆うからず」という孫氏の言葉を引用し、インテリジェンスの重要性を説いた。

●脅威インテリジェンスと違法性の関係

一方で軍司氏は、ダークウェブへのアクセスには企業のコンプライアンス上の問題を考える必要があると警告した。

まず、会社の PC でのダークウェブ閲覧は危険なので推奨できない。ダークウェブ=犯罪者だけの世界ではないが、スキルがない人間のアクセスはリスクが大きい。では、ダミーの人格、アカウントを使ったアクセスはどうだろうか。サイバーインテリジェンスではペルソナと呼ぶが、おとりやダミーを使って犯罪者と接触することは、コンプライアンス上の問題に加え、接触者の生命にかかわる場合がある。

そもそも、私企業がセキュリティ目的で不法・不正に流通している情報を入手することは問題ないのだろうか。個人情報保護法の解釈では、不法に流通しているアカウント情報にアクセスすることは違法となる可能性がある。運用において、自社の情報を守るためなら大丈夫な場合もあるが、その境目は明確ではない。海外では、ログをとって透明性を確保したうえで、当局と連携して免責事項を適用している場合があるという。

また、調査や対策のため、ベンダー等を利用して盗難カードを購入してもらうのは、犯罪者に金銭が流れることになるので、グレーな行為と考えたほうがよく、企業の脅威インテリジェンス利用における、専門サービス利用の有効性を語った。