家庭用IoT機器などを発信元とするアクセスが増加(警察庁)

警察庁は、「宛先ポート 5500/TCP、5555/TCP および 60001/TCP に対するMiraiボットの特徴を有するアクセスの増加について」とする注意喚起を「@police」において公開した。

脆弱性と脅威

脅威動向

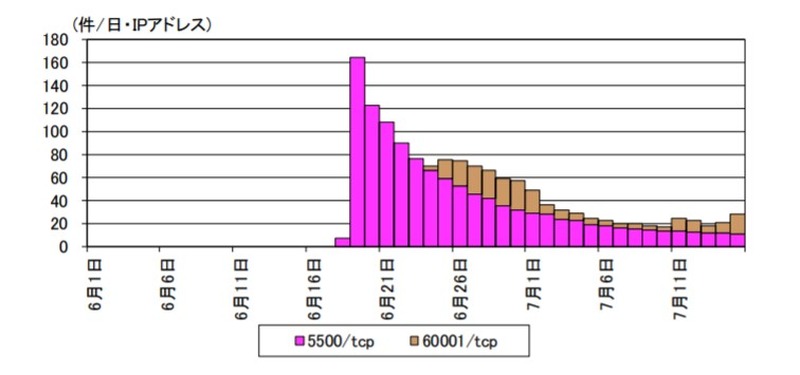

このアクセスは、宛先IPアドレスとTCPシーケンス番号の初期値が一致するMiraiボットの特徴を有しており、宛先ポート 5500/TCP に対するアクセスの多くは、外部サーバから不正プログラムのダウンロードおよび実行を試みるものであった。また、着信元(送信元)IPアドレスは、海外製デジタルビデオレコーダ等のIoT機器のログイン画面が表示されるものであり、これらの脆弱性を悪用していると考えられる。

6月下旬より観測した宛先ポート60001/TCPに対するアクセスは、外部サーバから不正プログラムのダウンロードおよび実行を試みるものであり、不正プログラムに感染した日本国内を含むWi-Fiストレージ製品が、他への感染活動として、宛先ポート60001/TCPに対してアクセスを試みているものと考えられるとしている。5555/TCPへのAndroid Debug Bridge(ADB)のCONNECTメッセージを含むアクセスは6月下旬から増加しており、同様にMiraiボットの特徴を有している。このポートは、スマートテレビ、TV Box等のAndroid搭載機器の一部製品で使用されている。

関連記事

この記事の写真

/