「ジャパンネット銀行」を騙るフィッシングメールに注意(フィッシング対策協議会)

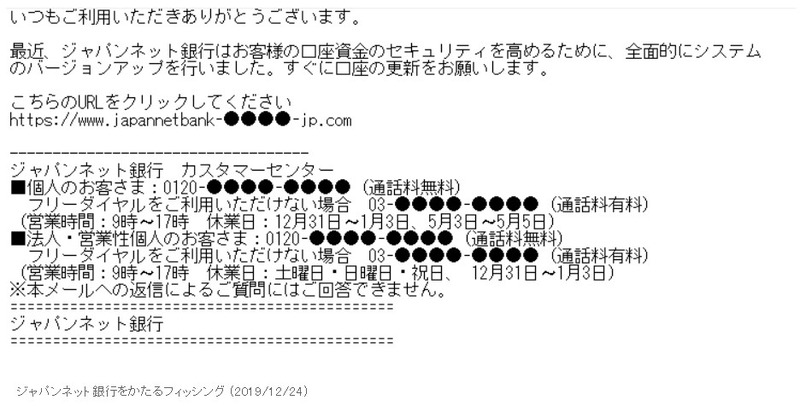

フィッシング対策協議会は、ジャパンネット銀行を騙るフィッシングの報告を受けているとして、注意喚起を発表した。

脆弱性と脅威

脅威動向

確認されているフィッシングサイトのURLは以下の通り。

・サイトのURL

https://www.japannetbank-●●●●-jp.com/

https://jp-bank-japan●●●●-jp-com.cn/index.html

上記以外のドメイン名、URLが使われる可能性もある。

12月24日14時30分現在、フィッシングサイトは稼働中であり、JPCERT/CCにサイト閉鎖のための調査を依頼している。また、類似のフィッシングサイトが公開される恐れもあるとして、注意を呼びかけている。さらに、このようなフィッシングサイトにて店番号、口座番号、ログインパスワードなどを絶対に入力しないよう呼びかけている。

関連記事

この記事の写真

/