Microsoft SMBv3におけるリモートコード実行の脆弱性を検証(NTTデータ先端技術)

NTTデータ先端技術は、「Microsoft SMBv3におけるリモートコード実行の脆弱性(CVE-2020-0796)についての検証レポート」を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

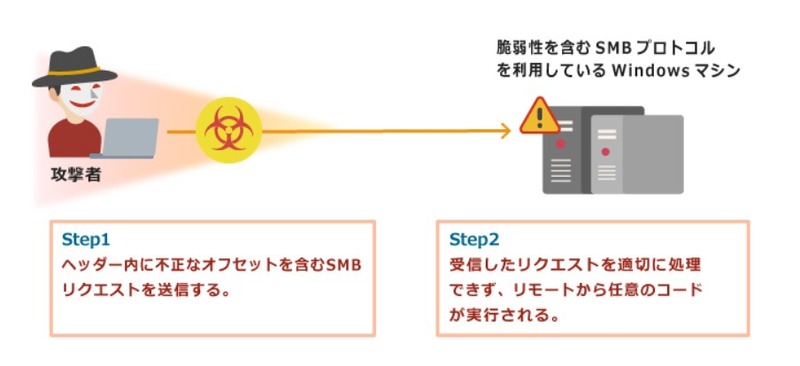

本脆弱性は、ファイル共有やプリンタ共有等に利用される通信プロトコル「Microsoft SMB」において、SMBv3プロトコル通信の処理中に、通信の圧縮データが適切に処理されないことに起因するもの。この脆弱性が悪用された場合、リモートの攻撃者が任意のコードを実行できる可能性がある。

同社はこの脆弱性の再現性について検証を行った。検証は、Windows 10 Pro 64bit Version 1909上のMicrosoft Server Message Block 3.1.1をターゲットシステムとして実施した。まず、同脆弱性が存在するWindows上で、SMBプロトコル通信を受け付ける445番ポートが開放されていることを確認。次に、ヘッダ内に不正なオフセットを含むリクエストを攻撃対象マシンに対して送信。攻撃対象マシン上でバッファオーバーフローを発生させ、OSのクラッシュを試みた。

その結果、攻撃対象のWindowsマシンに対して攻撃者サーバから細工したリクエストを送信することで、Windowsマシン上でバッファオーバーフローを発生させ、ブルースクリーンを表示させることができた。これを応用することで、攻撃対象マシン上でリモートから任意のコードが実行される可能性がある。

関連記事

この記事の写真

/