スマート工場に複数の攻撃経路、トレンドマイクロとミラノ工科大学の共同実証実験考察

トレンドマイクロは、「スマート工場に潜むセキュリティリスク実証実験解説セミナー~ミラノ工科大学との共同実証実験からの考察~」を開催した。

研修・セミナー・カンファレンス

セミナー・イベント

この実証実験は、工場のスマート化にともなうサイバーセキュリティリスクの増加が懸念されることから、スマート化を進める際に考慮すべきセキュリティリスクを明示することを目的としたもの。同社グローバルIoTマーケティング室のセキュリティエバンジェリストである石原陽平氏が解説を行った。

●工場の「スマート化」の定義

石原氏はまず、工場の「スマート化」の定義について説明した。工場のスマート化とは、「生産性向上と不良率低下の実現を目的とした、IT技術の活用アプローチ」であるとし、具体的にはソフトウェア制御、ネットワーク接続、そしてデータ分析を駆使することにより、生産活動およびその管理を高度に自動化および高速化する取り組みのことであるとした。

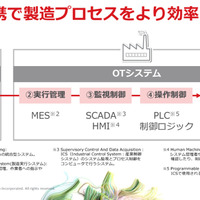

スマート化された工場の製造プロセスは、次のようになる。

1:生産計画(ERP)

2:実行管理(MES:製造実行システム)

3:監視制御(SCADA:産業制御システム、HMI:制御インタフェース)

4:操作制御(PLC:機械の自動制御装置)

5:作業(ロボット、センサー)

このうち「1:生産計画」のみITシステム、以降はOTシステムとなる。

工場のスマート化によって、ITとOTでビジネスデータを連係することで、リアルタイムに生産活動に反映させ、生産効率を向上したり、生産工程の柔軟な変更や故障の未然防止に活かしたり、クラウド上のアプリケーションストアやオープンソース化強卯による開発期間の短縮などを実現できる。一方で、工場のスマート化によって、デジタル資産や侵入経路の増加、IT技術による高度な自動化など、サイバーセキュリティリスクの増加も懸念されるとした。

●共同実証実験の概要

トレンドマイクロでは、工場のスマート化を進める際に考慮すべきセキュリティリスクを明示することを目的に、実証実験を実施した。具体的には、新たな侵入経路、考えられる攻撃手法、攻撃を受けた際の被害、有効と思われる対策を調査した。調査のためには実際のスマート工場に近い実験環境が必要になる。そこで、イタリアのミラノ工科大学と共同研究を行い、実験環境「スマート製造システム」を使用した。

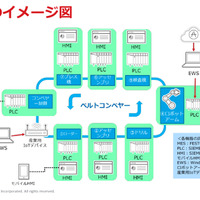

スマート製造システムは、ローダー、ドリル、産業用ロボットなど、実際の作業を行う「物理マシン」、オペレーターが状況を監視および制御するために使用する「HMI」(モバイルHMIアプリも併用)、物理マシン、HMI、およびネットワーク上のその他機器等との間の相互作用のインタフェースとして機能する「PLC」を主要コンポーネントとする複数のステーションで構成される。

具体的には、ローダー、アセンブリ、ドリル、ロボットアーム、検査機、アセンブリ、プレス機のステーションがベルトコンベア上にあり、コンベアを制御するPLCも配置される。なお、ロボットアームのPLCにはアプリケーションストアのEWS、産業用IoTデバイスにはオープンソースライブラリのEWS(Windows上で動作する開発用ソフトウェア)を使用した。スマート工場の中核となるのは製造実行システム(MES)で、ERPシステムと物理プラント間のインタフェースとして機能するデータベースの上に配置される複雑なロジックレイヤとなっている。

今回の実証実験では、次の3つの攻撃シナリオが行われた。

1:産業用のアプリケーションストアの脆弱性を悪用したEWSの侵害

2:MESデータベース改ざんによる製造不良

3:悪意あるオープンソースライブラリによる産業用IoT(IIoT)デバイスの侵害

●複数の新たな侵入経路が判明

「産業用のアプリケーションストアの脆弱性を悪用したEWSの侵害」では、EWSは、複数の開発者で共有・利用されるケースが多く、外部のSIerやコンサルタントが利用することもある。また、外部で作成されたプログラムの配布に使われることもある。そして口授内のフロアネットワークに接続されていることが多いことから、「複数の人とデータが関わり、工場の外部にも内部にも接続される機会のあるデバイス」といえる。つまり、複数の侵入経路があるとした。

また、今回の実証実験でアプリケーションストアやそこで提供されるアプリケーションの脆弱性も発見されたという。ひとつは、ABB社のアプリケーションストアに独自のアプリケーションをアップロードしたところ、「Pending for approval(承認待ち)」というステータス表示にも関わらずユーザが当該アプリをダウンロード可能な状態にあった(通知を行い、現在は修正済み)。

アプリケーションの脆弱性については、KUKA社が提供する「eCatalog」に複数の脆弱性が確認された。このアプリケーションは、サイバー空間上に物理情報を再現しシュミレーションを行うためのデジタルツイン作成機能を提供するものであるが、アプリケーションレベルでの完全性チェック機能がないため、デジタルツインの改ざんが可能な状態になっており、結果的に生産ラインの予期せぬ挙動につながる可能性があった。また、通信はHTTPSに対応しておらず、セキュリティリスクが高かった。

「MESデータベース改ざんによる製造不良」では、ITシステムからMESデータベースに侵入し、MESの数値を改ざんすることでPLCのロジックを変更、意図しない生産物を製造させるという攻撃シナリオであった。MESは「モノ作りの司令塔」と呼ばれ、工場のブレーンとなるものである。そしてMESのデータベースは正しいものであるという前提で運用している。しかし、ITシステムからリバースエンジニアリングを行うことで、20分ほどでラテラルムーブメントによりMESに侵入できるという。

石原氏は、ミラノ大学での実証実験のデモ動画を紹介した。通常ではケースの右側に穴を開ける工程を、MESデータを改ざんすることでケースの左側に穴が開いた。これが実際の攻撃であれば、役に立たない不良品を大量に生産してしまい、工場を持つ企業は大打撃を受けることになってしまう。

「悪意あるオープンソースライブラリによる産業用IoT(IIoT)デバイスの侵害」では、オープンソースライブラリにマルウェアをアップロードすることで、開発者がEWSにプログラムをダウンロードしてしまい、EWS上でマルウェアが実行され、これを踏み台に攻撃者に工場へ侵入されたり、工場内でマルウェアの被害が発生してしまうという攻撃シナリオ。

ライブラリは、ファームウェアをカスタマイズするためのものであり、オープンソースのライブラリが多数公開されている。その中には、正規のライブラリに見せかけた不正なライブラリも存在する。それに気づかずにインストールしてしまうと、たとえばセンサが正常に作動しなくなったり、異常な値を返したりして、結果として製造ラインが停止してしまう。ライブラリのソースコードをチェックしても改ざんに気づくことが難しい。

●業界全体でセキュリティレベルを向上することが必要

石原氏は実証実験の結果をまとめた。アプリケーションストアからEWSへと侵入された場合は、拡張ソフトを装ったマルウェアの流し込みによって、マルウェアの侵入やデータ窃取の被害を受ける可能性がある。ITシステムからMESへと侵入された場合は、データベースを改ざんされ不良品が製造されてしまう被害を受ける可能性がある。オープンソースライブラリからEWSへと侵入された場合は、ライブラリの改ざんによってデバイスの誤作動や生産の中断といった被害を受ける可能性がある。

こうした脅威に対するセキュリティ戦略には、スマート工場の特徴を加味する必要があると石原氏は言う。まず、スマート工場には、ITシステム管理者やOTシステム管理者をはじめ、社内開発者、SI、産業機器メーカー、IoTデバイスメーカーなど多くの人が関わっていること。また、スマート化が進むごとにソフトウェアのサプライチェーンが複雑になっていくことを特徴として挙げた。

これらの特徴を認識した上で、メーカーやインテグレータは、安全なものを作る、安全なものを提供する「セキュリティバイデザイン」の考え方、ユーザ企業は、あらゆる侵入経路を疑う・侵入前提のセキュリティ対策といった「ゼロトラスト」の考え方をすること。そして「コンセプトに基づくセキュリティリスクの分析」「スマート工場のセキュリティの経営課題への引き上げ・リソース付与」「業界標準規格(IEC 62443など)を基準としたセキュリティ対策レベルの共通認識の構築」といったコンセプトに基づきセキュリティ対策を具現化することが重要であるとした。

最後に石原氏は、メーカー・インテグレータとユーザ企業の双方が、セキュリティバイデザインとゼロトラストの考え方に基づき、「自覚的な協力関係」を構築することがスマート工場のセキュリティの鍵となるとした。

関連記事

この記事の写真

/