同資料は10月初旬に都内で開催されたセキュリティカンファレンス Security Days Fall 2020で行われた、同社代表取締役 松野 真一 氏による講演資料。JPタワーホール&カンファレンスで開催された講演には、50名の募集枠に対して783名の応募があり、急遽オンライン配信も行われた(ライブ配信のみ)。

●顕在化しはじめたクラウドの不安とリスク

黎明期クラウドには漠然とした不安があったが、普及が進む近年そのリスクがあちこちで顕在化しはじめた。本資料でもクラウド利用時のセキュリティインシデント事例を紹介している。

●クラウドセキュリティガイドライン一歩手前の「簡易チェックリスト」

経済産業省はこうした状況を踏まえ「クラウドサービス利用のための情報セキュリティマネジメントガイドライン」「クラウドセキュリティガイドライン活用ガイドブック」を刊行したが、いずれも文字で真っ黒の100ページ近い大部のドキュメントであり、多忙な実務現場ですぐ気軽に読みこなせるものではない。

SHIFT SECURITYによる「クラウドのセキュリティで知っておくべきリスクと対策について」は、実際に起こったインシデントの分析から導き出された、現場で必要な重要ポイントのみを挙げた、ガイドライン利用の前の、いわばチェックシートといえるだろう。

資料は、冒頭で結論として「クラウドとオンプレミスのセキュリティリスクの相違点を正しく理解することが必要である」と述べたうえで、まず複数のインシデント事例を挙げ、その後クラウドとオンプレミスの具体的な相違点について解説、最後にクラウドに必要なセキュリティ対策を提案するという、三部構成となっている。

●単なる恐怖訴求でないインシデント紹介、事故原因と、あり得たはずのベストプラクティスを掲載

もっともページ数がさかれた第1部の「インシデント事例」では、以下の6つの具体的なインシデントがピックアップされた。

掲載インシデント事例 一覧

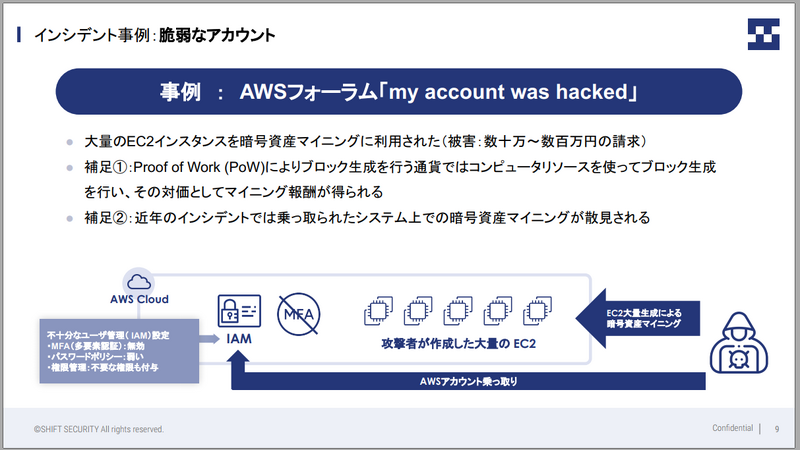

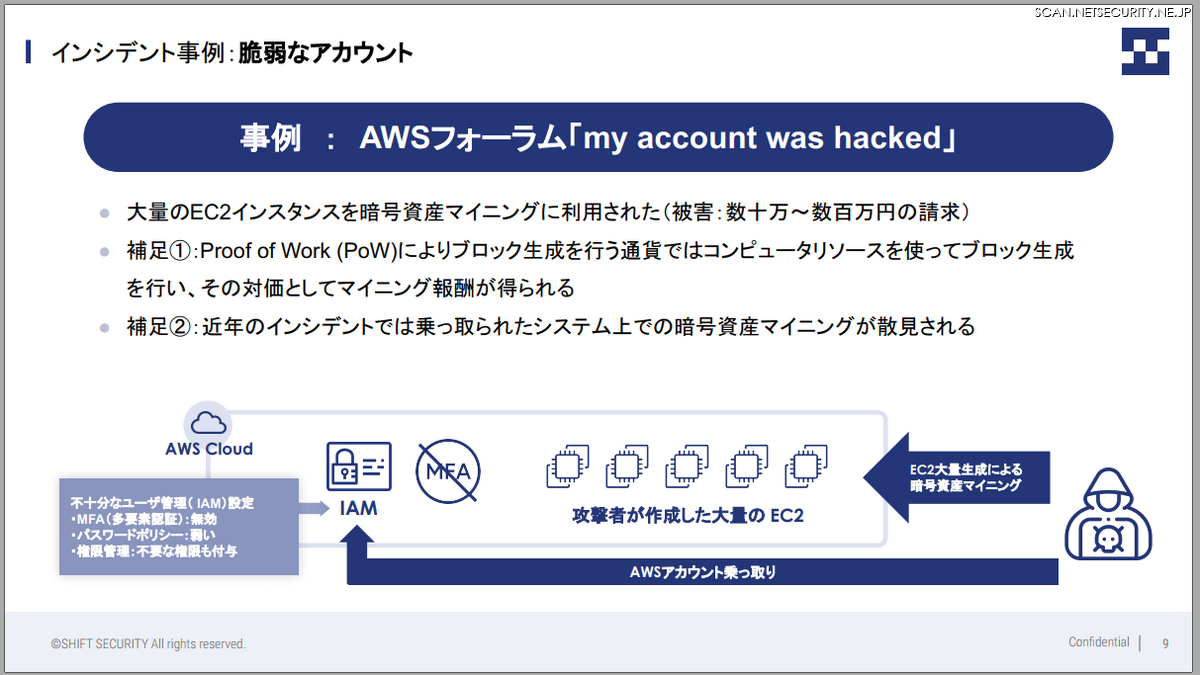

1.脆弱なアカウント

2.インシデント対応に必要なログの欠如

3.S3バケットの公開設定(日系企業海外法人事例)

4.RDSの公開設定(ランサムウェアによる被害)

5.仮想マシン上のアクセスキー(アクセスキー漏えいによる不正利用)

6.仮想マシン上の秘密鍵(暗号資産システムの秘密鍵盗難)

それぞれの事例に関して、「インシデント概要」「インシデント発生の原因」「インシデントによる影響」「ベストプラクティスは何だったのか」を解説している。企業の講演におけるインシデント事例紹介は単に恐怖訴求であることが多く、原因やましてやベストプラクティスまで解説されていることはあまり多くない。

●クラウドとオンプレミスのリスク、何が違うのか

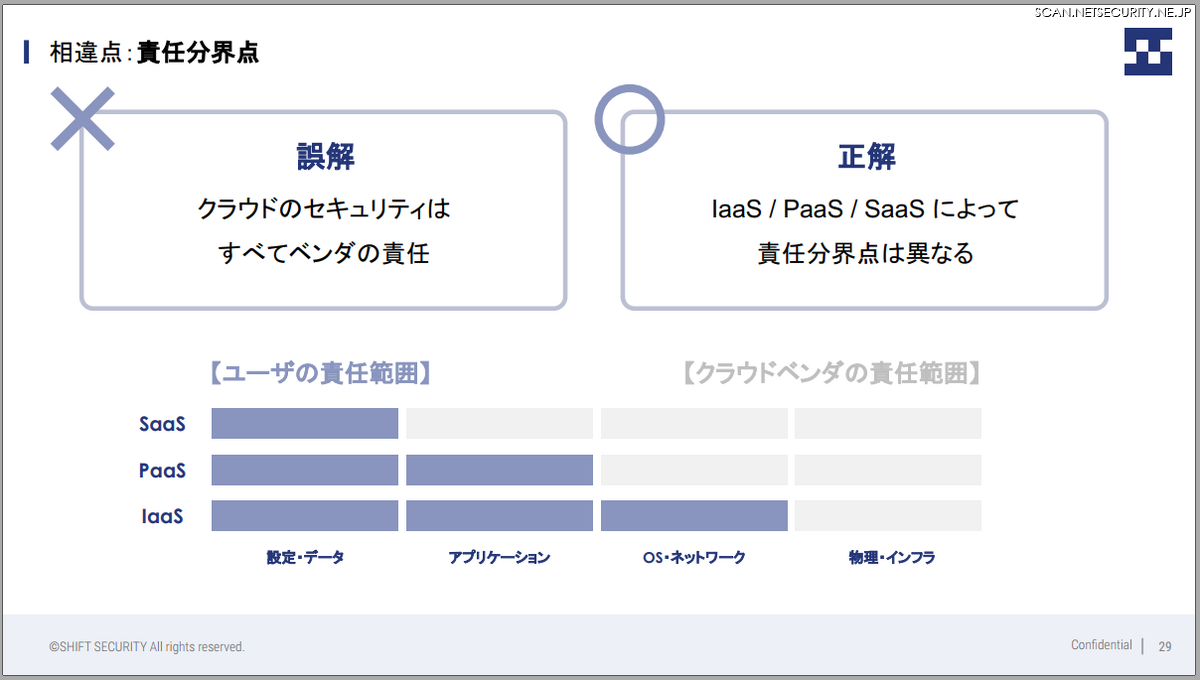

第2部のクラウドとオンプレミスの具体的な相違点では「責任分界点」「変化スピード」「可視化」の三つについて解説する。一見ではここは「あたりまえのことしか書いていないパート」にも見えるが、知識のない上司や経営層へのプレゼン等の資料準備の際に、スクリーンキャプチャを撮って貼り付けることも想定していると思われる。そのためページ数も一項目一ページとしぼってあり余計なことが書かれていない。

●クラウドに必要なセキュリティ対策

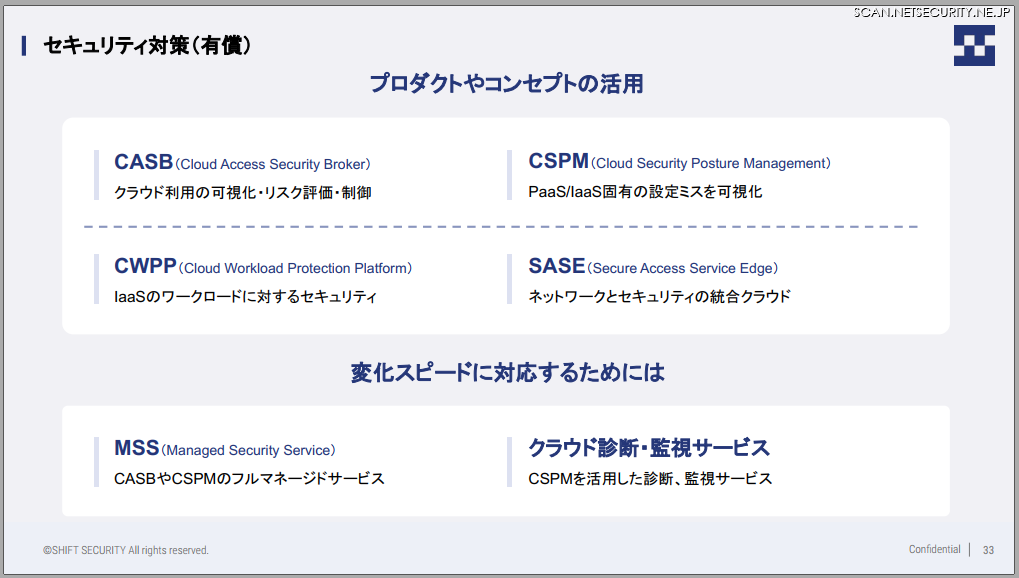

最後の、クラウドに必要なセキュリティ対策では、無償でできる対策として「CISベンチマーク」の活用を、有償のセキュリティ対策としてクラウドセキュリティ対策のカテゴリを整理している。また、クラウド環境に構築したWebアプリケーションを例に挙げてセキュリティ診断を行う際にどのようなアプローチが必要であるかを図解している。オンプレミスとは当然異なる。

最後に付け加えておくと、35ページに「まとめ」として載せられている「インシデントマップ」が有効である。AWSを活用したシステム概要が示され、どのポイントに自己の発生原因となるリスクが潜んでいるかが可視化されている。課題の整理に活用できるだろう。