◆概要

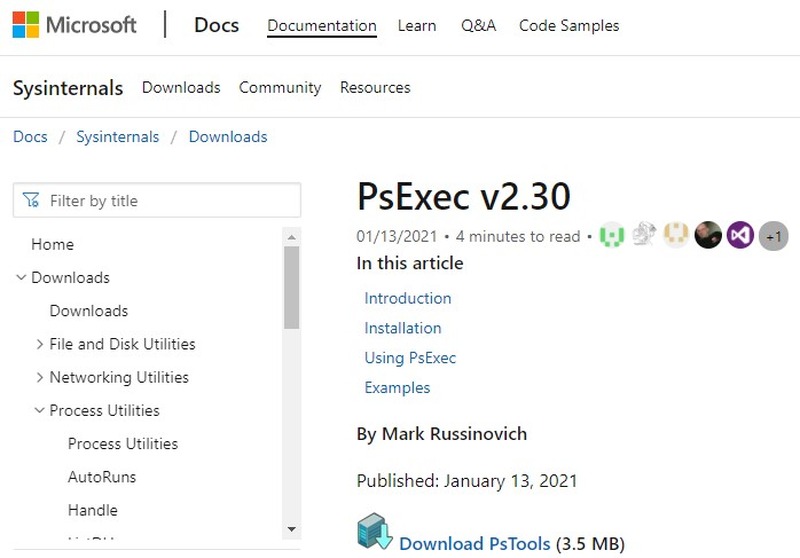

Microsoft OS の遠隔管理ツールである Sysinternals Suite の PsExec に、SYSTEM 権限の奪取が可能となる手法が公開されています。攻撃者が潜伏している端末に対して PsExec を実行してしまった場合に、攻撃者が潜伏している端末の SYSTEM を奪取してしまう可能性があります。PsExec 自体に対策がされていないため、PsExec 以外の手法で端末を遠隔管理することにより当該手法に対策できます。

◆分析者コメント

公開された手法を悪用するには、攻撃者が権限昇格対象ホストへの侵入に成功しており、 かつ対象ホストの管理者により対象ホストに対して PsExec が実行される必要があります。悪用までの前提条件がやや厳しいですが、PsExec 仕組みを悪用するものであり、本記事執筆時点(2021 年 1 月 4 日)でのすべてのバージョンの PsExec が当該手法の影響を受けます。よって、根本的に対策するには PsExec を用いない運用にする必要があります。端末の遠隔管理手法には、Active Directory ネットワークのホストを遠隔から管理する場合は SPN により端末レベルでの認証が可能な WinRM などを用いることを推奨します。

◆影響を受けるソフトウェア

本記事執筆時点(2021 年 1 月 4 日)でのすべてのバージョンの PsExec が当該手法の影響を受けます。

◆解説

Microsoft OS の遠隔管理ツールである Sysinternals Suite の PsExec に、名前付きパイプのハイジャックにより、PsExec が実行されたホストでの管理者権限が奪取可能となる手法が公開されています。

Microsoft OS の遠隔管理ツールである Sysinternals Suite の PsExec に、SYSTEM 権限の奪取が可能となる手法が公開されています。攻撃者が潜伏している端末に対して PsExec を実行してしまった場合に、攻撃者が潜伏している端末の SYSTEM を奪取してしまう可能性があります。PsExec 自体に対策がされていないため、PsExec 以外の手法で端末を遠隔管理することにより当該手法に対策できます。

◆分析者コメント

公開された手法を悪用するには、攻撃者が権限昇格対象ホストへの侵入に成功しており、 かつ対象ホストの管理者により対象ホストに対して PsExec が実行される必要があります。悪用までの前提条件がやや厳しいですが、PsExec 仕組みを悪用するものであり、本記事執筆時点(2021 年 1 月 4 日)でのすべてのバージョンの PsExec が当該手法の影響を受けます。よって、根本的に対策するには PsExec を用いない運用にする必要があります。端末の遠隔管理手法には、Active Directory ネットワークのホストを遠隔から管理する場合は SPN により端末レベルでの認証が可能な WinRM などを用いることを推奨します。

◆影響を受けるソフトウェア

本記事執筆時点(2021 年 1 月 4 日)でのすべてのバージョンの PsExec が当該手法の影響を受けます。

◆解説

Microsoft OS の遠隔管理ツールである Sysinternals Suite の PsExec に、名前付きパイプのハイジャックにより、PsExec が実行されたホストでの管理者権限が奪取可能となる手法が公開されています。

![2020 総括/SolarWinds 介しサプライチェーン攻撃/不完全パッチによる残留 0day 公開 ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/33082.jpg)