2020年 企業へのサイバー攻撃動向総括 ~ 盗まれた認証情報はいくらで売りに出されるか

トレンドマイクロは、「2020年サイバー攻撃動向解説セミナー~コロナ禍の法人組織を狙うサイバー攻撃とは~」を開催した。

脆弱性と脅威

脅威動向

同社セキュリティエバンジェリストである岡本勝之氏は、2020年における法人に対するサイバー攻撃の統括として「“境界線防御”の破綻」を挙げた。

●侵入された企業が、EMOTETのC&Cサーバ化されるケースも

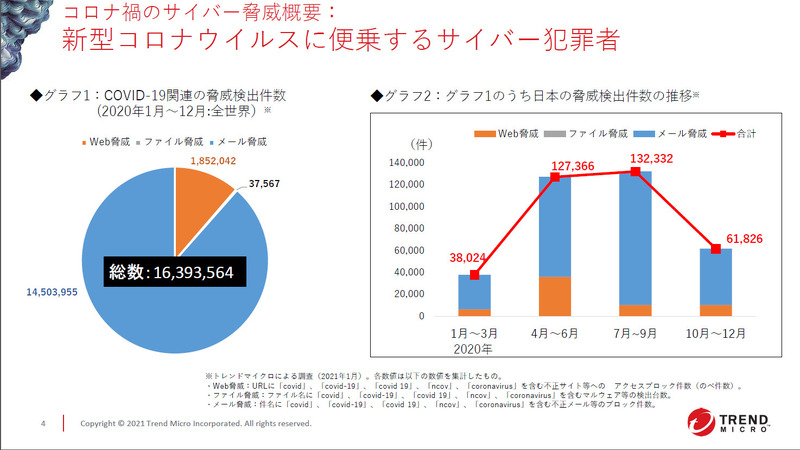

岡本氏は「コロナ禍のサイバー攻撃の概要」として、2020年は新型コロナウイルスに便乗するサイバー犯罪者が世界的に急増したことを挙げた。攻撃経路はメールがそのほとんどを占め、攻撃の傾向は日本でも同様であるとした。

特に、新型コロナウイルス関連の情報を装いマルウェア「EMOTET」感染を狙うメールや、特別定額給付金の話題に便乗したフィッシングメールなどが確認されており、ニュースになるとすぐに反応する傾向がみられた。

法人を対象としたサイバー攻撃では「“境界線防御”の破綻」を挙げ、その特徴には「侵入経路の多様化」「クラウド環境特有の脅威が顕著に」「侵入後の内部活動の常套化」の3つがあるとした。侵入経路の多様化として「メール」「VPN」「テレワーク用ツール」「サプライチェーン」が目立った。

メールに関しては、EMOTETへの感染を狙うメールが多く確認された。EMOTETは休止と活動を繰り返しており、2020年7月から検出が急増している。このメールは不特定多数を狙う「ばらまき型スパム」と、あらかじめ窃取した情報を活用した「返信型攻撃メール」が確認されており、いずれも不正なマクロが仕込まれたOffice文書ファイルが添付されていた。

EMOTETに感染すると、情報漏えいを引き起こされたり、さらなる攻撃への踏み台にされたり、ランサムウェアなど他のマルウェアに感染させられるなどの被害を受ける可能性がある。

EMOTETはこのように、単体のマルウェアが特定の動作を行うのではなく、背後にいる攻撃者がコントロールしていることが特徴的であると岡本氏は指摘する。侵入した環境にボットを送り込みC&Cサーバとして悪用するケースもあり、EMOTETが接続するC&Cサーバの所在地で日本が同率2位であることから、日本の企業内にC&Cサーバが立ち上げられている可能性が高いとした。

●VPN、Zoomなどテレワーク環境が標的に

新型コロナウイルスの感染拡大防止対策としてテレワークが急増したが、その際に使用するVPNも侵入経路のひとつとなった。VPNの場合は、正規のユーザのアカウント情報を入手して本人になりすまして侵入するケースと、VPN装置の脆弱性を悪用されるケースの2つの手法が確認されている。特に、脆弱性を狙うケースが増加した。あらかじめ脆弱性の存在を調べる「SCAN」行為だけでなく、ランダムなIPアドレスに直接脆弱性を悪用するコマンドを送る攻撃も増えているという。

テレワークの利用者を攻撃する手法として、テレワーク用ツールを悪用する攻撃も増えた。たとえば、偽の「Zoom」のインストーラが複数確認されており、バックドア型マルウェアとボットが含まれたものや、コインマイナーをインストールしようとするものなどがある。Zoom自身は正規のものであり、問題なく使用できるので気がつくのが難しいと岡本氏は指摘した。

●サプライチェーンへの攻撃

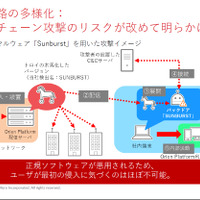

サプライチェーンへの攻撃では、2020年にバックドア型マルウェア「Sunburst」を使用した攻撃が発生した。これはソフトウェアのサプライチェーンに対する攻撃で、SolarWinds社が被害を受けた。攻撃者は同社の「SolarWinds Orion」の配信サーバにSunburstを仕込み、その結果、利用企業に配信されSunburstが展開、C&Cサーバに接続し内部活動を行った。

Sunburstは日本でも1件が検出されている。正規のソフトウェアとして配信されるため、ユーザが気づくことは難しい。この対策には、ふるまい検知の対策が必要であり、またソフトを提供する側にも対策が求められると岡本氏は言う。

●侵入後に「アクセス権」を販売するAaaSも確認

クラウド環境特有の脅威では、「クラウドメールの侵害を狙う攻撃が激化」「設定不備による情報漏えい」「クラウドツールを悪用するマルウェアの登場」を挙げた。クラウドメールはどこからでもアクセスでき、盗み見や踏み台といった攻撃も比較的実行しやすい。攻撃者としても利用価値が高く効率のいい攻撃手法であるため、攻撃が激化している。もはやIDとパスワードだけの認証はセキュリティの担保にならないと岡本氏は指摘した。

2020年は、クラウドサービスの設定不備に起因する情報漏えい事件が、国内でも多く発生した。設定ミスは発生しやすいリスクであるため、ポリシーや設定内容のチェックを行うことが重要であるとした。

クラウドツールを悪用するマルウェアでは、コミュニケーションアプリ「DISCORD」を悪用して情報窃取型マルウェアの拡散を狙う不正メールや、「Slack」を悪用するランサムウェア「CRYPREN」が確認されている。クラウドツールを悪用することで、攻撃で発生する通信を正規の通信に見せかける狙いがあるとしている。

侵入後の内部活動の常套化では、侵入後の「ハッキングツールの利用」「セキュリティ対策の無効化」「Active Directoryの侵害」といった、これまで標的型攻撃で使用されていた水平移動(ラテラルムーブメント)が常套手段となっている。これは、メモリから平文のパスワードを取得する「Mimakatz」、ペネトレーションツール「COBEACON」の悪用、ボット「QAKBOT」の検知数が増加していることからもわかる。

内部活動により、企業の被害も甚大なものとなる。「RagnarLocker」のような暴露型ランサムウェアにより情報が漏えいした企業数も、2020年には急増した。

さらに、企業への侵入に成功した攻撃者が、その権限を販売するケースも確認されている。トレンドマイクロでは「AaaS(Access as a Service)」と呼んでいるが、RDPや侵入済みのRAT、クラウドストレージへのアクセス権、経営層レベルの認証情報など、さまざまな形態のアクセス権がアンダーグラウンド市場で販売されている。

たとえば、米国の保険会社へのアクセス権が1,999ドル、欧州のソフトウェア会社へのアクセス権が2,999ドル、「Fortune 500」の企業へのアクセス権が10,000ドルといった具合だ。岡本氏は、日本の医学系大学のネットワークアクセス権を販売する書き込みを示し、「販売を目的とした侵入も考えられるため、業種や規模に関係なく全ての企業や組織が狙われる可能性がある」とした。

●情報セキュリティとサイバーセキュリティ

岡本氏は、こうした“境界線防御”が破綻した現在の環境を保護するためには、「侵入を前提とした対策」の最大化が必要であるとし、「ゼロトラストアーキテクチャ(NIST SP800-207)」の考え方が効果的であるとした。これは境界線が信用できない中で不正活動を行わせないための基本方針であるが、あるアクセスに対して信用できるかどうかをいかに判定、担保していくのかが重要となる。

そこで「情報セキュリティ」と「サイバーセキュリティ」の情報を活用して信用を判定することを提案した。ここでいう情報セキュリティは基準ベースの判定であり、ポリシーやコンプライアンス、ID管理、認証情報などが該当する。またサイバーセキュリティはコンテキストベースでの判定であり、システムログや不正検出、挙動監視、攻撃手口、脆弱性などが該当する。双方の情報を相関的に判断して「信用の判定」を行うべきとした。

関連記事

この記事の写真

/