すでに一定の収束を見せているものの、そもそもいったい何が原因で何が起こったのかについて、専門家に話を聞きつまびらかにすることで、同様の事態発生を今後防ぐための方策を考えてみたい。

2021 年 1 月から SOC サービスを開始し、特にクラウドサービスの監視に注力する株式会社 SHIFT SECURITY の担当者に話を聞いた。同社はまた、3 月 4 日から Salesforce ユーザー向けにセキュリティ無償診断サービスを提供している。

――今回の一連の Salesforce の設定不備の問題はなぜ起きたのですか?

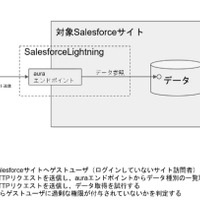

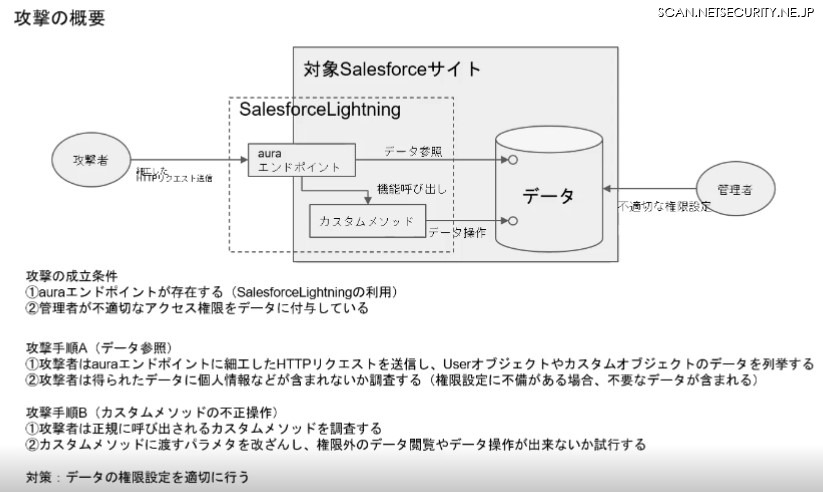

2016 年に Lightning という新しいコンソールがリリースされました。その中に「サイト機能」という、Web ページを Salesforce 上に置く機能があって、その Web ページには、Salesforce の ID パスワードによる認証がなくてもアクセスできるようになっています。また、サイト機能を有効にすると「Aura エンドポイント」という、Salesforce 上のオブジェクトにアクセスできる API が有効になります。

Web ページを作成すると自動的にゲストユーザーが生成されます。今回問題になっているのはゲストユーザーのデフォルトの権限です。Lightning 機能が有効になっており、なおかつ Aura エンドポイントも使えるようになっていました。つまりゲストユーザーにオブジェクトを参照できる権限がデフォルトで付与されていたのです。これが情報漏えいの原因のひとつです。

――たとえるなら「施錠されていないドアを配っていた」ということですか?

Lightning で使われている Aura エンドポイント、つまり外部からオブジェクトにアクセスできる機能を、ゲストユーザーがデフォルトで使えるような設定がなされていたことが要因です。同じたとえを使うなら「扉を開ける鍵をゲストユーザーに配っていた」ということでしょうか。

――どうしていたら防ぐことができたのでしょう?

いわば「元栓」を閉めていれば安全でした。つまり「管理者が不適切なアクセス権限をデータに付与している」という根本的な問題がまずあって、そこへ Salesforce のアップデートによって「aura エンドポイントが存在する」ことで攻撃の口が開いてしまった訳です。そもそも「管理者が適切なアクセス権限をデータに付与」していれば問題にはなりませんでした。

――きちんと権限設定をしていて何も起こらなかった例もたくさんあった訳ですね。

非営利団体が安全な設定のベストプラクティスを集めてベンチマークとして公開していますが、残念なことに Salesforce に個別に対応するものはありません。ただ、Salesforce のベストプラクティスは Salesforce 自身が出しており、セキュリティのチェック機能も Salesforce が提供してはいます。日本語訳もあるので英語の壁もありません。それに基づいてちゃんと権限設定をしているかどうかを管理していた会社では問題を受けなかったはずです。ただ、これが楽な作業ではありません。Salesforce の権限構成は 3 種類あり、この 3 種類の権限をきちんと管理せず、一箇所でも間違っていると、そこが攻撃の口になってしまいます。

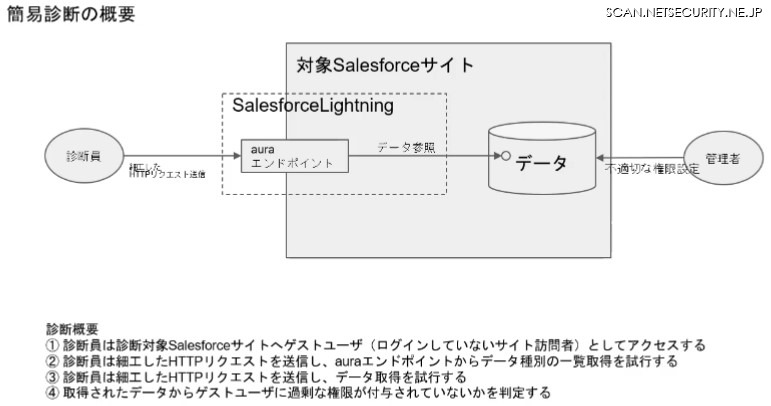

――SHIFT SECURITY が 3 月 4 日から Salesforce ユーザー向けに提供しているセキュリティ無償診断サービスは、今回のような権限管理を調べることができるのですか?

はい。無償診断では、お客様の Salesforce 環境の URL に、攻撃を想定した細工した http リクエスト送信し、オブジェクトが見えるかどうかを確認します。

――細工した http リクエストというのは何ですか?

該当する URL とオブジェクトを明示的に指定して、POST リクエストを Aura エンドポイントに投げます。もし設定に不備があれば、該当するオブジェクトの情報が応答として返って来ます。つまりオブジェクトが見えます。これは簡単に診断可能なものです。正規の Aura エンドポイントをゲスト権限で叩けばいい。ですので「細工した」といっても正規のリクエストに過ぎません。

なお、この診断で判明するのは「情報漏えいが起こり得る状態になっていた」事実です。実際にインシデントが起きていたか、情報が漏れていたかは、この診断では知ることはできません。

――無償診断の申込から報告までの流れとスケジュール感を教えてください。

まず最初にご依頼いただく時点で、Salesforce の URL を我々にご連絡いただきます。診断作業自体は時間がかかるものではありません。オブジェクトの量によって多少変わってきますが 1 時間とかはかかりません。診断が完了したら翌営業日までにメールでご連絡します。

――SHIFT SECURITY は EC-CUBE の無償診断も提供していますね。無償で診断サービスを提供するのはなぜですか?

お金がなくてセキュリティ対策ができない。詳しい人がいないから対応できないなどの理由でごくごく基本的な脆弱性や設定ミスが野放しになっています。SHIFT SECURITY は「笑顔をつくる」という理念のもと、さまざまな理由でセキュリティに取り組めない企業の課題を解決することがセキュリティベンダーとしての社会的役割の一つであると認識し、今回の無償診断サービスの提供を開始しました。

――EC-CUBE の無償診断、Salesforce ユーザー向け無償診断以外に、同様のサービスはありますか?

インシデントの緊急対応も無償対応しています。窓口を設けていて、そこからの問い合わせには一次対応の範囲ですがお答えしています。たとえば「Windows 端末がマルウェア感染したがどうしたらいいか?」といった問い合わせに対して「まずこうしてください」「影響範囲としてこういうことが考えられますよ」というところまでお答えします。

もちろん「我々はこういうサービスを提供しているので、よろしければ検討してください」とサービスの紹介もしていますが、初動対応については完全に無償でお答えしています。

――EC-CUBE 診断、緊急対応、Salesforce 診断の計 3 つありますが、それぞれどのくらい利用されていますか?

問い合わせの数として EC-CUBE は非常に多いです。開始からこれまでのべ 100 件ぐらいありました。診断するとほとんどの EC サイトで問題が見つかります。これも設定周りが多い。たとえばログイン画面の URL が「/admin」などの基本的なものです。

緊急対応は月 1 件ぐらいでしょうか。大企業からの問い合わせもあります。これまでお取引がある会社さんからが多い。

ある大企業さんから「Twitter で偽サイトの URL をつぶやかれている」と相談を受けたことがあります。その企業さんと全く関係ないサイトの URL です。そのときは「注意喚起を掲載したほうがいい」「IPA に相談してください」という一次対応を行いました。深刻なインシデントから、困りごとまで広く承っています。

――企業が提供する無償サービスすべては、一度試用してもらうことで正式な契約につなげることを目的とした企業の販促活動です。しかし「自動でできる診断は無償で提供するのが当然」という業界の反発すらありそうなラディカルな考えは、それとは異なるように感じます。

無償サービスの提供から、診断サービスのお客様になっていただいたケースなど、正規のお取引が始まることも中にはあります。しかしそれを ROI の指標にしていたら続けることはできないでしょう。極端に申し上げれば、無償サービス利用企業が問題解決の糸口をつかんで心が軽くなったりハッピーになりさえすれば、SHIFT SECURITY という社名を覚えていただかなくていいとすら我々は思っています。

――SHIFT SECURITY にとって無償サービスは、マーケティングではないのはもちろん、ブランディングですらなく、あくまで社会貢献活動と感じました。ありがとうございました。

【取材協力】

株式会社SHIFT SECURITY

執行役員 工学博士 中村 丈洋 氏

技術Div 櫻林 賢治 氏

営業Div 野崎 太一 氏