クラウドの利活用が進むにつれ、クラウドサービスにおける情報漏えいなどインシデントも多発している。それらの原因は「設定不備」「認可不備」が多くを占める。

こうした状況を受け、クラスメソッド株式会社と株式会社イエラエセキュリティは今春、アマゾン ウェブ サービス(AWS)を利用する企業向けに「クラウド診断」および「対策サポート」の提供を開始した。

「これまでの『ゲート型』セキュリティではなく、AWS が提唱する『ガードレール型』のセキュリティにより、企業のクラウド利活用によるイノベーションとセキュリティを両立させたい」と語るクラスメソッド AWS事業本部 シニアソリューションアーキテクトの臼田 佳祐(うすだ けいすけ)氏と、イエラエセキュリティ 高度解析部エンジニアの白木 光達(しらき こうたつ)氏に、両社の協業の経緯や提供価値、今後の展望などについて聞いた。

「クラウド診断」「対策サポート」で安心・安全な AWS 利用を支援

クラスメソッドの臼田氏は、同社 AWS事業本部を横断する組織「セキュリティチーム」のリーダーを務める。AWS 公認インストラクターや Security-JAWS の運営なども手がけるプロフェッショナルだ。2017 年にクラスメソッドに入社、同社が運営する技術系ブログ「DevelopersIO」に、入社後 300 本を超える記事を寄稿し、活発な情報発信を行う。

一方、イエラエセキュリティの白木氏は、同社の高度解析部エンジニアとして働く傍ら、SECCON の実行委員を務め、自身も内外の CTF コンテストなどで実績を挙げるなど、腕に覚えがある猛者ばかりが集うイエラエセキュリティの中でも、存在感を発揮するセキュリティ技術者である。

臼田氏は、顧客企業が AWS に開設する 1 万を超えるアカウントを管理する中で、非常に多くのインシデントを目撃してきたという。「高度な攻撃もあるが、圧倒的に多いのは使い方に起因するもの」であり、「単に個人が気をつけるのではなく会社全体で仕組として守っていく」ことが重要だと感じている。

AWS で起こるインシデントの 3 大「人因」

AWS の代表的な事故には大きく分けて 2 つあると臼田氏は話す。1 つめは Amazon S3 からの情報漏えい、2 つめが設定ミスやうっかり等によって発生する高額利用料金の請求だ。

こうしたインシデントが起こる背景として、臼田氏は「企業 IT がオンプレミスをベースとしていた頃は、データセンターによる境界防御が基本で、防御壁さえ高くしておけば、境界線内の社内ネットワークはある程度ゆるくても問題なかった」点を挙げる。しかし、クラウド移行後にも「データやシステムがあたかも手元にあるように運用している」ことがインシデントにつながっているという。

たとえば、「データセンターのLinuxサーバの管理者アクセス用の SSHポートがどの IPアドレスからでも応答可能な状態」であることや「接続時の認証がパスワード認証のみ」という状態は、オンプレミスであればそれほど深刻な問題ではないが、クラウド環境の場合そうではない。なぜなら、誰でもアクセスできてしまう危険性があるからだ。

AWS で多い「人起因のリスク」には 3 つあると臼田氏は話す。

1 つめは、administrator 権限のリスク。AWS IAM でユーザー権限を設定する際に、管理が繁雑にならないように、何でもできる管理者権限を与えてしまうような事例だ。

2 つめは、Amazon EC2 の公開設定のリスク。EC2 でサーバーを立てたときに、経路を絞らずとりあえずどこからでもアクセスできるように公開状態にしてしまうといったケースである。

そして、3 つめのリスクは、クレデンシャル情報の埋め込みだ。API を呼び出すためのクレデンシャル情報を GitHub などに埋め込んでしまい、公開状態にしてしまうというもので、臼田氏は「システムにクレデンシャル情報を埋め込むのは絶対にやめて欲しい」と述べる。

これまでの ITインフラは「私有地」、クラウドは「公共の道路」

臼田氏は「これまでの企業ITインフラは私有地で、クラウドは公共の道路だ」と述べる。AWS はこれからのセキュリティの考え方として「ゲート型ではなくガードレール型のセキュリティ」を提唱している。ゲート、すなわち「これしかできないと制限する」のではなく「IT 利活用を促進しながら、ここを外れてはダメだ」というガードレールを示す考え方だ。

クラウドによって、細かい権限管理やアクセス管理が簡単に自動で行えるようになった。白木氏は、今回のクラスメソッドとイエラエセキュリティの協業によって提供できるようになった価値について「ガードレールでも防ぎ切れない複合的な事故を防げる」点を挙げる。

たとえば Amazon S3 のパブリックアクセスは、アラート(ガードレール)によって防がれる。しかし、アプリ側で使う ID や権限の管理が組み合わさると、AWS の設定値によってはパブリックアクセス設定に問題がなくても、アップロードしたファイルがインターネット経由で意図せず見えてしまうといった大事故につながる可能性がある。

白木氏は「一般的なクラウド診断サービスは、設定の問題の洗い出しに終始することがあるが、クラスメソッドと組むことで、全体の設計に関わる問題が洗い出せる」と述べる。クラスメソッドの持つ、多くの構築経験に基づく知見やノウハウへの信頼の言葉である。

「クラウド診断」と「対策サポート」サービス内容

「クラウド診断」および「対策サポート」は、認証認可や設定不備を中心としたクラウドのセキュリティ面の課題を解決し、顧客企業の安心・安全なビジネス環境作りに貢献する目的で、2021 年 3 月 18 日から提供開始された。

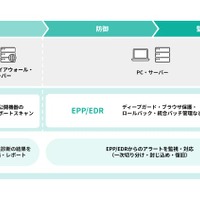

イエラエセキュリティが提供する「クラウド診断」で、様々な観点からセキュリティ上の問題がないかを確認し、クラスメソッドが継続的「対策サポート」を行うことで、安心・安全な AWS 利用を支援する。

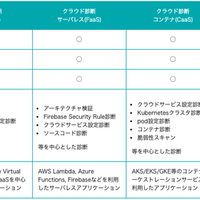

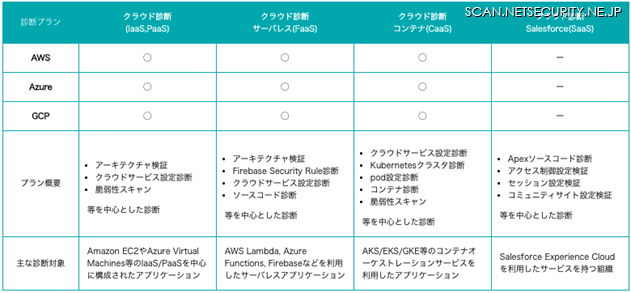

クラウド診断は、AWS をはじめとするパブリッククラウドを対象に、イエラエセキュリティのセキュリティエンジニアが手動で行う脆弱性診断サービスだ。診断プランは、Amazon EC2 などのインスタンスで構成されたクラウド環境を対象とした「クラウド診断」、AWS Lambda などのサーバレス環境を対象とした「クラウド診断サーバレス」、Amazon ECS / EKS 上のコンテナ環境を対象とした「クラウド診断コンテナ」そして Salesforce を対象とした「クラウド診断Salesforce」の 4 つだ。

また診断のオプションのひとつとして「対策サポート」を提供する。これは 2,300 社以上のクラウド技術支援を提供するクラスメソッドのセキュリティエンジニアが、クラウド診断の報告書を基に改修方法や具体的な対策を支援するものだ。

クラウド黎明期からデータ分析に関連するシステム開発や運用サービスなどを提供

クラスメソッドは「お客様のビジネスを支援するプロフェッショナル集団」として 2004 年に創業された。Java 開発からスタートし、2012 年頃からクラウド、特に AWS を活用し、モバイル、データ分析に関連するシステム開発や運用サービスなどを手がけてきた。

2020 年には「AWS Consulting Partner of the Year」を受賞した。AWS のプレミアコンサルティングパートナーとして多くの企業のビジネス課題を解決してきた達成点のひとつである。臼田氏のセキュリティチームは、AWS のセキュリティサービスや、トレンドマイクロをはじめとするサードパーティ製品など、顧客企業のビジネス課題に応じたサービス、ソリューションの導入支援を手がけることをミッションとしてきた。

代表的な事例には、モバイルアプリや膨大なデータ分析基盤構築の支援などを行ったスターバックス コーヒー ジャパン株式会社の AWS 導入や、株式会社あきんどスシローでの、寿司皿にセンサーを設置し、データをリアルタイムに AWS 上に収集し、BIツールで可視化するデータ分析基盤構築支援、森永乳業株式会社の、AWS 導入前段階からのクラウドセキュリティ強化の支援と、CCoE(Cloud Center of Excellence)立ち上げなどがある。

また、クラスメソッドの近年のユニークな取り組みとして、オウンドメディアであるブログ「DevelopersIO」による技術情報発信の他に、秋葉原にオープンした完全キャッシュレスの実験店舗「Developers IO CAFE」の運営などがある。

イエラエセキュリティの「人による技術力の高さ」が評価された

そもそも AWS には、EC2 インスタンス上で稼働するアプリケーションの、セキュリティやコンプライアンス適合の改善を支援する「Amazon Inspector」などの脆弱性診断サービスが存在している。また、クラスメソッドもセキュリティアライアンスパートナーの協力を得て、ツールを用いた脆弱性診断サービスを提供してもいた。

しかし、ツールによる診断サービスは「あくまで簡易的なもので、複雑な構成やログイン後の評価ができず、診断員による人的サービスが必要だと考えていた」と臼田氏は話す。

そして、協業先候補の複数の企業とやり取りする中で、臼田氏が考えていた「ツールだけでは担保できない、選りすぐりのエンジニアによる高水準サービス」を提供する企業が最終的に選び出された。それがイエラエセキュリティだった。

イエラエセキュリティは、脆弱性診断やペネトレーションテストの猛者が集まるだけの企業ではない。「診断業界の切り込み隊長」を自任し、自動車や IoT など新しい領域への挑戦を続け、国内外のさまざまなセキュリティコンテストで実績を挙げてきた(註 1 , 2 )。クラウドコンピューティング環境においても、診断からペンテスト、フォレンジックまで包括的に支援可能な、数少ない企業だ。

「クラウドの脆弱性診断やペンテストは、オンプレミスで行う従来型のものと原理原則は同じだが手法は変わってきている」と白木氏は話す。

たとえばコンテナやサーバレスを用いたクラウドネイティブのアプリが増えると、従来の診断手法ではカバーしきれない部分が出てくるという。具体的には「サーバレス構成などで、認証・認可システムにクラウドベンダーが提供するサービスを使っている場合、ツールでの一元的な診断が難しいケースがある」ため、そこをカバーできる診断サービスのニーズが高まっていると白木氏は話す。

サービス利用の流れ

「クラウド診断」「対策サポート」の想定ユーザーは、AWS をある程度駆使しながら対外向けサービスを作っている企業である。「サーバーレス、コンテナまで、AWS 各種サービスを幅広く対象にしている。特にコンテナのセキュリティは黎明期にあるため、そこをカバーできるのは協業によって提供できる独自価値だ」と臼田氏は話す。

サービス提供の流れは、イエラエセキュリティが診断対象となるシステムやアプリケーションについてヒアリングを行い、診断を実施する。診断によって検出された脆弱性や問題点の対策をクラスメソッドが行う。

臼田氏の「私有地=オンプレミス」「公道=パブリッククラウド」のたとえにならうなら、いわば多くの日本企業がいま「公道」で右往左往している状況にある。そんな企業を適切に道案内してくれる信頼できるパートナーがクラスメソッドであり、その安全面を担保するのがイエラエセキュリティである。

国内トップの AWS 支援企業クラスメソッド株式会社と、国内最高峰のセキュリティ技術者集団株式会社イエラエセキュリティが手を結び、ここに最高のバディが誕生したことは日本のユーザー企業にとって朗報である

・株式会社イエラエセキュリティ「クラウド診断」

・クラスメソッド株式会社「対策サポート」