CrowdStrike は、Dell の BIOS アップデートに使用されるシステム更新用ソフトウェアのカーネルモードドライバ「dbutil_2_3.sys」に脆弱性(CVE-2021-21551)が存在することをDellに報告しました。Dell は、この脆弱性について情報交換と確認を行った後、2021 年 5 月 4 日にこの問題を公表しました。影響を受ける可能性のあるエンドポイントの混乱を最小限に抑えるべく、同脆弱性を報告した他のセキュリティ研究者たちもこれに協力しました。

dbutil_2_3.sys のこの脆弱性が深刻である理由は、ドライバは正規の署名済みで、何年もの間、パッチ未適用のまま野放しになっていた可能性があり、攻撃対象領域が著しく拡大されていたことです。

CVSS のベーススコアでは 8.8 に分類されており、これが武器として利用された場合、世界中の Dell のエンタープライズ向けシステムに数年間にわたって影響していた可能性があります。Dell は、このドライバの 10 年にわたる問題を認めるセキュリティ情報を公開していますが、CrowdStrike Falcon のお客様は、この問題を悪用する攻撃から保護されています。

カーネルモードへの権限昇格

攻撃者グループらは、常に戦術や技術を改善し、防御側の検知を逃れながら、攻撃の効果を最大化しようとしています。DSA-2021-088(CVE-2021-21551)は、攻撃者のツールセットに追加されると、カーネルモード権限への昇格が可能になる脆弱性です。

カーネルドライバの脆弱性は、特権昇格を許し、セキュリティ機能の無効化やユーザー認証情報の詐取、インフラストラクチャ内の水平移動などを可能にするため、攻撃者にとって垂涎の的となっています。

Dell製ドライバの脆弱性

DSA-2021-088 は、Dell の「dbutil_2_3.sys」カーネルモードドライバに内在する脆弱性に関連しています。このドライバは、Dell のシステムアップデートソフトウェアが BIOS の更新に使用するもので、LatitudeXXXX.exe などの BIOS 更新実行ファイルに組み込まれ、展開/ロードされます。

このドライバの問題点は、通常は管理者権限が必要な操作を管理者以外が実行できるようにする複数の IOCTL を使用して、ローカル権限昇格(LPE)を成立させていることです。

以下にその一部の例を紹介します。

・0x9B0C1EC8 および 0x9B0C1EC4 は、任意のカーネルメモリの書き込みと読み出しを可能にする

・0x9B0C1F44 および 0x9B0C1F40 は、任意の物理メモリの書き込みと読み出しを可能にする

・0x9B0C1F80、0x9B0C1F84、0x9B0C1F88、0x9B0C1F8C などは、任意の IO ポートへのアクセスを可能にする

これらすべて、非管理者にとって本来ならばローカル権限昇格が必要な操作です。この記事の執筆時点では、一般に入手可能なエクスプロイトは発見されていませんが、これらの脆弱性の中には、実際に悪用可能なものもあります。以下は、0x9B0C1EC4 を悪用して、非管理者ユーザーがカーネルメモリアドレスの内容を読み取る例です。

もし、エンドポイントに Dell のシステムアップデートプログラムがすでにインストールされており、アップデートを自動的にチェックするように設定されている場合、このドライバが自動的にロードされる可能性があるため、さらに厄介になります。つまり、攻撃者がわざわざ dbutil_2_3.sys ファイルを投下して、管理者権限に昇格し、ドライバをロードする必要がなくなるということです。この場合、IOCTL を発行するプログラムを非管理者として実行するだけでよいため、前者のシナリオに比べて検知が大幅に難しくなります。

CrowdStrike の保護機能

CrowdStrike Falcon プラットフォームは、このような問題に対する可視性を提供し、Additional User-Mode Data(AUMD)を使用して、脆弱なドライバの悪用からエンドポイントを保護してきました。この詳細については、『Detecting and Preventing Kernel Attacks(カーネル攻撃の検知と防御)』をご一読ください。CrowdStrike が提供する機能と、その適用例を紹介しています。

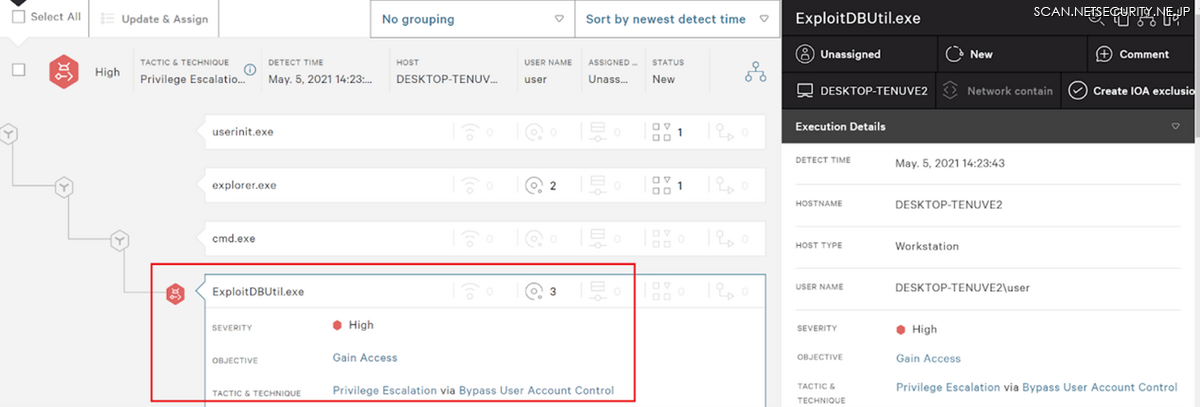

特に DSA-2021-088(CVE-2021-21551)に対しては、Falcon 6.18 以上を搭載するエンドポイントにおいて、実世界で悪用される可能性の高い上記の IOCTL の一部をカバーする可視性を提供しています。これらの IOCTL の 1 つが悪用された場合、攻撃者が上記のドライバインストール手順を回避したとしても、以下に示すように FalconのUI に「深刻度:高」として表示されます。

IOCTL に対する防御機能に加え、Falcon はユーザーに Event Search(イベント検索機能)へのアクセスを提供しており、このクエリによって、脆弱なドライバが組織内にどれだけ広くロードされているかを特定することができます。

event_simpleName=DriverLoad SHA256HashData IN (0296e2ce999e67c76352613a718e11516fe1b0efc3ffdb8918fc999dd76a73a5, 87e38e7aeaaaa96efe1a74f59fca8371de93544b7af22862eb0e574cec49c7c3) | dedup aid

また、Falcon のユーザーは、次のように、DriverLoaded および UmppcDetectInfo イベントを通じて、ドライバのロードを開始したプロセスや、詳細な調査を必要とする脆弱な IOCTL を発行したプロセスを照会することができます。

event_simpleName=ProcessRollup2

[ search event_simpleName=DriverLoad SHA256HashData IN (0296e2ce999e67c76352613a718e11516fe1b0efc3ffdb8918fc999dd76a73a5, 87e38e7aeaaaa96efe1a74f59fca8371de93544b7af22862eb0e574cec49c7c3)

| where isnotnull(RpcClientProcessId_decimal)

| rename RpcClientProcessId_decimal as TargetProcessId

| fields TargetProcessId, aid

]

event_simpleName=ProcessRollup2

[ search event_simpleName=UmppcDetectInfo DeviceName="\\Device\\DBUtil_2_3"

| rename ContextProcessId as TargetProcessId

| fields TargetProcessId, aid

]

CrowdStrike は、このドライバの積極的な悪用を監視し、より多くの事例を観察して検知を強化していきます。その間に、皆様はこのドライバをロードしているホストの一覧を作成し、Dell が提供するガイドに従って問題を修正することを強くお勧めします。

この問題に対処してくださった Dell と、修正作業に協力したコミュニティメンバーに感謝の念を述べたいと思います。

参考文書:

・DSA-2021-088:Dell dbutil ドライバーの不十分なアクセス制御の脆弱性に対する Dell クライアントプラットフォームのセキュリティアップデート

・DSA-2021-088:Dell dbutil ドライバーに存在する不十分なアクセス制御の脆弱性に関する Dell クライアントプラットフォームのセキュリティアップデートに関する追加情報

その他のリソース

・CrowdStrike の製品紹介ページでは、CrowdStrike Falcon プラットフォームについて説明しています。

・CrowdStrike の EDR 機能に関する詳細については、Falcon Insight の Web ページで紹介しています。

・Falcon Spotlight を使用して、環境内の脆弱性を継続的に監視・評価する方法についてご一読ください。

・CrowdStrike の次世代型AVをお試しください。Falcon Prevent の無料トライアル版をすぐに試してみましょう。

*原文はCrowdStrike Blog サイト掲載 :https://www.crowdstrike.com/blog/crowdstrike-falcon-detects-dell-driver-vulnerability-cve-2021-21551/