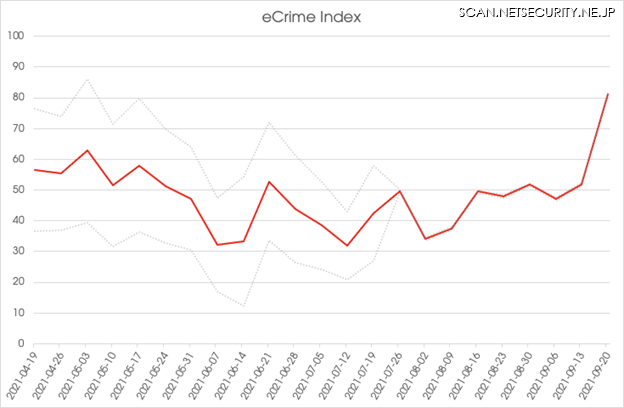

eCrime(サイバー犯罪)エコシステムは、収益を生み出すために、金銭目的で無数の犯罪活動に従事する、経済的に動機付けられた犯罪者の活発で拡散した経済圏です。CrowdStrike Intelligence は、このエコシステムの変化を追跡するための総合スコアを提供するために、CrowdStrike の eCrime指標(ECX)を更新しています。ECX は、数学的モデルを使用して組み合わされた、犯罪行為のさまざまな側面に関するいくつかの重要な監視可能オブジェクトで構成されています。

2021 年 5 月、コロニアルパイプライン社は CARBON SPIDER の DarkSideアフェリエイトによる攻撃を受けました。CrowdStrike Intelligence の観測によると、それ以降、ビッグゲームハンティング(BGH)を用いる攻撃者が活動の手を緩めるかまたは活動を停止し、戦術、技術、手順(TTP)を変更したことで、ECX が減少傾向にあることが判明しています。しかし、ここ数週間、ECX に変化が表れ、BGHランサムウェアによるデータ漏洩が復活し、活動が活発化している様相がうかがえます。

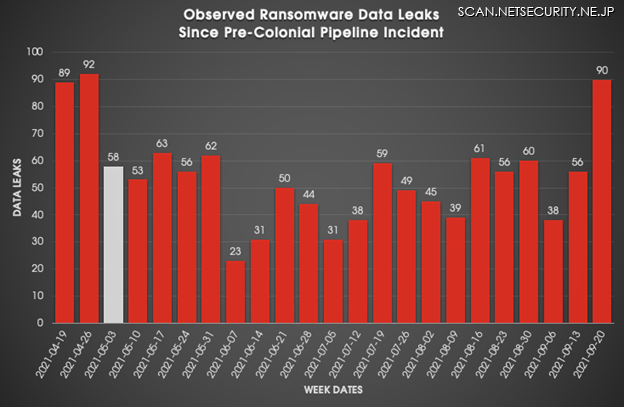

急増するデータ漏洩

コロニアルパイプライン社のインシデントが発生する前の週、データ漏洩を引き起こした BGHランサムウェアのインシデント件数は、過去最高の 92 件に達していました。このインシデント以降、ランサムウェアキャンペーンに対する監視の目を避けるために、多くのランサムウェアファミリーは、活動のテンポを著しく落としたり、活動を停止したりしました。図1 は、コロニアルパイプライン社が CARBON SPIDER のアフェリエイトによる攻撃(白で強調)を受けた後で観測された、ランサムウェアによるデータ漏洩活動を示しています。

2021 年 5 月 3 日の週以降のインシデント件数が減少した原因として、以下の要因が絡み合っていることが考えられます。

・ランサムウェアの脅威アクターに対する監視の強化

・ランサムウェアの運用に関連するフォーラム活動の禁止

・攻撃者グループの引退報告(CIRCUS SPIDER(Netwalker)や RIDDLE SPIDER(Avaddon)など)

・多くの脅威アクターの消滅(PINCHY SPIDER(REvil)など)

・複数のグループに分裂し、それぞれの手口を多様化している特定のグループ内での混乱(Babuk Locker のオペレーターなど)

ただし、CrowdStrike Intelligence は、この数週間でランサムウェアによるデータ漏洩のインシデント件数が 90 件に達したことを確認しています。これは、コロニアルパイプライン社のインシデント以降、最高のピークであることを示しています。このようなデータ漏洩の急増は、PINCHY SPIDER の「REvil」 Ransomware-as-a-Service(RaaS:サービスとしてのランサムウェア)の復活、CARBON SPIDER の「BlackMatter」の RaaS活動の増加、LockBit の RaaS の活発な運用によるものである可能性が高く、2021 年 7 月に復活して以来、220 件のデータ漏洩を引き起こしています(LockBit のデータ漏洩は、大規模に復活して以来、その 36 %以上を占めています)。

また、CrowdStrike Intelligence は、2021 年 7 月に管理者が制限を設けたにもかかわらず、BGHアクターからの、または BGHアクターに関連するフォーラム活動が継続していることも確認しています。確認された注目すべきトピックには、次のようなものがあります。

・RaaSプロジェクトや、ランサムウェアのパートナーシップに関するその他の投稿が、引き続きフォーラムに投稿され、宣伝されている。

・LockBit などのグループは最近、正規のサイバーセキュリティの求人情報と同じような表現を用いて、「レッドチームオペレーション」のペネトレーションテスターの募集を宣伝している。

・これとは別に、Babuk Locker のオペレーターがランサムウェア関連のチャットのために開設したとされるフォーラム「RAMP」で、ランサムウェアのパートナーシップを宣伝している。

ECX が示唆するもの

ECX は eCrime の世界におけるさまざまなデータポイントをモデル化していますが、最近のデータ漏洩の急増も明らかに反映されています。また、ECX に大きな影響を与えているのが、高額な身代金要求の件数です。たとえば、PINCHY SPIDER の REvil のアフェリエイトが 8,000 万米ドルの身代金を要求していることが確認されています。また、CARBON SPIDER の BlackMatter のアフェリエイトが過去数週間に 6,000 万米ドルもの身代金を要求していることも確認されています。これらの要因が相まって、ECX は大幅な増加を見せています(図2)。

今後の見通し

バイデン政権は、ロシア政府に政治的圧力をかけて BGHアクターの取り締まりに協力させようとしましたが、功を奏したとはいえません。また、一部のグループは、特定のセクターをターゲットにしないことを表明していますが、こうした誓約はかなり限定的であることが実証されています。

2021 年 5 月、米国に拠点を置く食品加工会社 JBS が REvil攻撃を受けた後、法執行機関の注目が高まったにもかかわらず、一部の BGHアクターは依然として主要企業や重要な企業を標的にしています。たとえば、2021 年 9 月 18 日、BlackMatter のオペレーターは、米国国土安全保障省によって北米の農業協同組合が重要インフラとして明確に認定されているにもかかわらず、1,100 万米ドル超の身代金を要求しようとしました。

CrowdStrike Intelligence の ECX は、追跡された複数の監視可能オブジェクトを使用して数学的に計算されています。過去数週間にわたって、ランサムウェアによるデータ漏洩が増加し、高額な身代金要求が相次いでいることから、これは著しい増加傾向にあり、短期的には継続する可能性があります。この評価は、BGHアクターが以前の活動ペースにまで回復していること、そして新しいランサムウェアオペレーターの出現や、既存のランサムウェアオペレーターが成熟していることに基づいて、ある程度の確信を持って行われています。

ECX は、eCrimeエコシステムに影響を与える重要な出来事を特定するために使用される、役立つツールであり続けています。また、eCrimeエコシステムにおける混乱や変化の部分をリアルタイムでマークするための、簡単に参照できる指標を提供しています。

CrowdStrike Adversary Universe で定期的に ECX をモニターして eCrime の最新動向を確認してください。

参考情報

・Falcon X Recon が、ディープウェブやダークウェブをはじめとしたデジタルリスクを軽減する方法をご確認いただけます。

・2020 年に CrowdStrike Intelligence が追跡した BGH の攻撃者については、2021 年版 CROWDSTRIKEグローバル脅威レポートをご覧ください。

・脅威アクターのインテリジェンスをセキュリティ戦略に取り入れる方法については、Falcon X 脅威インテリジェンスのページをご確認ください。

・パワフルでクラウドネイティブな CrowdStrike Falconプラットフォームについては、製品のウェブページをご覧ください。

・CrowdStrike Falcon Prevent のフル機能を無料でお試しいただき、今日の最も巧妙な脅威に対する真の次世代AV の性能をご確認ください。

*原文はCrowdStrike Blog サイト掲載 :https://www.crowdstrike.com/blog/big-game-hunting-on-the-rise-again-according-to-ecrime-index/