入国審査の際にパスポートや経由地をチェックするのと同じように、届いたメールに記された送信元が一致しているかどうか、どんなサーバを経由していたかといった事柄をチェックし、メールを受信するか、しないかを判断する材料を提供するのが、送信ドメイン認証技術の「DMARC」です。DMARC は他のさまざまな技術とともに、なりすましメール対策を実現する重要な構成要素ですが、日本ではなかなか導入が進んできませんでした。

しかし 株式会社TwoFive が 2022 年 2 月と 5 月に行った調査によると、その状況に変化が見られるようです。いったい何が背景にあるのかを伺ってみました。

●Emotet をはじめメールをトリガーとする脅威が DMARC普及の追い風に?

アメリカやヨーロッパなどでは半数を超える企業がすでに DMARC を導入しています。これに対し日本では、セキュリティ対策に先進的に取り組んでいるとみられる日経225企業でも、導入率は 20 数%にとどまる状況が続いていました。

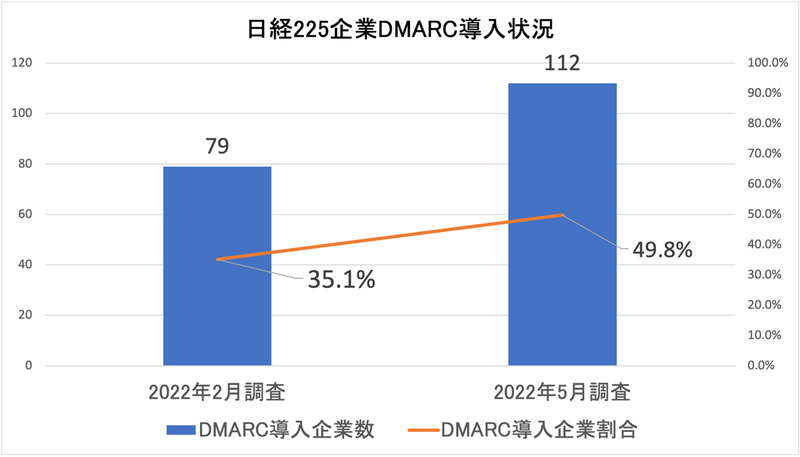

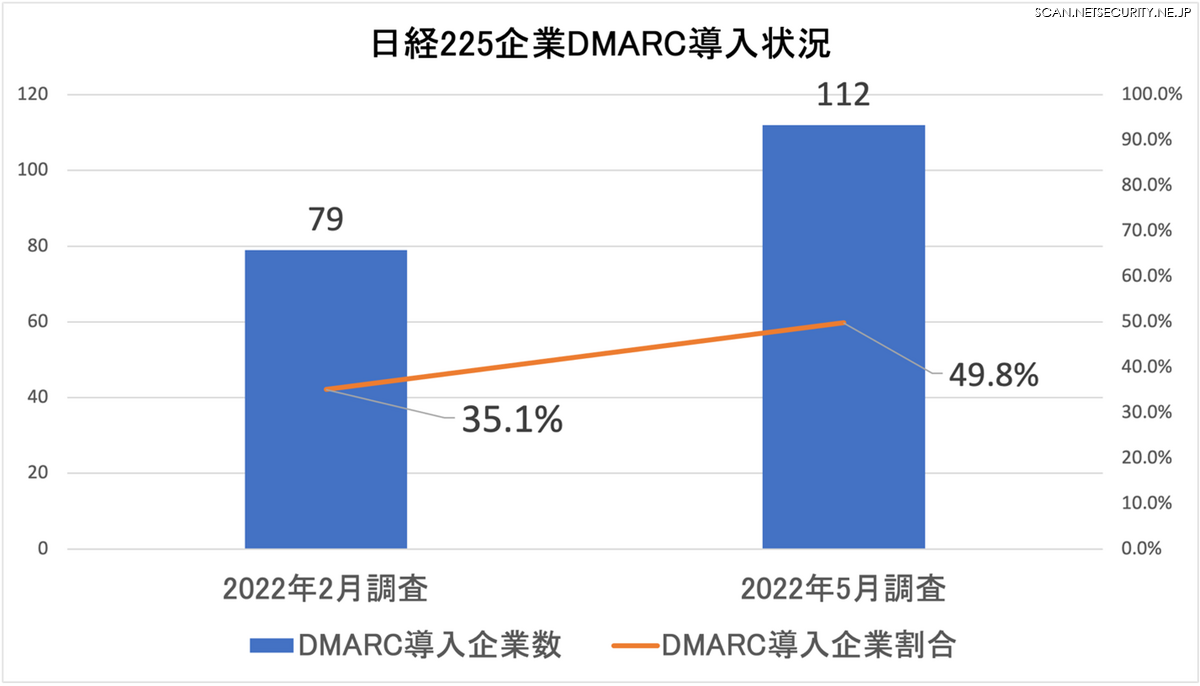

しかし、TwoFive が日経225企業の 5390ドメインを対象に行った調査によると、2022 年 2 月の時点では 35.1 %、5 月には 49.8 %と約半数が DMARC を導入していることが判明しました。約半数の企業が、少なくとも 1 つのドメインに対して DMARC を設定している形です。

●日経225企業DMARC導入状況(2022 年 2 月と 5 月の比較)

「これまでゆるやかに増えてきていましたが、この 3カ月は非常に注目すべき上昇が見られています」と、同社の加瀬正樹氏は述べています。

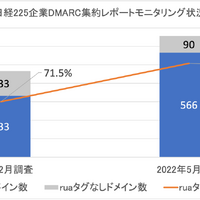

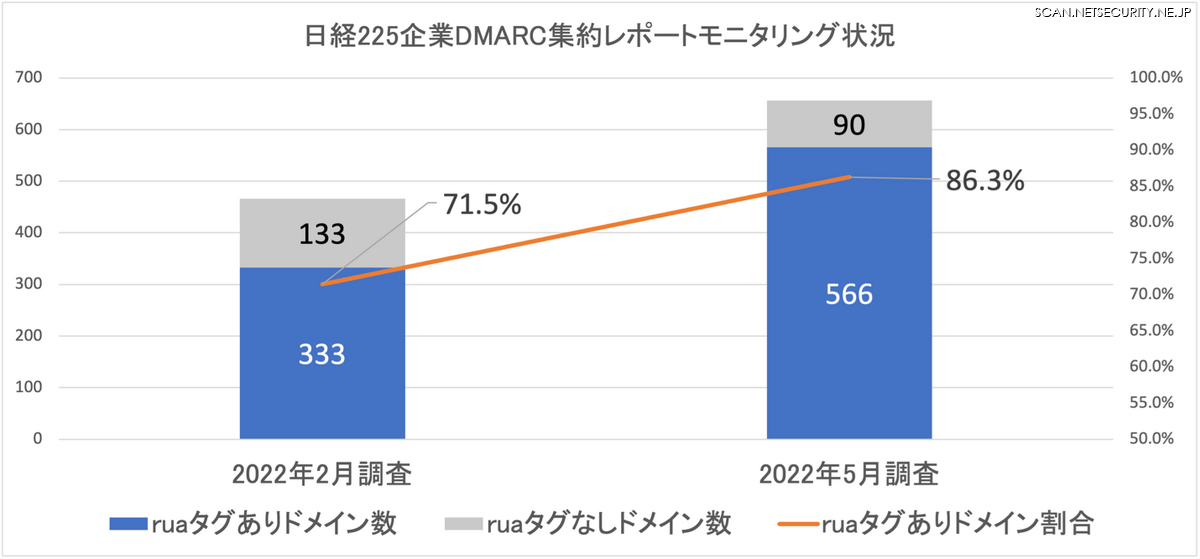

この調査ではまた、DMARCレポートを受け取る設定(ruaタグ、rufタグ)の設定率も、2 月の 71.5 %から 86 %に高まっていることが明らかになりました。さらに、なりすましと判定されたメールに対する取り扱いを定めたポリシーを見たところ、隔離(quarantene)や拒否(reject)を設定する比率が、31.1 %から 33.5 %へと、若干ではあるが増加していました。

●2022 年 2 月から 5 月における DMARC集約レポートモニタリング(ruaタグの設定)状況

他の送信ドメイン認証技術に比べなかなか普及が進まなかった DMARC ですが、どうしてここにきて変化が起きたのでしょうか。加瀬氏は、1 つの仮説として「この時期、Emotet をはじめ、メールをトリガーにしたさまざまな脅威が増えてきているのが一つの要因だと思います。メールセキュリティにはさまざまな対策がありますが、まず着手しやすい基礎的な技術として DMARC が選ばれたのではないかと考えています」と述べました。フィッシング対策協議会が毎月のフィッシング件数報告の中で DMARC に言及していることも、一因となっている可能性があります。

DMARC を巡る環境が確実に整備されていることも、後押しとなっていそうです。たとえば、これまで提供してきたグーグルに加え、マイクロソフトの Outlook や国内のプロバイダーも DMARC のレポート分析機能を提供するようになりました。

また、2021 年 7 月には Gmail が、DMARC などによって認証されたドメインを視覚的に一目でわかるようにする BIMI への対応を表明しています。こうした動きにより「特にコンシューマー向けにメールを送信する企業では、自社のメールを識別し、信頼してもらうために DMARC の導入が進んだかもしれません」(加瀬氏)

TwoFive の末政延浩氏はさらに、コロナ禍も相まって顔の見えない相手とのやりとりが増える中、どうにかして信頼できるコミュニケーションを確保したいというニーズが高まっていると述べました。「特に海外事業を展開しているお客様の間で、お互いに相手が信用できることを確認したい、知っている相手とのメールストリームが保証できることを担保したいという思いも高まっているようです」(末政氏)

●DMARC の導入効果はレポートを使いこなすことで倍増

TwoFive では今後も継続的に DMARC普及状況の調査を行うとともに、関連サービスを充実させていく計画です。DMARCレポートの集計・解析を支援する「DMARC/25 Analyze」を引き続き強化するほか、BIMI やその実装に必要な証明書の発行・ホスティングなど幅広いサービスを提供し、DMARC を生かしたエコシステムの構築に取り組んでいきます。

「やはりレポートを活用できなければ、DMARC ならではのメリットが半減してしまいます。TwoFive ではそこの部分を強化するとともに、より DMARC の効果を高める BIMI の使い方などを普及させていく活動を進めていきます」(末政氏)

ただ、こうしたツールを使いこなすにはどうしてもノウハウが必要になります。そこで TwoFive では並行してコンサルティングサービスにも力を入れ、「DMARC の運用においてはどういったところが勘所になるのか」「どのようにメールシステムを改善できるか」を顧客とともに考えていくといいます。DMARC導入に当たって、必ずといっていいほど企業からの懸念材料として浮上するメールの到達性の確保についても、具体的にどうすればいいか、メールシステムやネットワーク構成の見直しも含めて支援していきます。

同時に、これまでと同様、メールセキュリティの確保に向けた業界全体の活動にも積極的に参画していくそうです。メールシステムのセキュリティは何か 1 つの技術だけで、あるいはどこか 1 社の活動だけで実現できるものではありません。JPAAWG や M3AAWG、フィッシング対策協議会といった業界団体の活動を積極的に支援し、さらには総務省など関係省庁とも協調しながら、なりすましメールの対策に取り組んでいくとしました。

●「No auth, No mail」の時代に向けた備えを

今回の調査が示したとおり DMARC は、以前に比べれば比率が高まっているとは言え、まだ「ほとんどの企業が導入している」とはいえない状況です。TwoFive は、これから DMARC の導入を検討する企業に対して 3 つのアドバイスがあるそうです。

1つは、「モニタリングモード」から始めること、つまり DMARC で問題があると判定されたメールに対して quarantene や reject ではなく、none設定で運用を始めることです。すると、なりすましメール対策以前に、そもそものメールの使われ方が可視化できるといいます。

「モニタリングしてみると多くのお客様で、悪意を持ったメールの送信だけではなく、社員による想定しないメールの送信、意図しない経路でのメール送信が見つかります。DMARC のレポート分析は、自分たちがどういったシステムやクラウドサービスを使っているかを管理するアセスメントにもつながります」(加瀬氏)

2つ目は、DMARCレポートの分析を通して、自社が保有しているドメインはもちろんサブドメインの使い方も洗い出せることです。ITシステム部門が把握していないサブドメインがないかをチェックし、DNS の管理の適正化に活用できます。

そして 3つ目は、「パークドメイン」の把握です。悪意ある第三者によって、自社の社名やブランドに似たドメイン名を取得されてしまうケースを防ぐため、防御的にドメインを取得し、実際には使わずに保留しておくケースがありますが、適切な設定が抜け落ちているとやはり悪用される恐れがあります。DMARCレポートは、見落としがちなパークドメインの状況確認にも役立ちます。

末政氏は最後にサイバー脅威の増加を背景に、「No auth, No mail」、つまり認証を通さなければメールが到達しない、という世界が到来しつつあると述べました。「今後は認証という仕組みがなければ、信頼できるコミュニケーションツールとして認知されず、企業からの正式な通知といった用途には使いにくくなるでしょう。そう考えると DMARC はやはり、近い将来対応しなければいけない技術の一つになってくると思います」(末政氏)

そして、インターネットを巡る状況が大きく変化していることを踏まえ、時代に合わせてレガシーな技術を廃止したり、アップデートしていく必要性を訴えました。「2000 年代前半までは、メールが届かないということが大きなリスクでした。しかし今や、なりすましメールのように悪意あるものが届いてしまうことのリスクの方が大きくなっています。こうした状況に合わせて意識を変革し、脅威に対する対策をより強く進めていくことを考えてほしいと思います」(末政氏)