日々ネットを飛び交う迷惑メール、なりすましメールは、受信者にとって文字通り「迷惑」「有害」であるのはもちろん、メールや SMS のシステムを支える事業者、そして顧客との大事なコミュニケーション手段として活用し、時に名前をかたられることのあるさまざまな企業にとっても大きな敵だ。

この問題に、業界全体としてどのように立ち向かい、メッセージングのセキュリティを確保していくべきか——そんな問題意識に立って意見交換を行う場として 2018 年から毎年開催されてきたのが「JPAAWG General Meeting」だ。2022 年 11 月 7 日、8 日の 2 日間にわたり、出島メッセ長崎とオンラインを組み合わせてのハイブリッド形式で開催された「JPAAWG 5th General Meeting」の模様の一部を紹介する。

●自身を騙るフィッシングメール増加に BIMI対応で手を打ったヤフー

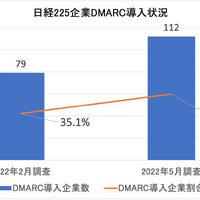

なりすましメール対策である「DMARC」、そして、正しいメールを視覚的に認識してもらう手段である「BIMI」。海外に比べ日本国内ではなかなか浸透が進まなかったが、ここにきて風向きが変わりつつあり、日本の主要なサービスプロバイダーや通信事業者も対応を始めている。

「大手メールサービスにおけるセキュリティ・なりすまし対策の最新の取り組み」では、ヤフー(Yahoo! JAPAN)の中村成陽氏と、NTTドコモの正見健一朗氏がそれぞれ、BIMI および DMARC の導入経緯を説明した。

すでにご存じの方も多いだろうが、BIMI は、DMARC認証に成功した正規のメールに対して送信元の企業やサービスのロゴマークを表示することで、一目で本物のメールを見分けやすくする仕組みだ。Yahoo! JAPAN では 2022 年 9 月 6 日に BIMI の導入を発表し、Yahoo! JAPAN から配信されたメールを Gmail などで受け取った場合に「Y!」マークのアイコンが表示されるようになった。

中村氏はこれまで、受信側の立場から、スパムメール対策などについて発表した経験がある。だが今回は、送信者の立場から、BIMI導入のポイントなどを紹介してくれた。

中村氏は BIMI導入に至った理由として、Yahoo! JAPAN をかたるフィッシングメールの増加を挙げた。「昔から Yahoo! JAPAN をかたるフィッシングメールはありましたが、やはりコロナ禍以降は増えており、ユーザーからの問い合わせもかなりあります。Yahoo!メールでは以前から、お送りするメールに『Y!』マークを付けているのですが、他のサービスでも提供したいと考えて導入に踏み切りました」(中村氏)

BIMI はまだ RFC(Request for Comments)という標準技術にはなっていない。だが、Gmail など主要なサービスプロバイダーがすでに対応しており、「普及の機運は高まっていると思います」と中村氏は述べている。

BIMI でロゴを表示するにはいくつかの条件を満たす必要がある。まず、DMARC に対応して設定するポリシーを「quarantine(隔離)」もしくは「reject(拒否)」のいずれかに設定することだ。また、ロゴ画像を検証し、表示させるための専用の証明書である「VMC」の発行を受ける必要がある。そして自社の DNSサーバにおいて、この証明書とロゴマークを決められた書式で設定することで BIMI に従ってアイコンが表示されるようになる。

ただ、こうした導入プロセスがすべてすんなりとはいかなかったのも事実だそうだ。

1 つ目のハードルは、DMARCポリシーの変更だった。Yahoo! JAPAN が送信するメールは、基本的には社内のメール送信用プラットフォームを経由して送信される。これらのメールは DMARC認証もパスするため問題ない。だが「Yahoo! JAPAN は非常に長い期間にわたってサービスを運用しており、サービスの種類も非常に多くあります。中には、昔から使われてきた別のシステムから独自にメールを送るケースもなくはありません」(中村氏)

この場合、DMARC認証を通らず「Y!」マークが表示されない可能性がある。そこで中村氏らは DMARCレポートを活用してメールの認証状況を確認しながら、ポリシーを quarantine に変更していった。最終的には reject への変更を目指しているという。「DMARCポリシーの引き上げは BIMI の導入条件ではありますが、ユーザーを守るという面でのメリットが大きいので、ぜひ進めていきたいと思います」(中村氏)

2 つ目は、意外なことだがロゴの商標登録だった。実はさまざまな経緯から、Yahoo! JAPAN の代名詞となっている「Y!」マークは別の米国企業が保有しており、利用に制限があった。交渉を経て、2021 年 7 月にこの会社と契約を締結したことで Yahoo! JAPAN が正式にロゴの権利者となり、晴れて利用できる状況になったという。「これは特殊なケースかもしれませんが、商標が登録されているか、またその登録者が想定通りかは確認すべき事項だと思います」(中村氏)

3 つ目は、組織ドメインおよびサブドメインでの DMARC対応だ。Yahoo! JAPAN からのメールは「mail.yahoo.co.jp」というドメインから送信され、そちらでの BIMI対応は順調に進んだ。だが DMARC の仕様ではサブドメインと組織ドメイン、つまり親と子、両方のドメインにおいても、DMARCポリシーを quarantine か reject に設定する必要がある。サブドメインについては spオプションを用いて対応できたが、組織ドメインである「yahoo.co.jp」での対応は慎重に進めたそうだ。

結果としては特にトラブルもなく、yahoo.co.jpドメインでの対応も終えることができた。「徐々にポリシーを厳しくしていきましたが、特にネガティブな反響が来ることもなく DMARCポリシーを quarantine にできました。これはポジティブなニュースだと思っています」と中村氏は述べた。

●必要な正しいメールを必要十分に受信してもらうための「ブランドアイコン」

Yahoo! JAPAN はこれからも継続して迷惑メール対策に取り組んでいく。今回は自社が送信するメールについて BIMI対応を果たしたが、今後は Yahoo!メールにおける BIMI表示対応の検討を進めているそうだ。

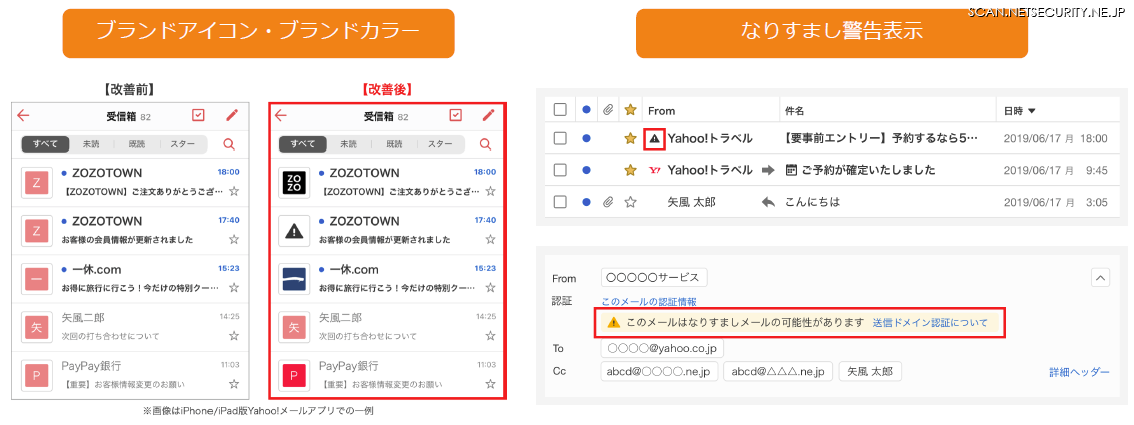

同社は以前から、SPF や DKIM認証をパスしたメールに対し、企業を象徴するブランドの画像をアイコン表示させる独自機能「ブランドアイコン」を提供していた。「ブランドアイコンでは詳細画面に、送信元企業やサービスなどの情報に加え『なぜこのアイコンが表示されているか』という理由も示しており、好評をいただいています。我々が BIMI を導入する際も、ただ対応するだけでなく同様の表示ができればと考えています」(中村氏)

他にも、不審なメールについては注意を喚起し、正当なメールについては安全性を提示できるような視覚的な工夫を進めてきた。たとえば、送信ドメイン認証をパスしたメールに対してブランドカラーを表示させたり、逆に特定の条件で送信ドメイン認証に失敗した場合には「このメールはなりすましの恐れがあります」と警告を表示するといった具合に、あの手この手でユーザーがぱっと見てメールの安全性を確認できるような対策を進めている。一連の取り組みは、2022 年度グッドデザイン賞を受賞するに至った。

「ユーザーが必要とする正しいメールを必要十分に受信させ、そうでないものはブロックする環境を作るのは我々の仕事ですが、なかなか難しく、いたちごっこの部分もあります。ユーザーに対する視覚的な安全性のアピールも引き続き進めていきたいと考えています」(中村氏)と、今後も手を緩めることなく取り組むという。

ただ、BIMI対応直後は Gmail上に表示されていた「Y!」マークが、最近になって表示されなくなってしまう状況が起こり、まさに確認作業中だという。「まだドラフト段階というのもあり、各社で対応にばらつきがある状況だと思います」と中村氏は述べ、細かな実装の違いも含め、引き続き状況をキャッチアップしていくことが大切だと感じているとした。

●スパム対策ではフィッシングが止まらないと認識し、DMARC に対応したドコモ

携帯キャリアとして長年にわたって、スパムメールやフィッシングメール、なりすましメールとの戦いを繰り広げてきた NTTドコモ。最近の動きだけでも、増え続けるフィッシングメールに対して「詐欺/ウイルスメール拒否設定」を導入し、また受信者が正規のメールを視認できるように「ドコモメール公式アカウント」などさまざまな対策を重ねてきた。そして 2022 年 8 月にはいよいよ DMARC対応を発表している。正見氏がその経緯を語った。

正見氏によると、NTTドコモ網に届くフィッシングメールのなりすまし方法は、大きく 3 つに分類できる。1 つは、ターゲット企業のドメインになりすまし、それらしき内容の本文を送りつけてくる方法で、これが非常に多い。だが同時に、送信元ドメインをなりすましつつ、まったく無関係な内容のメールを送ってくるパターンもあり、これも同じくらい多いそうだ。そして 3 つ目は、なりすましをせず、ランダムな文字列のドメインを使って攻めてくるパターンだという。

「DMARC は、1 つ目と 2 つ目のパターンに対して非常に有用だと考えています。一方、3 つ目のパターンにはドコモメール公式アカウントで対処したいと考えています」(正見氏)

先日同社が DMARC対応を発表したところ、「10 年遅いよ」といったフィードバックもあったそうだ。正見氏は、そうした意見に頷きながらも、「NTTドコモは従来は、どちらかというとスパムメール対策を優先していました。しかし 2019 年ごろからフィッシングメールが増え始め、スパム対策ではフィッシングが止まらないことを認識し、あらためて送信ドメイン認証に着目しました」と経緯を説明した。実際に DKIM や DMARC で検証を行ってみて、フィルタリングの効果があると判断しての導入となったそうだ。

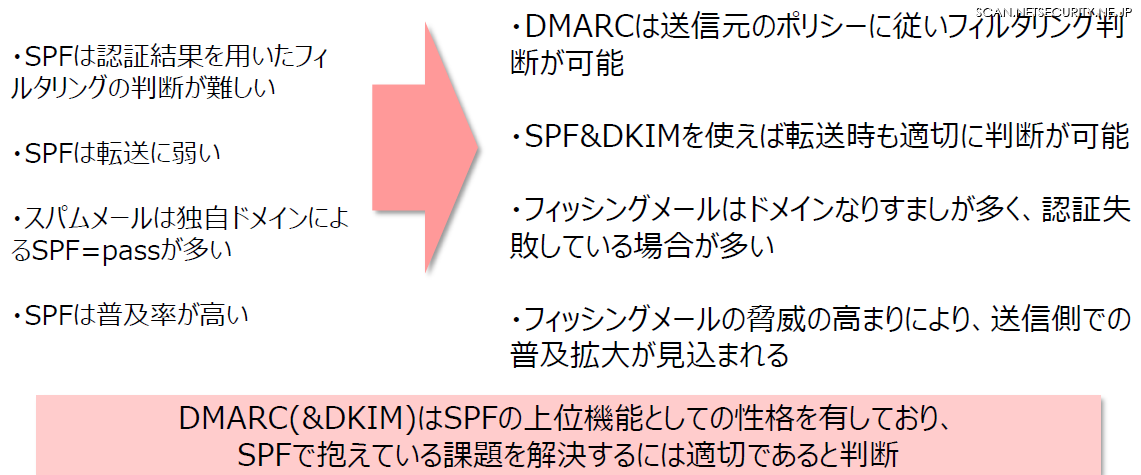

実は、NTTドコモの送信ドメイン技術への取り組みの歴史は古い。2007 年にはすでに SPF認証によるなりすましメール拒否機能を提供していた。だが、その対応には徐々に限界を感じるようになったという。

「まず、正規のメールでも認証に失敗するケースが多いことが課題でした。『pass なら信頼できる』は真ですが、『fail だからといってなりすまし』と判断すると誤検知ばかりになってしまい、サービスが成り立たないという危惧がありました」(正見氏)。さらに、SPF認証の結果を読み解くのも複雑で、「どれを止めていいのか」を判断するのに悩む状況だったという。

「最初はすでに導入していた SPF を使って頑張ろうと考え、日々目視し、フィルタリングに使えるものは個別に設定したりしましたが、やはり対策が足りていないと感じていました。そこで初心に立ち返り、あらためて迷惑メール白書を読み返し、『やっぱり DMARC かな』と判断しました」(正見氏)

DMARC を導入してから数ヶ月が経つが、「DMARC では送信元のポリシーに沿ってフィルタリングできるところが非常によく、この点が受信者側にとっての価値だと思っています」と正見氏は述べた。また、SPF に比べてメール転送にも強い上、ここにきて普及率が高まり、DMARC認証に対応したメールが増えていることも背中を押しているそうだ。

DMARC対応によってフィッシングメールが届きにくくなるのはもちろんだが、それ以外にもメリットを感じているという。「迷惑メール対策はけっこう面倒くさいもので、手作業でブロックしたいドメイン名を入力し、設定する必要がありましたが、DMARC はそうした設定も不要です。また技術に詳しい人ならば、ヘッダーを見て認証状態のチェックもできます」(正見氏)

送信側にもさまざまな利点がある。「受信者側のメリットと対になりますが、自社のなりすましメールを排除し、自社のドメインを守ることができる上に、送信側で受信側のフィルター操作を強制できることも、今までになかった大きな価値だと思っています。またレポート機能があるため、なりすましメールが止まったか、止まっていないか、あるいは意図しないミスがないかも把握できるようになります」とし、ぜひ導入してほしいと呼びかけた。

もちろん導入に当たって苦労がなかったわけではなく、統一的な技術仕様をどう決めるかで悩んだという。だが、迷惑メール対策推進協議会の「送信ドメイン認証技術導入マニュアル」の存在に加え、JPAAWG をはじめとするコミュニティ活動が力になった。一部の「過去のドメイン認証と何が違うんだ」という意見に対しても、JPAAWG などのイベントや政府の提言を通して DMARC の利点を理解してもらうことができたと同氏は振り返り、一連の活動にあらためて感謝の意を示した。

●「ドコモメール公式アカウント」で、正規のメールを見てもらえる環境作りも

NTTドコモでは不審なメールを届かないようにする対策だけでなく、もう一つの軸として「正しいメールをきちんと読んでもらう取り組み」も重視している。具体策の 1 つが、ドコモメール公式アカウントだ。

「なりすましを行わず、完全にランダムな文字列を送信者名に使ったり、Display-name でなりすましメールを送ってくるケースがいまだにあり、NTTドコモの名前もかたられています。しかも『大切なお知らせ』といった抽象的な表現を使ってくるため、お客様も悩んでしまい、コールセンターには、けっこうな数の『これは本物ですか』という問い合わせがあります」(正見氏)

コールセンターとしてはこうした問い合わせに安易に答えることはできず、「注意してください」といった一般的な回答を返す程度しかできない。すると今度は受信者が疑心暗鬼になり、本当にサービス上必要なやりとりまでなりすましメールと疑い、読んでもらえなくなってしまう恐れがある。その事態を回避するために生まれたのが、ドコモメール公式アカウントだ。

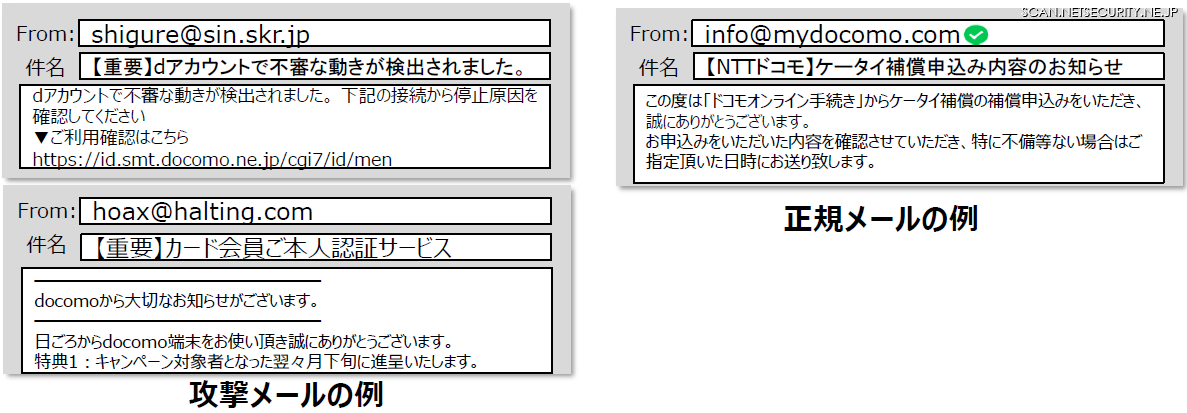

ドコモメール公式アカウントは、申し込みを行った企業からのメールに緑のチェックマークを表示させ、本物であることをわかりやすく示す仕組みだ。「他のサービスも参考にし、やはりマークで表現するのがわかりやすいのではないかという結論に落ち着きました」(正見氏)

10 社強からスタートしたドコモメール公式アカウントだが、順調に申し込みは増えており、正見氏によると「フィッシングに困っている企業を中心に今も拡大しています」という。

当初は SPF認証の結果に基づいてメールを判別していたが、新たに機能を強化し、DMARC認証にも対応した。SPF の場合は確認事項が多岐にわたる上、envelope fromドメインが共用の場合は利用できないといった技術的な制約が多かったが、今では DMARC認証をパスしていれば導入が可能となった。この DMARC対応によって個別の認証も強化され、企業名の表示も可能になっている。

Yahoo! JAPAN のブランドアイコンも同様のコンセプトだが、「ドコモメール公式アカウントのような取り組みを通して環境を整え、正規のメールをきちんと見てもらえる状況を作ることがポイントであり、今後も強化していきたいと考えています」と正見氏は述べた。

なりすましメール、フィッシングメールが増え続ける中、「まず偽物を止めるため、DMARC認証によるフィルタリングを導入しました。そしてお客様に正しいメールを正しく認知してもらうためにドコモメール公式アカウントを提供しています。引き続きこの方針で、お客様の安全なメールの環境を守っていきたいと思っています」(正見氏)

ただ、この 2 つの取り組みとも、NTTドコモ単独では解決できないのも事実だという。特に DMARC については、今まさにフィッシングに困っている企業はもちろん、今困っていない方も、次に順番が回ってくるかもしれないと指摘し、ぜひ積極的に導入を検討してほしいと呼びかけた。

このセッションでは質疑応答でも活発に手が挙がった。中には「通信の秘密との兼ね合いはどのように整理したのか」という事業者特有の悩みもあった。これについては「DMARC についてはすでに総務省からガイドラインが示されているため、法的な整理は楽だったというと変ですが、このガイドラインに準拠して導入することができました」と、そうした懸念はクリアされていることを紹介した。

JPAAWG では、「JPAAWG 5th General Meeting」の講演資料を公開しています。本レポートと併せてご覧ください。

・ヤフー株式会社 中村 成陽 氏 講演資料

・株式会社NTTドコモ 正見 健一朗 氏 講演資料

JPAAWG 5th General Meeting について

・メールに悩む今だからこそ、一堂に会してよりよい対策の議論を

・ガラパゴス的な対策から脱却し、技術的に正しい対策を推進するヒントを得る機会に