ランサムウェアの検知は容易ではない。まず、ひとくちに「ランサムウェア」といっても種類やタイプがさまざまだからだ。またネットワークストレージを含むファイルシステム全体にわたって被害(暗号化)を及ぼすなど、OS の深いレベルへの攻撃を行うのもやっかいだ。

●レッドチーム・ブルーチームの攻防

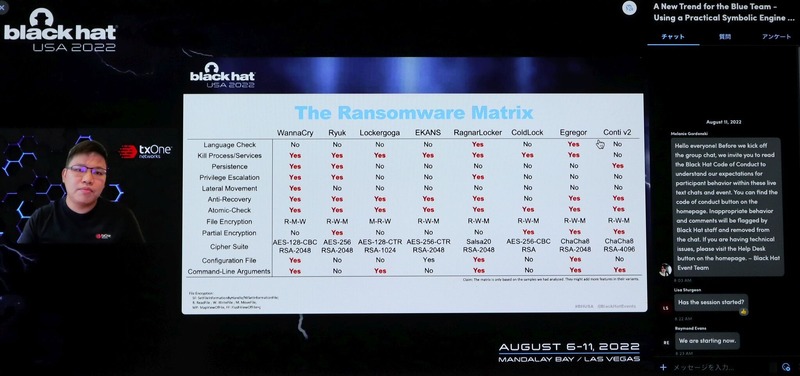

ランサムウェアの種類は「WannaCry」を始め、「Ryuk」「EKANS」「Conti」「LockBit」「REvil」など報道等で見かけるものだけでも 10 では効かないだろう。

OS やソフトウェアの脆弱性を巧みに利用し、ファイルシステムにアクセスするということは、ログや監視の目を欺く能力も持っていることになる。亜種も多く、コード自体も難読化されていたり、発動前の発見は困難を極める。隠密行動に長けたマルウェアに対しては、基本的な予防策(ファイルバックアップを含む)に加え、地道な監視活動が欠かせない。SOC や CSIRT における重要任務のひとつだ。

一方で、通常の CSIRT 業務やレッドチーム・ブルーチームでいえばブルーチームに相当する、企業で防御を行う側で、マルウェアの詳細を解析できるスタッフを擁する組織は多くない。

マルウェアと思しきファイルを見つけても、本当に悪性のものか、どんな動きをするのかを解析するには、バイナリの知識、ディスアッセンブル、レジストリや OS の API の知識、そして解析スキルが必要だ。

一般に、サイバーセキュリティにおいて防御側は攻撃側より不利だとされる。受け身にならざるを得ない防御側(=ブルーチーム)より、攻撃側(=レッドチーム)はイニシアティブをとりやすい。

そのブルーチーム防御に一筋の光ともいえる発表が、昨 2022 年の Black Hat USA 2022 や CODE BLUE 2022 などで行われた。中国 TXOne Networks社の研究チームが、シンボリック実行にニューラルネットを応用した解析ツールを開発した。そのツールと手法を、猛威をふるうランサムウェア群に適用した実験結果を論文としてまとめている。

● 3 つの論文がベースとなったマルウェアの悪性解析ツール

彼らの研究は「事前検知が困難なランサムウェアを効率よく見つける方法はないか」という動機から始まった。

研究は、3 つの論文がベースおよびきっかけとなっている。ひとつは 2005 年のセマンティックマルウェア検知に関する IEEE シンポジウムで発表された論文(Semantics-Aware Malware Detection (IEEE Symposium on Security and Privacy 2005) )である。