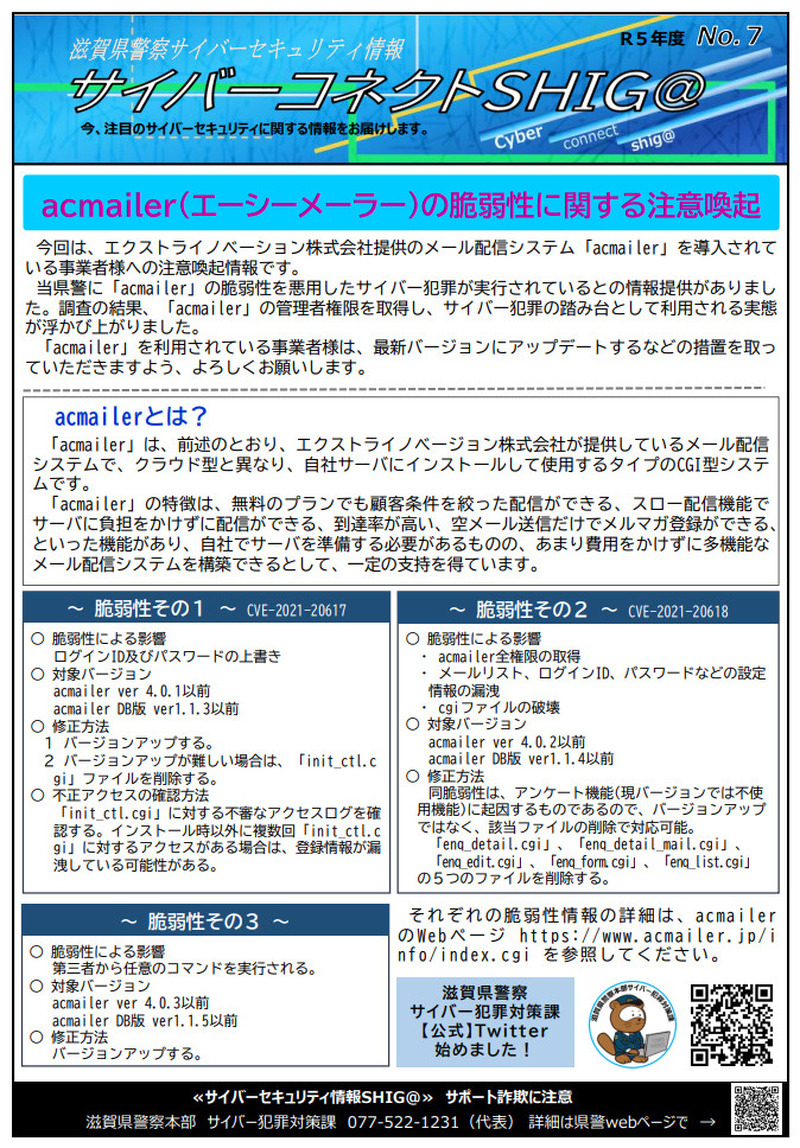

さくらインターネット株式会社は9月6日、「acmailerの脆弱性にご注意ください」と題する注意喚起を発表した。

この脆弱性は、2021年1月に公開・修正されたものであるが、8月4日に滋賀県警がこの脆弱性を悪用したサイバー犯罪が実行されていると注意喚起を発表している。

acmailerは株式会社シーズが提供するCGIタイプのメール配信システムで、サーバーに設置するものとなっている。無料で使うことができ、HTMLメールや空メールでのメンバー登録など多機能なため、さくらのレンタルサーバでも利用しているケースが多いという。

acmailer ver 4.0.3以前、およびacmailer DB版 ver1.1.5以前などのバージョンには、アクセス制限不備(CVE-2021-20617)、権限昇格(CVE-2021-20618)など3つの脆弱性が存在し、これらの脆弱性が悪用されると、次のような影響を受ける可能性がある。

・ログインID及びパスワードの上書き

・acmailer全権限の取得

・メールリスト、ログインID、パスワードなどの設定情報の漏洩

・cgiファイルの破壊

・第三者から任意のコマンドの実行

脆弱性を解消するには、最新バージョンにアップデートする必要がある。しかし、acmailerはさくらのレンタルサーバのクイックインストールではご提供しておらず、サーバコントロールパネルのインストール済パッケージでは確認できない。

ただし、インストール手順でacmailerの設置ディレクトリは/acmailerとなるように指定されているため、まずは/acmailerというディレクトリの有無と、同梱されている次のファイルの有無を確認するよう推奨している。

・init_ctl.cgi

・admin_edit.cgi

・email_send_check.cgi

・email_send_ctl.cgi

・email_list.cgi

バージョンは、インストールディレクトリ内のlib/setup.cgi内の

$SYS->{version}

の行を確認する。

さくらインターネットでは、acmailerのユーザーに対して最新へのアップデートを行うよう呼びかけている。また、インストールしたが現在は使用していない場合は、設置されたファイルを削除すべきとしている。