過去数週間にわたり、プルーフポイントのリサーチャーは、数十の Microsoft Azure環境に影響を与え、上級管理職を含む数百のユーザーアカウントを侵害する、進行中のクラウドアカウント乗っ取りキャンペーンを監視してきました。この投稿は、この攻撃に関するコミュニティの警告であり、影響を受けた組織がこの攻撃から身を守るために実施できる提案を提供するものです。

●プルーフポイントが観測している事象

2023 年 11 月下旬、プルーフポイントのリサーチャーは、クレデンシャルフィッシングとクラウドアカウント乗っ取り(ATO)のテクニックを統合した新たな悪意のある攻撃キャンペーンを検知しました。この攻撃キャンペーンは現在も継続中であり、攻撃グループは、共有ドキュメント内に個別のフィッシング・ルアーを仕込み、ユーザーを標的としています。例えば、いくつかの武器化されたドキュメントには「View document / ドキュメントを見る」へのリンクが埋め込まれており、その URL をクリックすると、ユーザーは悪意のあるフィッシング・ウェブページにリダイレクトされます。

攻撃グループは、さまざまな組織でさまざまな肩書きを持つ幅広い個人を標的にしているようで、世界全体で数百人のユーザーに影響を与えています。影響を受けているユーザーは幅広い役職に及んでおり、セールスディレクター、アカウントマネージャー、財務マネージャーなどが頻繁に標的とされています。また、「オペレーション担当副社長」、「最高財務責任者兼財務担当者」、「社長兼CEO」といったエグゼクティブ・ポジションに就いている個人も標的になっています。標的とされた役割の多様な選択は、攻撃グループによる実践的な戦略を示しており、貴重なリソースにアクセスできる様々なレベルのアカウントと、組織機能全体の責任を侵害することを目的としています。

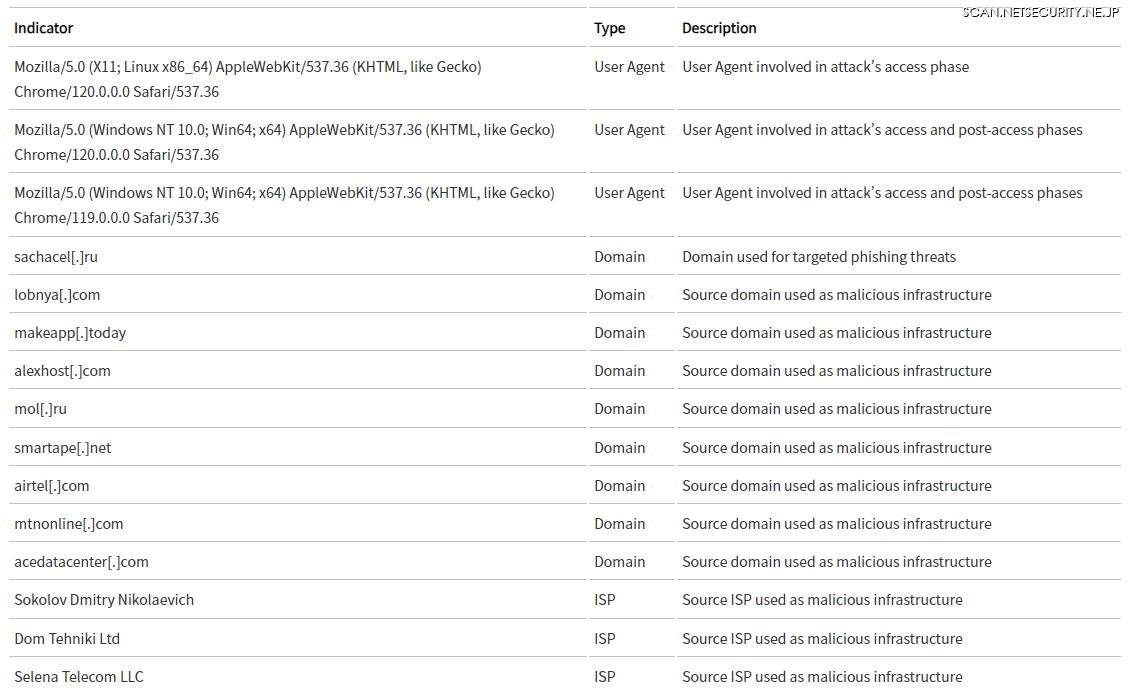

この攻撃の行動パターンとテクニックを追って、プルーフポイントの脅威アナリストは、この攻撃キャンペーンに関連する特定の IoC (侵害指標)を特定しました。すなわち、攻撃チェーンのアクセスフェーズで攻撃者が利用した特定の Linuxユーザーエージェントの使用です:

Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/120.0.0.0 Safari/537.36

攻撃者は主にこのユーザーエージェントを利用して、「OfficeHome」サインイン・アプリケーションにアクセスし、さらに以下のような Microsoft365 のネイティブ・アプリに不正アクセスします:

・‘Office365 Shell WCSS-Client’ (Office365アプリケーションへのブラウザアクセスを示す)

・‘Office 365 Exchange Online’ (侵害後のメールボックスの不正使用、データ流出、電子メールの脅威の拡散を示す)

・‘My Signins’ (このテクニックの詳細については、最近の Cybersecurity Stop of the Monthブログをご覧ください。)

・‘My Apps’

・‘My Profile’

●侵害後のリスク

最初のアクセスに成功すると、多くの場合、以下のような一連の不正な侵害後の活動につながります:

・MFA の操作: 攻撃者は持続的なアクセスを維持するために、独自の MFA を登録します。SMS や電話による認証のための代替電話番号の登録など、攻撃者がさまざまな認証方法を選択することが確認されています。しかし、ほとんどの MFA操作の事例において、攻撃者は通知とコードを含む認証アプリを追加することを好んでいました。

・データの流出:攻撃者は、金融資産、内部セキュリティプロトコル、ユーザー認証情報などの機密ファイルにアクセスし、ダウンロードします。

・組織内部および外部へのフィッシング攻撃:メールボックスへのアクセスは、影響を受けた組織内でのラテラルムーブメントや、パーソナライズされたフィッシングの脅威で特定のユーザーアカウントを標的にするために活用されます。

・金融詐欺:金融詐欺を行うために、被害を受けた組織内の人事部や財務部をターゲットに、内部電子メール・メッセージが送信されます。

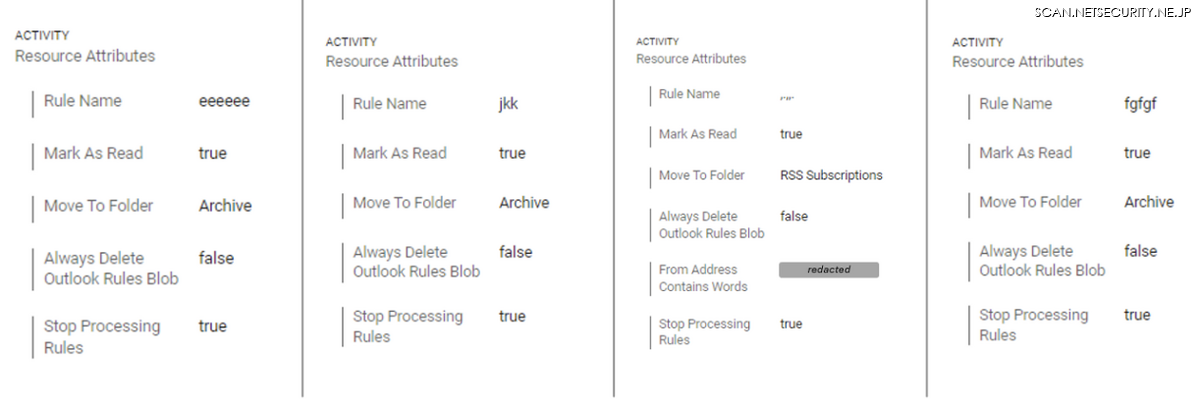

・メールボックスのルールの作成:攻撃者は、自分たちの痕跡を隠し、被害者のメールボックスから悪意のある活動の証拠をすべて消し去ることを目的とした、専用の難読化ルールを作成します。

●攻撃オペレーションのインフラ

この攻撃のフォレンジック分析により、攻撃者の運用インフラを構成する複数のプロキシ、データホスティングサービス、およびハイジャックされたドメインが浮上しました。攻撃者はプロキシサービスを使用して、不正な活動の見かけ上の地理的な起源を標的の被害者のものと一致させ、ジオフェンシングポリシーを回避していることが確認されました。さらに、プロキシサービスを頻繁に交互に使用することで、攻撃者は真の所在地を隠蔽することができ、悪意のある活動をブロックしようとする防御側にとって新たな課題となります。

プロキシサービスを利用するだけでなく、攻撃者が特定のローカル固定回線ISP を利用し、地理的な位置を露呈する可能性があることも確認されています。このようなプロキシ以外のソースとして注目すべきは、ロシアを拠点とする「Selena Telecom LLC」、ナイジェリアのプロバイダ「Airtel Networks Limited」および「MTN Nigeria Communication Limited」です。

プルーフポイントは、現在のところこの攻撃キャンペーンを既知の攻撃グループにアトリビューション(攻撃グループの紐づけ)するものとは断定していませんが、ロシアとナイジェリアの攻撃者が関与している可能性があり、過去のクラウド攻撃との類似性が指摘されています。

●IoC (侵害指標 / Indicators of compromise)

プルーフポイントのクラウドセキュリティレスポンスチームは、この脅威の監視を継続しています。その後の発見により、IOC が追加される可能性があります。

●推奨策

この攻撃に対する組織の防御を強化するために、以下の対策を検討してください:

・組織のログから特定のユーザーエージェント文字列と送信元ドメインを監視し、潜在的な脅威を検出してリスクを低減する。

・侵害されたユーザや標的とされたユーザに対しては、直ちに認証情報を変更するよう強制し、すべてのユーザに対しては定期的にパスワードを変更するよう強制する。

・クラウド環境におけるアカウント乗っ取り(ATO)と機密リソースへの不正アクセスの可能性を特定する。セキュリティソリューションは、悪用されたサービスやアプリケーションの可視化を含め、最初のアカウント侵害と侵害後の活動の両方を正確かつタイムリーに検出する必要あり。

・電子メールによる脅威(フィッシング、マルウェア、なりすましなど)、ブルートフォース攻撃、パスワードスプレーの試みなど、初期の脅威ベクトルを特定する。

・自動修復ポリシーを採用して、攻撃者の滞留時間を短縮し、潜在的な損害を最小限に抑える。

●プルーフポイントがご支援できること

プルーフポイントの標的型攻撃アカウント乗っ取り対策のソリューションである Proofpoint TAP ATO は、クラウドアカウントの乗っ取りや BECインシデントに対する強固な検知・対処機能を提供します。高度な脅威インテリジェンス、動的監視、適応型 AI を活用する Proofpoint TAP ATO は、不審な活動を迅速に検出して対応し、不正アクセスの試みを阻止して、クラウド環境内のユーザーアカウントをプロアクティブに保護するためのツールを企業に提供します。包括的な機能とユーザー中心のアプローチにより、Proofpoint TAP ATO はユーザーとデータの両方をさまざまなサイバー脅威から保護します。

詳細: https://www.proofpoint.com/jp/solutions/combat-email-and-cloud-threats あるいは お問合せフォームまで