近年サイバー攻撃者の「顔」が見えない。

見てどうするんだというのはさておき、サイバー攻撃は諜報や犯罪、影響工作等々、「組織体」による実行がほとんどだ。昨年没した故ケビン・ミトニックのように、トークスキルや腕一本をたよりにして、裸一貫で大企業を標的とするような攻撃にはとんとお目にかかることはなくなった(あっても成功すると表に出ない)。だが、そうした組織に所属せずにフリーでサイバー空間をウロチョロするハッカーがいなくなったわけでもない。

彼らフリーランスたちは、2023 年の映画「ダンジョン&ドラゴン」(Dungeons & Dragons : Honor Among Thieves)の冒険者よろしく、冒険者の酒場ならぬ脆弱性のあるシステムに三々五々(さんさんごご)つどって、それぞれのスキルや個性を生かして活動し、ときにはロールプレイングゲーム同様、パーティを作ることもあるという。

GoSecure のセキュリティ研究者である、オリビエ・ビルドー氏とアンドリアナ・ベルジョン氏は、興味深い手法で情報を集めに集めて、攻撃者たちを冒険者パーティになぞらえて 5 つの役割(ロール)があることを突き止めた。

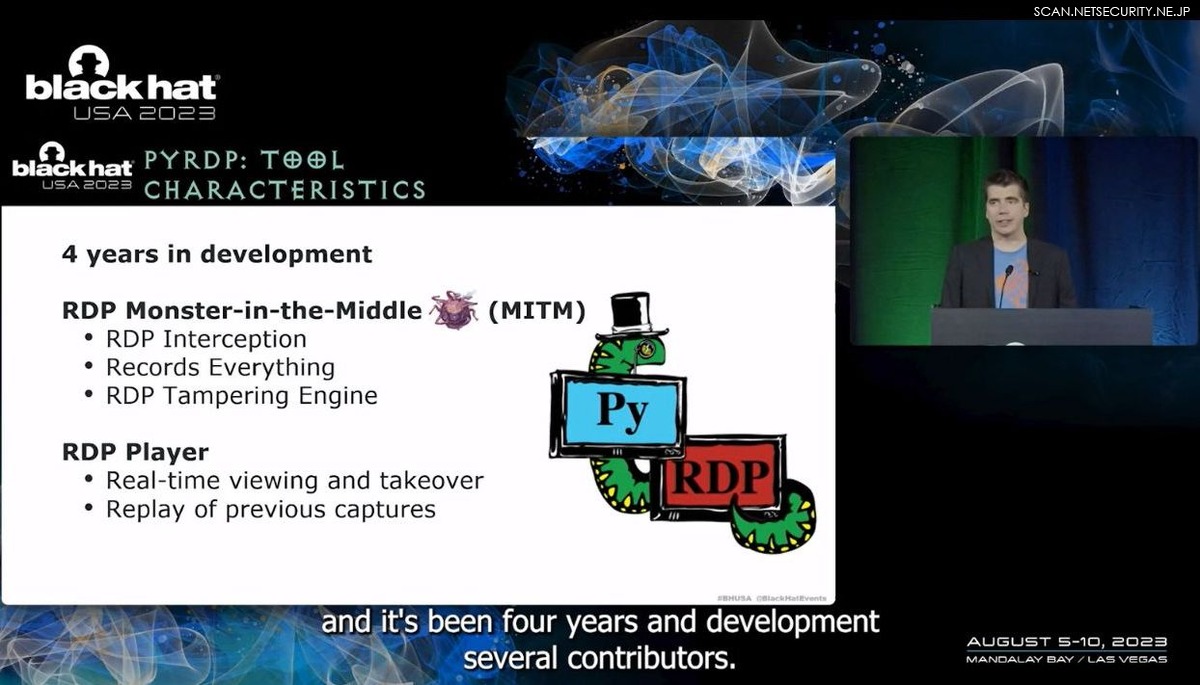

● 包括的 RDP 監視ハニーポット:PyRDP

そもそもの本研究の趣旨は、AI やツールを使った自動攻撃や、犯罪組織による高度にシステム化・組織化された攻撃ではなく、生身の人間がどんなサイバー攻撃や破壊活動をどのように行っているかを調べるものだった。攻撃者が「何を目的に」「何をやっているのか」を調査すれば、彼らが「何をされると困るのか」「何を改善しようとしているのか」などが明らかになる。ちなみに講演者のベルジョン氏は犯罪学の博士号を持つ。

彼らの研究は、攻撃プロセスやマルウェアの分析ではない。そんなものすでにさまざまな調査研究がなされている。本講演の肝は「侵入したサーバー上での攻撃者の行動」これに尽きる。調査は RDP のパケットをハイジャックすることで行われた。昨 2023 年の Blackhat USA で行われた彼らのセッションは 4 年分の調査データを総括したものだった。当時の取材メモをもとにして蔵出しで本講演の要旨をお届けする。

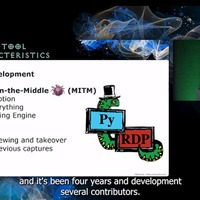

プロジェクトは「PyRDP」と名付けられた。オリビエが「比類なき RDP モニタリング」と自負するこの監視網は、インターンへの課題として与えた RDP 監視ツールが発端だそうだ。彼はインターン期間の 4 か月では終わらないだろうと思っていたが、あにはからんや開発チームはそれをやってのけたという。もちろんこれはベースとなるツールで、オープンソースによる投稿者の協力も得られた。

● プロジェクトの注意点

プロジェクトは、各種クラウド上にハニーポットとして Windows のインスタンスを大量に生成する。ファイアウォールには PyRDP の「穴」をあけておく。ツールによってハニーポットに忍び込んだ攻撃者たちの「マウスやキーボード操作」「キー入力内容」「クリップボードの中身」「ファイル操作」などすべてが手に取るようにわかる手筈である。

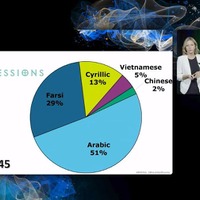

4 年間で 1 億 9 千万件以上のイベントを調査し、2 千万件以上の Net-NTLMv2 ハッシュも得た。300 万件以上のアクセス試行を記録し、2,500 以上のログインセッションが解析された。478 個の転送されたファイルも分析した。この 2,500 セッションのうち 2,330 はおそらく攻撃者によるリアルな攻撃と判断し細かくトラッキングを行った。すると、455 セッションがクレデンシャルを取得しログインに成功していた。ここから、すぐログアウトしたものなどを除いた 339 セッションが調査研究の対象となった。攻撃セッションの分析によって 95 もの攻撃グループまたは攻撃アクターの存在が示唆されたという。

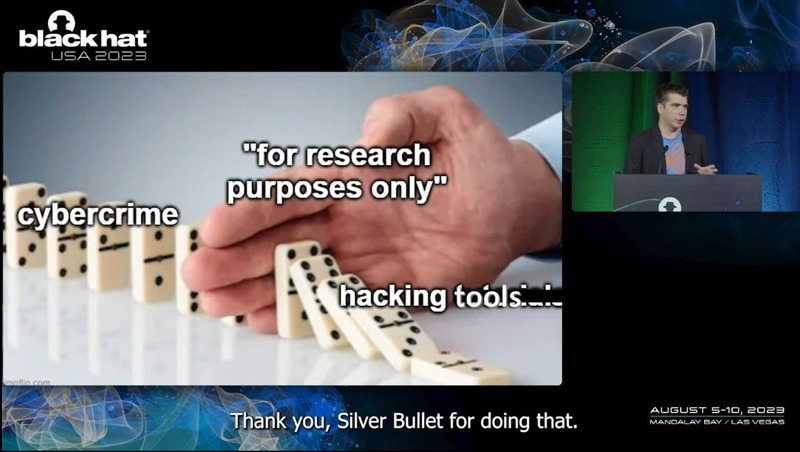

なお、実験に際してプロジェクトの合法性を担保するため、ハニーポットには「調査監視を行っている」というバナーも掲出した。そして、会場に向けて、もし類似の研究や調査をする場合、不正アクセスにならない配慮と手法が求められることを念押しした。なぜなら、D&D スタイルで「Monster in the Middle for RDP」とも表現された PyRDP はパケットをモニタリングするだけでなく、必要とあらばパケット内容の変更(ハイジャック:攻撃者オペレーションへの介入)も可能だからだ。

● D & D 冒険者のキャラクターは 5 つ

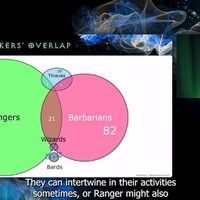

RDP、つまりリモートデスクトップを用いて「ダンジョン」(ハニーポットとなったサーバー)に侵入してきた攻撃者のロールはどうなっているのだろうか。行動分析の結果、ダンジョン&ドラゴン風にそのロールを分類すれば、キャラクター類型は全部で 5 つ存在したという。ベルジョン氏によればそれは(1)レンジャー、(2)泥棒、(3)バーバリアンズ、(4)魔法使い(ウィザード)、(5)吟遊詩人、だという。それぞれを見ていこう。

![[まさか本気でそんなに儲かると思った?]サイバー犯罪者さん 職種別給与一覧 ~ 求人広告22万件調査 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/40532.jpg)