攻撃者はマルウェアを変え、C2 サーバーを乗り換え、IP アドレスを次々と切り替える。セキュリティ担当者は、その都度シグネチャを更新し、IOC を追いかけ、終わりなき追跡劇を演じてきた。

しかし攻撃者が簡単には変えられないものがたった一つだけある。

それは攻撃者自身の肉体、攻撃者の身体性、もっといえば脳髄とそれが持つ思考パターンである。末端のオペレーターは別として、指揮命令を行ったり、高度で精密な作業を実施する者はその実績などによって評価され、プロフェッショナルとして価値を認められ、同一または類似業務に継続して従事する可能性が高い。

Mandiant の研究者が開発した「VIBEINT(ヴァイブイント)」というまったく新しいインテリジェンス分析手法は、フィッシングメールの文体、トーン&マナー、言い回しといった「人間の癖」を機械学習で解析し、攻撃者個人を識別する。驚くべきことに、その精度は 88 %以上。APT29(Cozy Bear)の分類に成功しただけでなく、イランとロシアの異なる APT グループが同じ C2 インフラを使っていた — ロシアがイランのインフラを乗っ取っていた — という事実まで暴き出した。

● APTグループの個人にフォーカスした行動分析

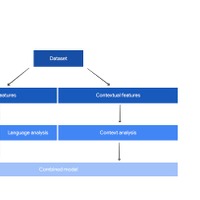

一般的に APT など攻撃グループのカテゴライズ(クラスタリング)には「技術的特徴」「戦略的特徴」「戦術的特徴」の 3 つがあるとされる。これらは、攻撃の特徴や狙いを分類することは可能だが、それぞれがきれいにグループを特徴づけるわけではない。

同じ技術(マルウェア)を使っていても、同じ APT グループとは限らない。ワイパーはロシア系の APT が好むかもしれないが、他の国でも利用される。戦術的な特徴(侵入方法やフィッシングのパターン)も同様だろう。特定のインフラや国を標的としていても、同じ国の戦略と判定するには、それを補強する他のデータが必要だ。

技術・戦略・戦術以外の分類方法はないだろうか? そう考えた研究者がいる。Mandiant の脅威分析チームで働くサンネ・マーサッカース(Sanne Maasakkers)だ。サンネはセキュリティ分析やレッドチームでの実績を持ち、母国オランダでは、NCSC-NL(National Cyber Security Centre:オランダのナショナル CERT)の脅威分析にも携わっている。

彼女は APT アクターをグループや組織として捉えるのではなく、個々のアクターの内面的な行動分析に目をつけた。この研究成果は 2024 年の Blackhat USA で詳しく発表されている。

具体的には、誰がそのフィッシングメールを書いたのか文体や文章スタイルを分析することでメールの作者を推定する。作者の特定は難しいが、誰なのかを識別できれば、攻撃者の素性や背景をこれまでとは別の角度で評価できることになる。メールの配布方法、C2、マルウェアや脆弱性、標的に対する組織的な行動パターンではなく、文体、書き方、トーン、言い回しのような内面的な特徴から、攻撃主体を言語的特徴からグループ分け、分類する。

● 直感を検証する:VIBEINTという分析手法

サンネがこのような分析を思いついたのは「直感」を大事にしたかったからだという。もちろん直感は主観でありデータや証拠で裏付けることはできない。しかし、それを検証することはできるのだ。サンネが「VIBEINT(ヴァイブイント)」と名付けたそれは、VIBE(感じや雰囲気≒文体)+ INT(インテリジェンス)の造語であり、SIGINT(シギント、通信傍受)や OSINT(オシント、公開情報分析)とは違った、いわば人間が直感的に得る知見を分析検証し再現していくことだ。

たとえば「こんな攻撃をするのはあの国しかない」と誰もが思ってはいるが多くの場合は確かな証拠がない。だが、攻撃主体に属する特定の個人との関連や特徴が、合理的に論証し説明できれば、相手を追い詰めることができるかもしれない。そのひとつが、APT の初期ベクターとなるフィッシングメールの作者を識別することだろうと彼女は考えた。

このへんから取材していてワクワクしてきた。サンネのアプローチは FBI の「Most Wanted」の指名手配書の貼り出しのような政治的デモンストレーションの意味合いも持つ活動と比べると、ずっと繊細かつ「有効な」アトリビューション行為である。なぜなら文体などの人間個人の身体性に根ざす特徴は、容易には変更が困難だからだ。たとえば村上龍が村上春樹のような文体で 20 万字の小説を書けといわれても(たぶん)不可能だ。

そもそも APT に関わるような人材は高度な訓練を受け、深い経験値を持つ。だから、たとえば一年経ったらスタッフが全員入れ替わるといったことは考えにくい。それに、もし退職しても経験と実績を買われて別組織で働くかもしれない。すなわちそれは、継続的追跡が可能になる可能性があるということだ。継続的追跡は、事後対応ではなく戦略的防御に結びつく。これはワクワクしないはずがない。