Okta脅威インテリジェンスチームは大規模な分析を実施し、朝鮮民主主義人民共和国(以下、北朝鮮またはDPRK)によるIT労働者の活動が、リモート人材を採用するほぼすべての業界にとって脅威となっていることを明らかにしました。

これまでの報道では、北朝鮮国籍の人物が米国の大手テック企業のソフトウェア開発職を標的にしている事例が主に取り上げられてきましたが、今回の分析では、この脅威はテック業界や米国に限定されたものではないことが示されました。北朝鮮IT労働者は現在、より広範な業界に対する現実的な脅威となっています。影響を受けている業界には、金融、ヘルスケア、公共行政、専門サービスなどが含まれており、対象国の数も拡大しています。この広範な活動は、不正な雇用を目的とし、場合によっては機密データの窃取も狙っています。

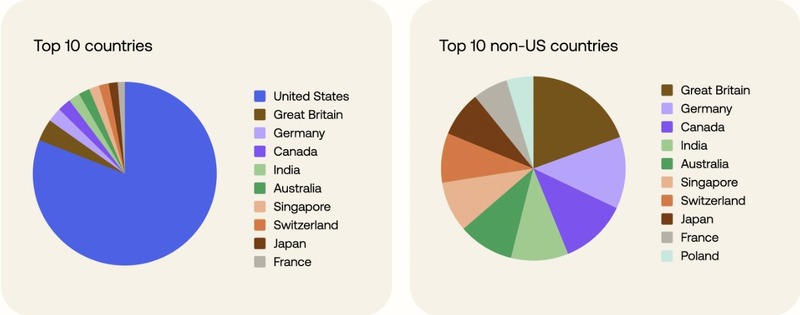

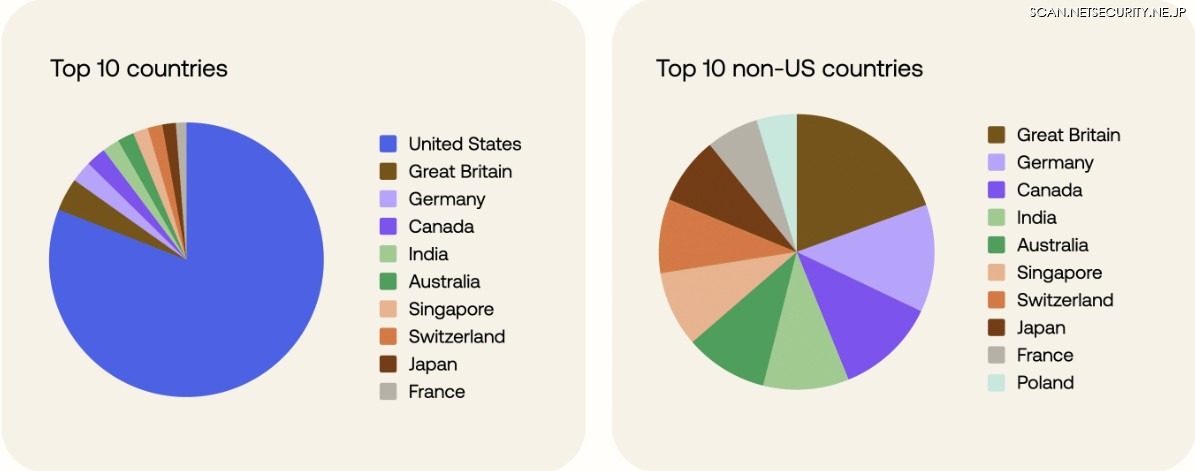

この脅威はどれほど広がっているのでしょうか?私たちが北朝鮮IT労働者の活動サンプルから数千件の事例を分析したところ、情報や技術関連の組織は標的の約半数にすぎないことがわかりました。また、標的の27%が米国外の企業であることも判明しています。

Okta脅威インテリジェンスチームは、北朝鮮関連のアクターが、同じ職種に対して複数回の面接を受けている事例を確認しました。すべての組織の採用やオンボーディングプロセスに精通しているわけではないものの、オンボーディング後の業務活動の証拠が複数の業界で確認されており、幅広く手当たり次第に応募と面接を行う戦略が、北朝鮮政府にとって有益と判断され、継続かつ拡大していると考えられます。

北朝鮮に関連するアクターが、募集されているリモートの技術職にすでに応募している、あるいは今後応募してくる可能性があることを、あらゆる業界や国の組織が認識し、自社をより攻撃されにくくするために、必要な追加対策を講じることが不可欠です。

● 調査の中身:130以上のアイデンティティと数千社の標的企業

Okta脅威インテリジェンスチームは、内部および外部のデータソースを組み合わせて、北朝鮮IT労働者の活動に関与する仲介者や労働者が運用している130以上のアイデンティティを特定し追跡しました。これらのアクターは、2025年半ばまでに、5,000を超える企業に対して6,500件以上の初回面接に関与していたことが確認されています。

脅威アクターに、Oktaが彼らの活動をどのように把握したかを察知されないようにするため、Okta脅威インテリジェンスチームは調査手法に関する一部の詳細を意図的に伏せています。私たちのデータの信頼性は、業界関係者、法執行機関、実際に標的となった組織との継続的な情報共有によって裏付けられています。

注目すべきは、北朝鮮のIT労働者と、北朝鮮以外の過剰就業型リモートワーカーとの間にいくつかの表面的な共通点が見られるという点です。例えば、リモートワークのパターン、金銭的動機、詐称的な手口、地理的な出自などが挙げられます。Oktaは、特定のアイデンティティが北朝鮮に関係しているかどうかを判断する際に、技術的なインジケーター、行動パターン、雇用主からの一次情報を総合的に評価しています。

また、Okta脅威インテリジェンスチームが追跡している130以上のアイデンティティは、現在活動中の北朝鮮IT労働者による全体の活動の中のごく一部のサンプルにすぎないと予測しています。

● 拡大する問題

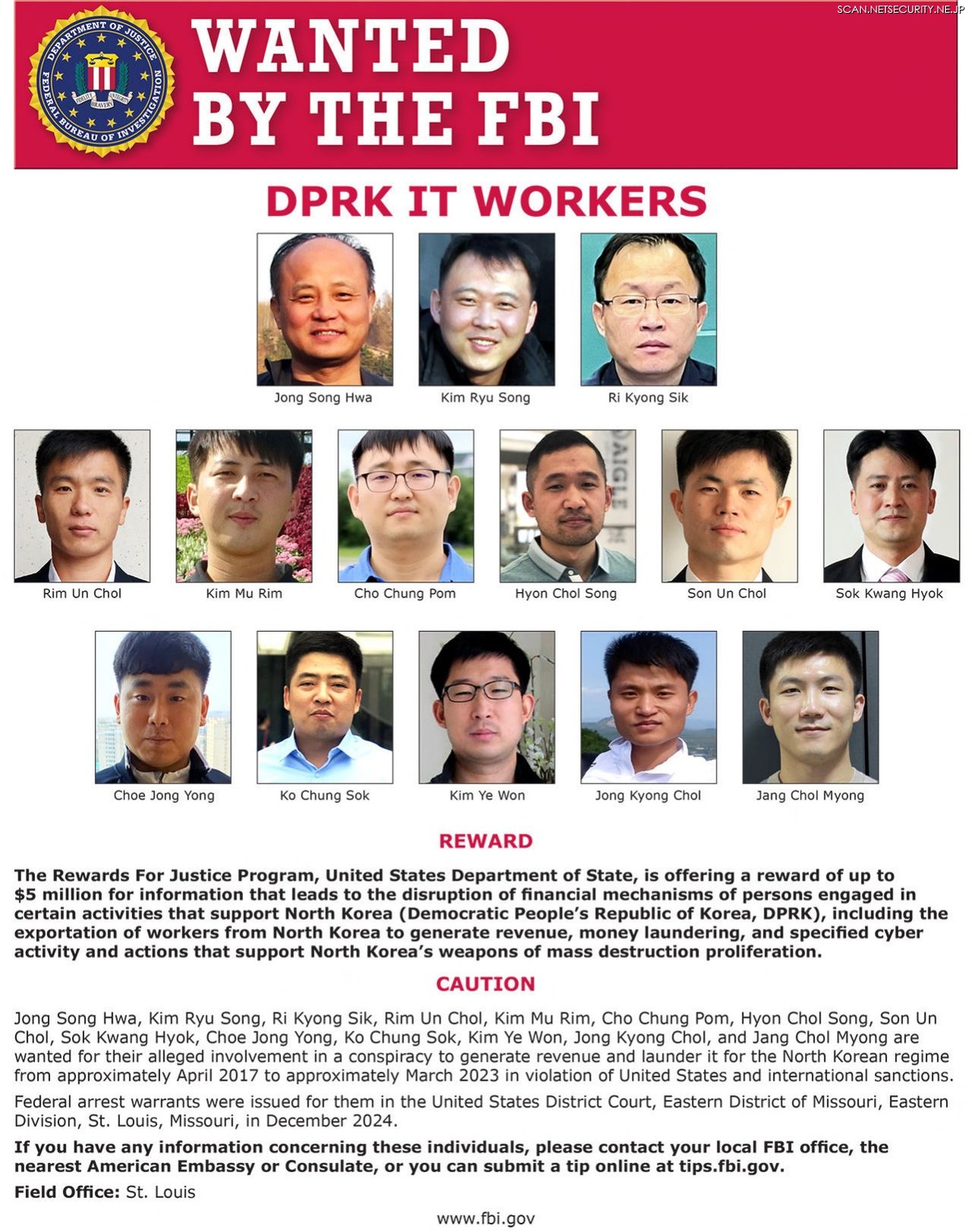

北朝鮮は、過去少なくとも5年間にわたり、数千人規模の人員を周辺諸国へ派遣し、先進国で不正に雇用を得るよう指示してきました。これらのIT労働者は、アイデンティティの詐称や、標的国にいる協力者との連携によって、雇用の獲得と維持を可能にしています。

Oktaの最新調査により、この活動が多くの業界に広がり、かつ長期間にわたって継続していることが明らかになりました。これは、先進国におけるあらゆる業種の企業へ浸透を図る、広範かつ進化中の活動であることを示唆しています。実際に、比較的少数の人物が、求人情報の特定、履歴書/カバーレター/補足資料の作成や提出、人事部門による初期スクリーニングの通過、リモート面接の獲得といった一連のプロセスを、大規模かつ体系的に成功させていることがわかっています。

北朝鮮IT労働者の主な目的は、引き続き給与の支払いを通じた金銭的利益の獲得ですが、これらの労働者を知らずに雇用し、その後解雇に踏み切った組織に対して、データの窃取や恐喝を試みたという多数の報告も浮上しています。

ランサムウェア関連の活動を含む、散発的なデータの持ち出しや恐喝のインシデントは、このキャンペーンが「二重用途」の性質を持っていることを浮き彫りにしています。北朝鮮と関連する人員を欧米の組織内に配置することで得られるアクセス権限は、北朝鮮政権がそれを利用することを決定した場合、重要な情報収集および業務妨害の能力をもたらします。この長期的な作戦によって構築された、より広範なアクセスと技術的情報収集の基盤は、経済のほぼすべての分野に関係する政府や組織にとって、深刻な懸念材料となるべきものです。

また、北朝鮮のIT労働者部隊は過去の失敗から学び、より多くの国や業界を標的にするようになっています。現在では、豊富な経験と実績を持つ、洗練された脅威アクターが多くの企業を脅かしており、彼らは標的業界や使用するツール、技術、手法の選定について、一定の自由裁量を与えられていると見られます。

さらに、この脅威に対する国際的な認識の高まりや、政府と民間による妨害活動の強化も、彼らが米国やIT業界に限定せず、他の職種へと対象を拡大している要因のひとつであると考えられます。

● 北朝鮮はターゲットを大手テック企業から、病院や銀行などへ拡大中

Oktaの調査結果から、北朝鮮IT労働者の活動がさまざまな業界や職種に拡大している傾向が明らかになりました。

これまで彼らは主に、リモートのソフトウェアエンジニア職に集中して応募していましたが、最近では決済処理などの金融関連職やエンジニア職への応募も多く見られます。このことは、業務内容や職種にかかわらず、リモートで遂行できる職種であればすべて標的になり得るという可能性を示しています。応募、面接、勤務がすべてオンラインで完結できる限り、北朝鮮はその機会を活用し、賃金を得ようとしていると考えられます。

私たちの分析によれば、北朝鮮IT労働者の求人応募はほぼすべての主要産業に広がっていることが確認されています。過去4年間で、彼らが応募、面接を受けた業界の数は着実に増加しています。予想通り、ソフトウェア開発を行う大手テクノロジー企業が最大の標的となっていますが、金融、医療、公共行政、専門サービスといった他の業界にも継続的に応募・侵入の試みが見られており、広範囲にわたる継続的なキャンペーンが展開されていることがわかります。

北朝鮮IT労働者による面接がさまざまな業界に分散している背景には、いくつかの理由が考えられます。

・まず1つ目は、リモート勤務のソフトウェアエンジニア職を多く募集している業界ほど、応募が集中しやすいという点です。特に、ブロックチェーンやAIといった分野では、開発者やエンジニアの需要が急増しており、それに伴って面接件数も比例的に増えていると見られます。

・2つ目の可能性は、北朝鮮政権が収益獲得以外の目的でも関心を持っている特定の業界を意図的に標的にしているというものです。あるいは、応募者個人の専門分野や職務経験に基づいて、狙う業界が自然に決まっている場合も想定されます。

・3つ目として、応募者たちが「職種がリモートであるかどうか」以外には、応募先の企業がどのような事業を行っているかにほとんど関心を持っていない可能性も否定できません。

現在、最も標的とされているのは引き続き、リモートのソフトウェア開発職(例:React、フルスタック、Java)です。ただし、ときおり、簿記、決済処理、エンジニアリングサポートなど、事務系や専門職に対する応募も見られています。さらに、Oktaのタイムライン分析では、面接活動に明確な「谷(減少期)」が存在しており、それが欧米諸国の祝日と一致していることが確認されています。この現象は、攻撃者の意図が変化したというよりも、季節的な採用の減速を反映していると考えられます。

● 北朝鮮が標的とする業種への詳細な分析

Okta脅威インテリジェンスチームは、なぜ特定の業種が標的とされているのか、また侵入に成功した場合の影響を示すために、業種のサブセットを選定してより詳細な分析を行いました。具体的な業種から例を示していますが、示唆される影響はすべての業種に共通するものであり、あらゆる組織への行動喚起となるものです。

● ソフトウェア開発とITコンサルティング

北朝鮮のIT労働者は、引き続き圧倒的にリモートのソフトウェア開発職とITコンサルティング職に注力しています。これには、テクノロジー企業での直接雇用だけでなく、大手アウトソーシング企業およびサービスプロバイダーへの配置も含まれます。これらの職種は、比較的高い賃金、高価値なコードベース、インフラ、開発パイプラインへのアクセスを提供し、かつ、豊富に存在し、しばしばリモートであるという特性を持ちます。

Okta の調査によれば、これらのアクターは、公開されている職種を体系的に特定し、信頼性のある履歴書やカバーレターを作成し、人事の初期スクリーニングを通過し、大量の面接を確保していることが示されています。リモートワーク、契約ベースの雇用、分散型チームという組み合わせは、従来の経歴確認や本人確認が弱くなる可能性がある環境を生み出し、継続的あるいは再度の本人確認が存在しないこともあります。このリスクは、ITコンサルティング企業においてさらに拡大します。なぜなら、こうした企業では、労働者が複数のクライアント組織に埋め込まれて働くことが多く、複数企業へのアクセスのリスクが増大するためです。また、Okta脅威インテリジェンスチームは、これらのアクターによるフリーランスマーケットプレイスプラットフォームの顕著な利用も確認しました。

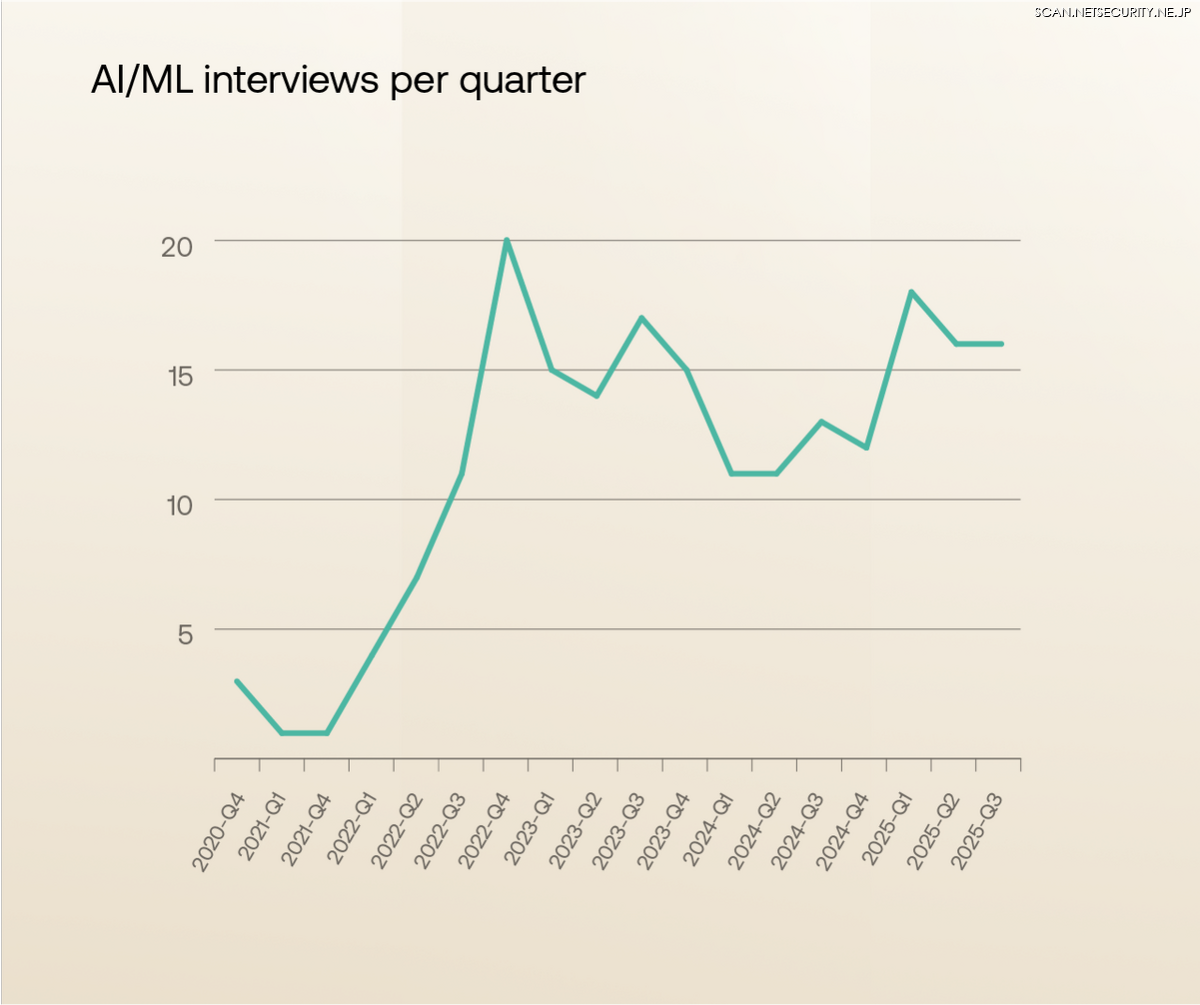

● AI

2023年半ば以降、Oktaは、AIに特化した組織における北朝鮮関連の面接が顕著に増加していることを観測しています。これには、純粋なAI企業だけでなく、既存の製品やプラットフォームにAIを組み込んでいる企業も含まれます。この急増は、AI分野全体の拡大と、エンジニアリングチームの規模拡大を急ぐ動きと時期を同じくしており、そのような状況は、応募者のスクリーニングやオンボーディングの厳格さを低下させる要因となり得ます。

この増加の一部は、単にAI分野における全体的な採用ブームを反映しているだけかもしれませんが、機密性の高い知的財産、モデルの学習データ、独自のアルゴリズムへのアクセスが存在することから、この分野は国家と関係のあるアクターにとって特に魅力的な対象となっています。Oktaは、北朝鮮のIT労働者が他の分野からリソースを移しているのではなく、増加するAI関連職に機会主義的に応募している可能性が高いと評価しています。しかし、AIシステムへのアクセスには、モデルの操作や将来的な攻撃的サイバー作戦などへの利用という二重用途の可能性があり、このことが戦略的リスクを高めています。

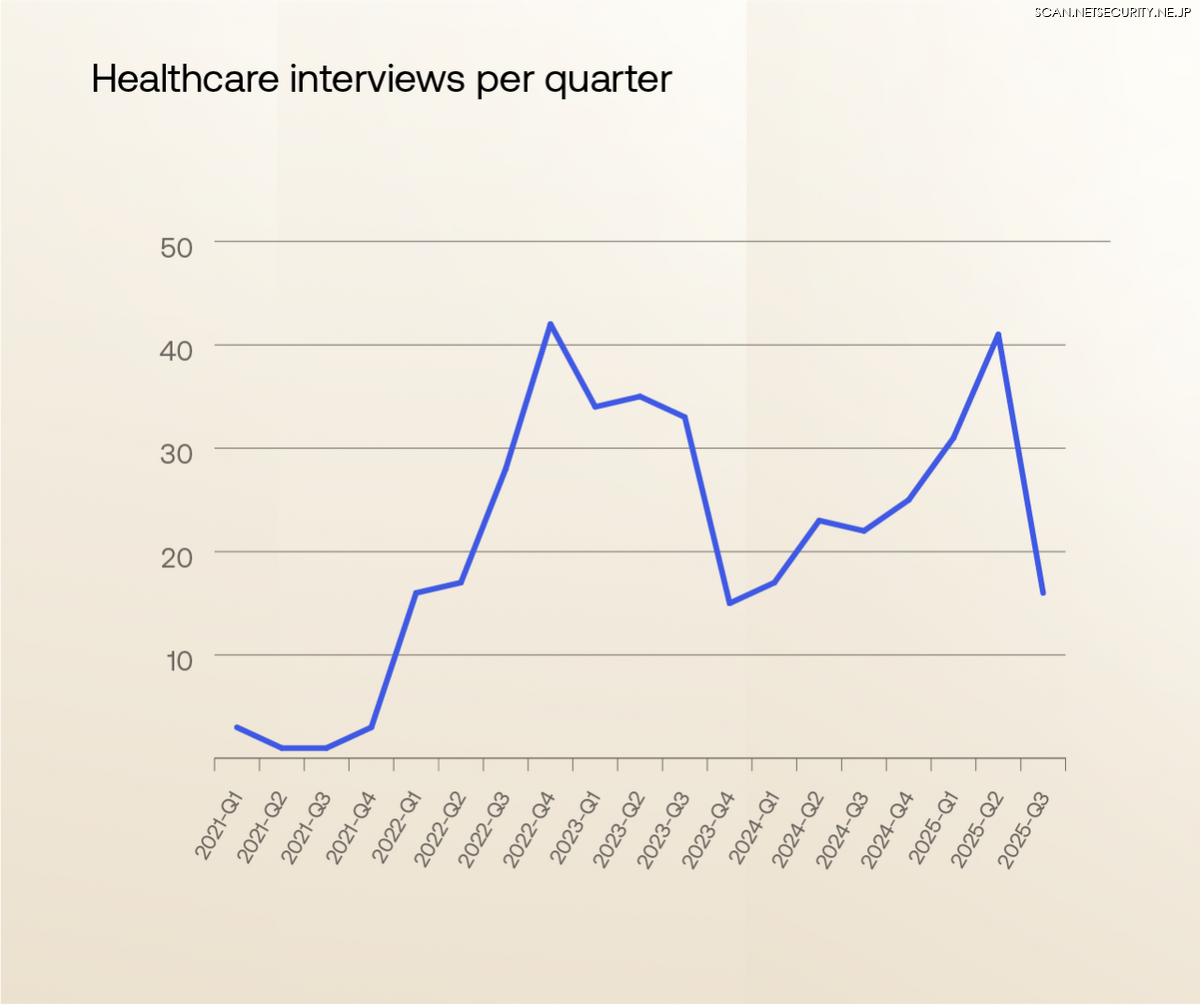

● ヘルスケアと医療技術

さらに驚くべきことに、私たちは、医療と医療技術関連の組織において、北朝鮮に関連する面接が継続的に行われていることを確認しました。標的とされた職種のほとんどは、モバイルアプリケーション開発、カスタマーサービスシステム、電子記録管理プラットフォームに集中しており、それらは一般的なサービス会社ではなく、医療関連のテクノロジープロバイダーと直接関係するものです。これらの分野は、機微な個人識別情報(PII)、臨床ワークフロー、医療データ基盤へのアクセスを得る可能性を提供するものです。

テクノロジーとヘルスケアの重なりは、この分野を高価値の標的へと変貌させました。医療に特化した組織は、いわゆる「従来型」の偽の医療資格や疑わしい職歴の検出には精通していることが多いですが、IT労働者や契約ベースのコーダーに対しては、同じレベルの初期あるいは継続的な精査が行われていない可能性があります。ヘルスケア組織は、不正雇用の試みに対抗する内部脅威の検出能力が不十分な場合があり、洗練された偽装者を見抜けない従来の採用プロセスに依存していることもあります。

米国においては、制裁対象国と関係のある人物を雇用し、保護対象の医療情報を取り扱わせた場合、重大な規制上の影響(例えば HIPAA 違反)を引き起こす可能性があります。

Okta脅威インテリジェンスチームは、北朝鮮に関連するIT労働者がヘルスケア分野を体系的に標的としているとはまだ評価していませんが、業界のデジタル化によって増加しているソフトウェア開発職を活用していると見ています。しかし、医療における個人識別情報(PII)の機密性は特に高く、データの窃取や恐喝の対象になりやすいといえます。

● 金融サービス

北朝鮮のIT労働者は、世界の金融セクターにおける職務に対して一貫して面接を受けています。標的とされている組織には、従来型の銀行機関や保険会社だけでなく、最新のフィンテック企業や暗号資産関連の組織も含まれています。

これにより北朝鮮は、決済処理システム、顧客データ、およびその他の金融データを含む、高価値な金融インフラへの直接アクセスの機会を得ることができます。

標的とされている職種は、ソフトウェア開発を超えて、給与計算や会計といった分野におけるバックオフィスおよび金融処理関連の職務にまで拡大しています。この変化は、ソフトウェアエンジニアリング以外にも同様の機会を提供する職務が存在することを、北朝鮮側が理解していることを示しています。すなわち、標的となる組織はリモートでの雇用に前向きである必要があり、北朝鮮の知識労働者はその職務を遂行するのにある程度の能力を示せる必要があるということです。

金融サービス業界が、専門人材の確保に際して外部の採用業者や契約社員に依存していることは、雇用元の組織自身が本人確認を直接行わない環境を生み出しています。この脆弱性は、分散型金融(DeFi)および暗号資産のサブセクターにおいて特に顕著であり、迅速なリモート採用が一般的となっている文化の中では、審査の大きな抜け穴が生じる可能性があり、攻撃者がデジタル資産の資金庫やコアプロトコルへの信頼されたアクセスを得ることを可能にします。

● 政府と公共行政

Oktaは、2023年から2025年にかけて、北朝鮮に関連するIT労働者と、米国の州政府および連邦政府の省庁との間で少数ながら継続的な面接の流れが存在していることを確認しました。また、中東およびオーストラリアの政府機関においても追加の事例が見られました。私たちのデータでは、これらの面接のいずれかが雇用に結びついたかどうかは確認できていませんが、こうした試みは、政府機関がこのキャンペーンの例外ではないことを示しています。

さらに重要なのは、政府請負業者、サービスプロバイダー、コンサルティング会社を介した公共部門への露出です。これらの組織は、しばしば政府のネットワークや機密性の高いプロジェクトへの広範なアクセス権を持っていますが、大量採用、迅速な処理、リモートワーカーの大規模なプールといった課題に直面しています。スクリーニングやアクセス制御に失敗した場合、北朝鮮のアクターが政府システムまたは機密データのリポジトリへの間接的な侵入を果たす可能性があります。Oktaは、政府とそのサードパーティベンダーが、初期段階および継続的な本人確認とアクセスの分離を厳格に実施することで、侵入のリスクを低減すべきであると評価しています。

● アウトソーシングとITサービスプロバイダー

大規模なアウトソーシング企業とITサービスプロバイダーは、Oktaのデータに頻繁に登場しており、それは彼らがリモートかつ契約ベースの技術職を常に採用していることを反映しています。まさに北朝鮮に関連するIT労働者が求めている職種です。これらの組織は、通常、大規模に求人を出し、大量の応募者を処理するため、攻撃者がすり抜ける可能性が高くなります。

こうした企業の多くは、通常、強固な経歴調査やセキュリティ制御を維持していますが、彼らの臨時労働力の規模と、スタッフがクライアント環境内に組み込まれて働く性質が、システミックなリスクを生み出しています。サービスプロバイダーでの侵害は、複数の顧客組織に連鎖的に影響を及ぼす可能性があり、潜在的なインパクトが拡大します。Oktaは、組織は契約社員とサービスプロバイダーのスタッフを潜在的な内部脅威として扱い、正社員と同様の本人確認、モニタリング、アクセス制御をベンダーに要求すべきであると評価しています。業務プロセスおよびベンダーによるデータやシステムへのアクセスは、必要最小限に厳しく制限され、厳密に監査され、厳格なリスク評価の対象とされるべきです。

● グローバルで拡大する脅威

Okta脅威インテリジェンスチームの分析によれば、予想されたとおり、標的となった職種の大多数(73%)は米国を拠点とする企業によって掲載されたものでした。北朝鮮IT労働者キャンペーンの事例は、最初に米国で特定されており、現在もそこで大規模に継続されています。私たちが分析したデータセットには、米国を拠点とする標的にサンプルが偏るような、何らかの内在的なバイアスが含まれている可能性もあります。

とはいえ、私たちの分析は、北朝鮮IT労働者の活動が他国にも大きく拡大していることを明らかにしています(全体のうち27%が米国外)。こうした事例の多くは、これまで米国内の職種を標的としてきた同じ北朝鮮アクターによって行われているものです。イギリス、カナダ、ドイツはそれぞれ、全体の観測事例の2%以上を占めており、それぞれ約150~250の職種に該当しています。

● 成熟した労働力による進化する脅威

Oktaは、北朝鮮のIT労働者による活動の焦点がグローバルに広がるにつれて、新たに標的となっている国々の雇用主に対する脅威が高まっていると評価しています。米国の幅広い業界に対して数年にわたり継続的に活動してきたことにより、北朝鮮と関係のある仲介者や労働者は、自らの侵入手法を洗練させることができました。その結果、彼らは、基本的なスクリーニングの制御を回避し、採用パイプラインをより効果的に悪用することができる、成熟し、よく適応した労働力とともに、新たな市場に進出しています。北朝鮮のIT労働者スキームを「米国のビッグテックの問題」と見なしている新興市場では、インサイダー脅威対策プログラムの整備に時間と労力を投資してこなかった可能性が高いです。そのようなプログラムを効果的に機能させるためには、教育面、技術面、管理面の取り組みに一定の時間と努力が必要です。

Okta脅威インテリジェンスチームの調査は、北朝鮮と関連のあるIT労働者に対して、複数の業界において大量の初回面接が許可されていたことを示しています。現時点では、どの応募が初回面接を超えて進んだかという観測については、確信度が低い状況です。私たちのサンプルからは、これらの候補者の最大でも10%が、フォローアップの面接に進んだことが示唆されています。

この成功率は、雇用主にとって安心材料となるべきではありません。Oktaが分析したのは、北朝鮮IT労働者の活動に関連する不正IDの全体数の中の、把握できているごく一部のサブセットにすぎません。この活動の規模においては、2次面接あるいは3次面接に進んだ候補者が少数であっても、それは重大な脅威を意味します。特に、リモートで特権的または高アクセス権限のある役職において1人の雇用が成功してしまえば、攻撃者がデータを窃取し、システムを破壊し、顧客との信頼や評判を損なう可能性があります。ソフトウェア開発職は、しばしば機密性の高いデータやシステムへの高いアクセス権限を必要とし、これらの権限は多くの場合、雇用開始時点から付与されます。

これらのアクターは、雇用されるためのスキルを強化する目的で、多様なオンラインの語学および技術教育サービスを使用していることが観測されています。また、彼らは雇用獲得の試みにおいてAIサービスも利用しています。

● 市場圧力への対応

北朝鮮IT労働者スキームに関与する脅威アクターは、これまで、北朝鮮によるスパイ活動やランサムウェア作戦に関与する他の部隊と比べて、技術的な洗練度が低いことを示してきました。しかし、これは彼らの成功を妨げるものではありませんでした。北朝鮮IT労働者のオペレーターは、これまでに政権に対して数千万ドル規模の収益をもたらすことに成功しており、私たちは時間の経過とともに戦術に十分な変化が見られることから、現在では彼らがかなりの自律性を持って活動していると結論づけています。

しかし、この北朝鮮IT労働者による活動は今、新たな脅威に直面しています。それは、この活動に対する認識の高まりと、組織的な妨害の取り組みです。北朝鮮IT労働者スキームが最も集中的に標的としている米国のテック業界における監視強化は、収益獲得活動に支障をもたらしている可能性があります。

スパイ活動やランサムウェア作戦を担当している北朝鮮の部隊は、今や北朝鮮IT労働者の雇用モデルを、単なる偶発的な雇用と賃金取得の手段としてではなく、標的型で持続的なデータ窃取と恐喝を行うための経路として捉えている可能性があります。北朝鮮IT労働者によるアクセスがすでにこのような目的で悪用されているという初期の兆候も見られます。

こうした人物を雇用した組織は現在、制裁違反と評判の損失に関連するリスクに直面しています。そして将来的には、まさにそのアクセスを利用した、意図的かつ標的型のデータ窃取と恐喝に直面する可能性があります。

● 標的とされた組織にとっての重要な示唆

Oktaの調査結果は、北朝鮮によるIT労働者の活動が、大手テクノロジー企業に限定されたニッチな脅威ではないことを明らかにしています。これは、ほぼあらゆる業種の組織を標的とした、広範で長期的なキャンペーンです。つまり、リモートまたはハイブリッドの職種を提供しているあらゆる組織(特にソフトウェア開発、ITサービス、その他の知識労働者の分野)が潜在的な標的となることを意味します。

この活動の規模と洗練度は、従来の採用プロセスだけでは侵入を防ぐのに不十分であることを示しています。1人の雇用でも侵害されてしまえば、北朝鮮側に以下のような利点を与えてしまう可能性があります:

・直接的な金銭的利益(給与の支払いが政権に流れる)

・機密システム、データ、ネットワークへの特権的な内部アクセス

・ランサムウェア、恐喝、その後のサイバー活動における作戦上のてこ(レバレッジ)

・商業的に機密性の高い企業秘密の喪失

・将来的な攻撃作戦を支援するための戦略的インテリジェンス収集およびアクセス

さらに、こうした人物を意図せず雇用してしまった組織は、事実上、制裁義務に違反するリスク、およびそれに伴う法的責任を負う可能性もあります。

したがって、組織は多層的な防御策を採用すべきです。これには、採用時における厳格な本人確認、リモートワーカーのアクセスと行動パターンの継続的な監視、内部脅威やサプライチェーンリスクに対処するための明確なインシデント対応計画を含む必要があります。

・この脅威に対抗するために取るべきステップ

Okta脅威インテリジェンスチームは、あらゆる業種の組織(特にリモート職や契約職を募集している組織)が、採用、オンボーディング、インサイダー脅威のモニタリングに対して、多層的かつ積極的なアプローチを取るべきであると評価しています。Oktaの推奨は以下の通りです:

1. 応募者の本人確認を強化する

・採用と雇用の複数の段階において、検証可能な政府発行の身分証明書による確認を求めてください。

・申告された所在地とIPアドレス(VPNの使用検出を含む)、タイムゾーンでの行動、給与支払い口座情報を照合してください。

・認定された第三者サービスを利用して、本人確認書類、過去の職歴、学歴資格を認証してください。

2. 採用とスクリーニングプロセスを厳格化する

・人事部門や採用担当者に警戒すべき兆候(レッドフラッグ)を特定するトレーニングを実施してください。

・面接の各ラウンドで候補者がすり替わっていないかを確認できるプロセスを推奨してください。

・以下のような行動の兆候を見極められるようにしてください:

- 自称する居住地に関する知識が乏しい

- 対面での面接を拒否する

- 面接中にカメラをオンにすること、背景フィルターを外すことを拒否する

- 著しく通信環境の悪い状態で面接を受ける

・レジュメの重複、経歴の整合性の欠如、タイムゾーンの不一致、検証不可能な推薦者などを確認してください。

・候補者のオンラインでの活動履歴やSNS上の情報が提出された情報と一致しているかを評価してください。

・過去の業務実績が提示された場合、それが正当なユーザープロファイルのリポジトリから単にコピーされたものでないかを調査してください。

・履歴書やPDFの文書メタデータに含まれる編集履歴や、重複や再利用に関連するその他の技術的な兆候を検証してください。

・構造化された技術/行動スクリーニング(採用担当者の監視下で行うライブコーディングやライティング)を追加してください。

・フリーメールではない、企業ドメインのメールアドレスによる推薦状を求め、その推薦元の代表電話番号へのアウトバウンドコールで確認を行ってください。

3. 役割に基づくアクセス制御と分離の徹底

・新規採用者または臨時労働者には、最小権限プロファイル(least-privilege)をデフォルトで割り当て、試用期間後に追加アクセスを解放してください。

・開発、テスト、本番環境を分離し、コード統合やデプロイにはピアレビューと承認ワークフローを必須としてください。

・以下のような異常なアクセスパターンを監視してください:

- 大量のデータ取得

- 想定外の地理/VPN経由での深夜ログイン

- 認証情報の共有など

4. 契約社員および外部サービスプロバイダーの監視

・可能であれば、以下を契約上の義務として明示してください:

- 継続的な本人確認基準

- 背景調査

- 強力な認証ポリシー

- デバイスセキュリティのベースライン

- 監査権限

・氏名付きユーザーアカウント(可能な限り、共有ログインや内部サービスアカウントを使用しない)を求めてください。

・各クライアント環境ごとに分離されたテナント/プロジェクトアクセスを設定してください。

5. 内部脅威対策とセキュリティ意識向上プログラムの実施

・人事、法務、セキュリティ、ITを横断する、専任の内部リスク対策機能、または最低限のワーキンググループを設置してください。

・採用担当者、マネージャー、技術責任者に対し、北朝鮮IT労働者の手口とスクリーニング手法に関するターゲットを絞ったトレーニングを提供してください。

・採用責任者と従業員に、同僚の行動の中で身元、目的、所在地に疑問が生じるような不審な行動を観察し、報告するよう教育と権限付与を行ってください。

・不審な行動や候補者に関する懸念を報告するための安全なチャネルを整備してください。

6. 法執行機関と業界関係者との連携

・侵害のインジケーターや不審な候補者パターンを、国家サイバー犯罪ユニットおよびISAC/ISAOグループと共有してください。

・インサイダーリスクグループがインジケーター(メールアドレス、IPアドレス、VPNプロバイダー、文書作成パターン、行動インジケーターなど)を受け取り、対応可能とする体制を整備し、関連する知見をフィードバックできる準備をしておいてください。

・情報共有フォーラムに積極的に参加し、進化する北朝鮮IT労働者の戦術およびツールを追跡してください。

7. 定期的なリスク評価とレッドチーム演習の実施

・インサイダーおよび悪意ある契約者による攻撃経路をモデル化し、潜在的な業務インパクトを定量化してください。

・採用プロセスを対象としたレッドチーム演習(北朝鮮からの応募や模擬面接を含む)を実施し、本人確認プロセスの有効性を検証してください。

・インシデント対応計画を更新し、悪意ある内部者、侵害された契約者、迅速なアクセス権剥奪が必要なシナリオを含めてください。

● 結論

Okta の分析は、北朝鮮のIT労働者キャンペーンが大規模かつ継続的な作戦であることを示しています。このキャンペーンはもともと米国のテクノロジー企業を標的としていましたが、現在ではほぼすべての業種と複数の地域にまたがって展開されています。

この活動の規模と継続期間は、標的組織の内部で金銭的資源、技術的アクセス、そして戦略的インテリジェンスを獲得することを目的とした体系的な取り組みを示しています。比較的少数の北朝鮮と関係する身元情報が、数千件におよぶ面接の獲得につながっており、これは粘り強さとプロセスの成熟を裏付けるものです。この脅威に対する認識が広がっているにもかかわらず、面接の試み、ターゲティング、手法は今も拡大・進化を続けています。

給与の流用は最も顕在化した動機であり続けていますが、戦略的リスクは賃金の問題をはるかに超えています。北朝鮮IT労働者が雇用に成功すると、データの持ち出し、業務の妨害、さらにはスパイ活動・脅迫・将来的なサイバー作戦に利用される可能性のある内部アクセス基盤の静かな構築を許してしまうおそれがあります。

この問題をビッグテックだけの問題と見なしている組織は、自らのリスクを過小評価する危険があります。本レポートで示された証拠は、採用と本人確認の制御を強化し、契約業者とサードパーティプロバイダーの監視を強化し、インサイダーやサプライチェーンを通じた侵入経路に明示的に対応したインシデント対応計画を策定するための行動喚起となるべきです。

早期の認識、厳格な検証、そして協調的な防御体制を整えることで、組織は不正な候補者を雇用してしまう可能性を大幅に低減し、侵入から生じる影響を最小限に抑えることができます。