福島第一原発の事故対応はセキュリティ対策に活かせるか--ラックがレポート(ラック)

ラックは、「統合リスク管理レポート vol.10『突如発生するセキュリティインシデントへの備え方~原発事故対応の報告書から考える教訓~』」を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

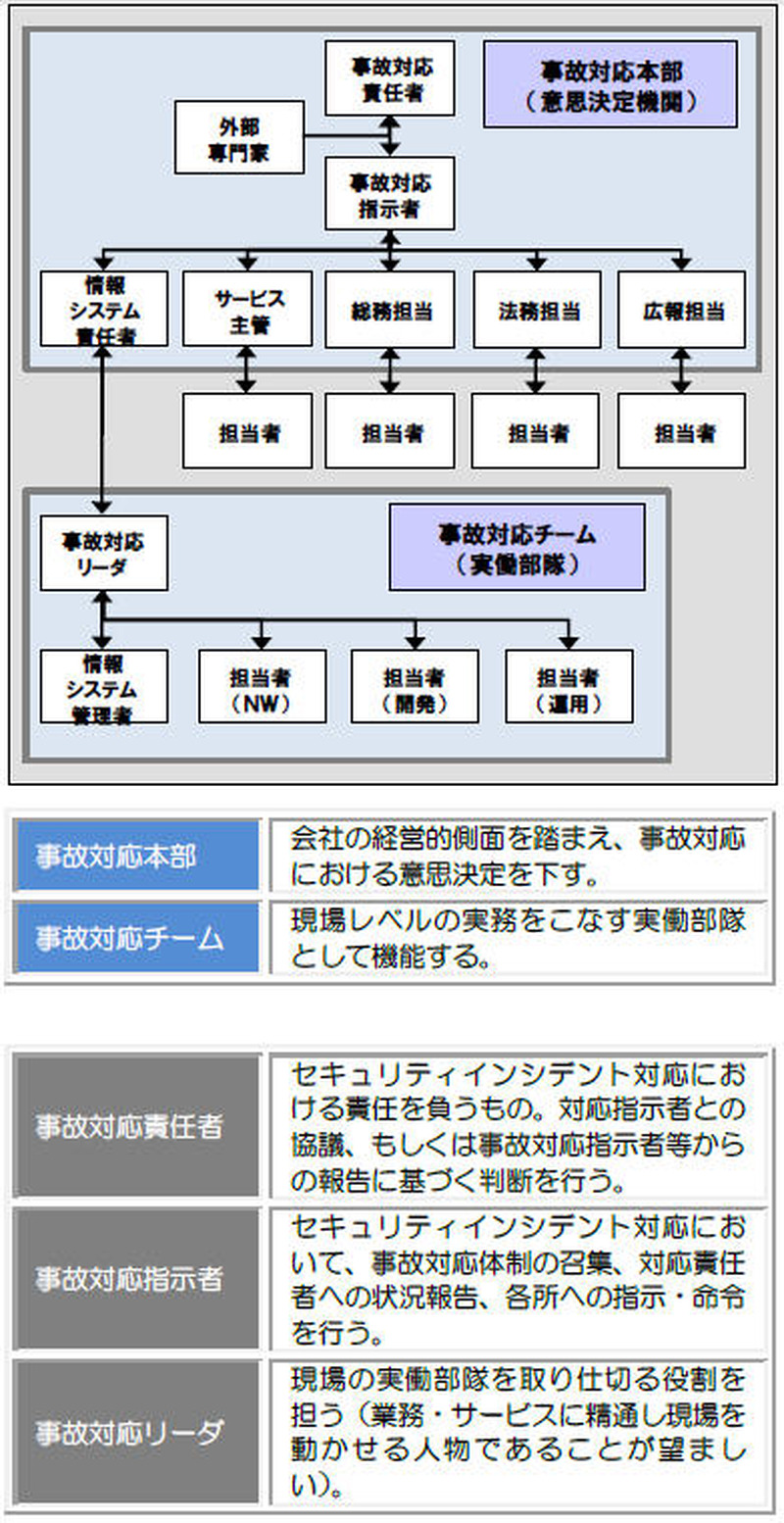

この事故においては、「原子力災害対策本部」「原子力災害現地対策本部」「非常災害対策本部」など、政府や関係省庁、東京電力株式会社(東電)などに設置された多くの組織が対応にあたることとなった。しかし、事故発生時の緊急対応において「危機管理体制の機能不全」「政府 - 東電間の責任境界のあいまいさ」の2点の問題があったと報告書は結論づけている。レポートではこれらの事実から、「権限分掌」「指示命令系統」「意思疎通」「対応経過」の4点から、セキュリティインシデント対応に生かせることはないかをまとめている。

関連記事

この記事の写真

/