ロジック解析エンジン型とシグネチャ型WAFの比較 前編(ペンタセキュリティシステムズ)

2013年は多くのWebサーバが改ざんされました。当社が確認できただけで、2013年5月~6月の2か月間で、194件のサイトが改ざんされています。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

もちろん、当社で確認できたのは氷山の一角であり、さらに多くのサイトが改ざんされているのは間違いありません。 攻撃が急激に増えている理由の一つに、攻撃目的の変化があります。従来のWebサーバへの攻撃は、直接情報を盗み取ることや、オンラインショッピングサイトの不正利用が目的でしたが、今回確認された改ざんは194件中のうち87%がウイルスに感染させる目的でした。このような目的で攻撃されるサーバは、以下の2種類があるように見えます。もちろん、この範囲に入らないサーバもあります。

・特定の業種や学会のサイトであり、専門的なデータを盗むため関係者の端末を感染させる

・子どもや高齢者などITリテラシの低い方を感染させ、次の攻撃の踏み台にする

IPA(独立行政法人情報処理推進機構)が、毎年警鐘を鳴らしている10大脅威も2011年の「進化する脅威」から2012年の「変化・拡大する脅威」、そして2013年には「身近に忍び寄る脅威」へと変わり、ネットワークに接続されている装置は常に脅威に取り巻かれていることが示唆されています。

●WAF( Web Application Firewall)の必要性

WAFと呼ばれるWebサーバやWebアプリケーションを攻撃から守るための装置は、従来値段が高いことや、運用の負担から金融機関やショッピングサイト等での導入が主に進められてきました。2011年に行われたIPAの調査では企業組織のWAF導入率は約21.3%と、2009年25.8%と比較して低下しています。Webサーバの数が減少しているとは考えにくいので、WAFのようなセキュリティ対策をおこなっていないサーバが増加していることが読み取れます。これらのサーバがサイバー犯罪者の格好の標的となっているのです。IPAの調査に答えた方は一般的なユーザや管理者より意識が高い可能性がり、実際の数導入率は更に低いのでは無いかと危惧しています。

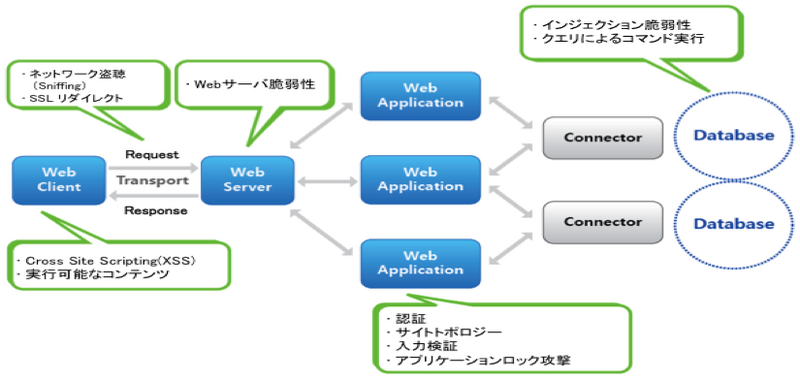

Webサーバの多くは外部からのアクセスを目的に作られており、常に世界中からアクセスできる環境に設置されています。当然世界のどこからでも様々な方法で攻撃が可能なのです。図-1に示しように、多くの攻撃される箇所を潜在的に持っているのがWebサーバです。セキュリティ対策の無いWebサーバは、犯罪多発地帯に住んでいる方が鍵をかけずに外出するのと同じ状態であると言えます。取られる物が無い(個人情報は無い)という理由で、鍵をかけずに外出から戻ると、犯罪者たちが住みついているかもしれません。

図-1はシンプルですが、実はWebサーバを守ことのの難しさと重要性を十分に説明していると思います。それは攻撃の多様性を説明できているからです。犯罪者はネットワーク、サーバのOSやApache等の脆弱性、そしてデータベース等の広い範囲を攻撃してきます。一方で、守る側は一般的にネットワークの技術者、サーバやOSの技術者、アプリケーションの技術者そしてデータベース技術者等に分かれており、これらの技術を結集して攻撃から守らねばなりません。

大きな組織では全ての技術者が在籍しているかもしれませんが、往々にして役割が分かれていて技術力を結集することは困難です。比較的小さな組織では一人が全ての役割を兼務しており、日々の運用に加え、常に変化し進化する攻撃に対応し、組織を守る役割を負うことは大きな負担であり、困難な任務でもあります。

この環境がWAFの必要性一つなのです。ネットワークやアプリケーションそしてデータベース等全ての知識を一つに結集し、装置を作ることで、管理者が負っている困難な任務を補助することが可能になります。一般的なセキュリティ製品はそれぞれ、アプリケーションへの対策、ネットワーク上の対策と分かれていますが、WAFは従来別々に存在していた技術をWEBサーバそしてアプリケーション保護のために集結させた、サイバー犯罪に対応するためのツールでもあるのです。

こうして見るとWAFは素晴らしいツールに見えますが、いくつかの潜在的な問題を抱えています。管理者が必要な知識を全て有しており、効果的に運用しなければならないことや、WAFが行わなければならない処理の複雑さによるハードウェア要件等が相まって、高価な装置になってしまうことです。高価な装置を導入しても使いこなせなければ意味が無く、管理者の負担等も考えると、その重要性にも関わらず導入が困難であったと言えます。

しかしWAFは今大きな転換点を迎えており、シグネチャ型のWAFからロジック解析エンジン型WAFへの以降が前述の問題に対する一つの答えを提示しています。それではロジック解析エンジン型と従来型のシグネチャに依存するWAFを比較してみましょう。

●従来型WAFの動作

WAFは従来2つの方法で外部からの攻撃を検出し、Webサーバやアプリケーションを保護してきました。共通しているのは「シグネチャ」と呼ばれる、予め登録しておいた内容とWAFを通過する通信の内容を比較し、監視、通過、停止そして報告等の処理を行います。この「シグネチャ」をそれぞれ、「ホワイトリスト」や「ブラックリスト」として取り扱います。ホワイトリスト型は性悪説的な考え方で、記述されている内容以外は悪であるとの定義のもと、許可した内容だけを通すことになります。一方でブラックリスト型は性善説的な考え方で、シグネチャに存在する内容だけを取り締まる方式です。

●ホワイトリスト型

ホワイトリスト型は、セキュリティとしては非常に高いレベルを実現できます。一方で、設定管理のためには高度な知識が必要であり、誤検知の可能性が高くなる傾向にあります。許可していない内容は全て捕まえてしますので、検挙率は上がりますが当然誤認逮捕的な誤検知が発生しやすくなるのです。誤検知を減らすためには除外設定項目を増やすことになり、セキュリティレベルを高める目的とは矛盾してしまいます。結果、ホワイトリスト型が持っている本来の能力を必ずしも発揮出来ない可能性があります。ユーザの利便性を確保することは非常に重要な要素ですので、適切な落とし所を作る行為と、高いセキュリティレベルを実現させるバランスの困難さ如実に現れる課題があると言えます。

●ブラックリスト型

市場では運用のシンプルさと相まって、ブラックリスト型のWAFが増えています。文字通り、事前に攻撃を定めて特定の内容だけを検出することで運用性を改善する方法です。この方法は誤検知を抑制する効果があり、ホワイトリスト型よりも運用が簡単になります。ウイルス対策製品と似通った考え方です。同時にウイルス対策製品が従来持っていた弱点である、シグネチャに登録されていない脅威は検出できないため、想定していない新たな攻撃に対応するためにはどうしても時間を要します。

攻撃の検出に4~5日要し、シグネチャの更新に2日かかったと想定すると、最大7日間にわたって攻撃が有効になってします(一般的には攻撃検出時には該当サーバの隔離等が行われると思いますが)。

●ホワイトリスト・ブラックリスト併用型

それぞれの持っている長所や短所を踏まえ、両方のリストに対応するWAFも出てきています。しかし、シグネチャに依存するという根本的な問題は棚上げされてしまいました。そもそもシグネチャ型であることにより、以下のような潜在的な問題を有しています。

・シグネチャの管理を常に行う必要がある。

・シグネチャは増えて行くため、装置としてパフォーマンスの経年劣化が発生する。

・誤検知が発生する可能性が高い 。

・シグネチャに無い攻撃は検知出来ない(ブラックリスト型)。

・パケット毎にシグネチャとの比較検索を行うための高い処理能力が必要。

《ペンタセキュリティシステムズ株式会社 代表取締役社長 桜田仁隆》

関連記事

この記事の写真

/

![[インタビュー]日本でビジネスを展開することの意味 (ペンタセキュリティシステムズ) 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/9004.jpg)