CERT Cコーディングルールを調査、脆弱性の低減に有効な22個を抽出(JPCERT/CC)

JPCERT/CCは、レポート「制御システム用ソフトウエアの脆弱性対策に有効な CERT C コーディングルールの調査」を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

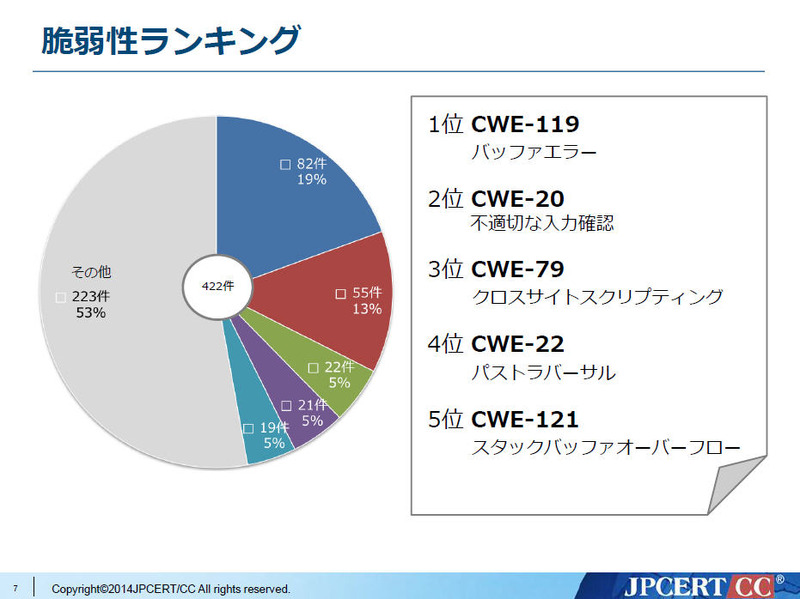

米国ICS-CERTが2010年から2013年末までの間に公開した242件のアドバイザリには、445件の脆弱性が含まれていた。最も多い脆弱性はバッファエラー(CWE-119)であり、全体の19%を占めた。また、全体の36%には攻撃・PoCコードが公開されていた。脆弱性の大半は、プログラマがセキュアなコードを書く方法を知っていれば作り込まずに済んだ、実装上の問題であるとしている。さらに、調査した445件の制御システム用ソフトウェアの脆弱性に関連するルールは全部で44個存在し、このうち22個のルールが脆弱性の低減において特に重要であることがわかった。脆弱性の多くは実装段階にコーディングエラーが原因で作りこまれる問題であることから、コーディング規約や静的解析ツールを活用したセキュアコーディングが、脆弱性対策に有効であると考えられるとしている。

関連記事

この記事の写真

/