スペシャリストにセキュリティ運用のアウトソースを(シマンテック・ウェブサイトセキュリティ)

ネットワークを介したサイバー攻撃の8割以上がWebアプリケーションを狙っているという現状を受けて、Webアプリケーションレイヤの保護が急務となっている。

特集

特集

このレイヤを保護するのがWAF(Web Application Firewall)であるが、従来のオンプレミス型は高価であり、運用のハードルも高かった。それがクラウド型WAFの登場により、検討・導入される機会が増えている。今回は、合同会社シマンテック・ウェブサイトセキュリティのTrust Services プロダクトマーケティング部 上席部長の安達徹也氏に、クラウド型WAFの実際の導入事例について話を聞いた。

――今回の事例において、「シマンテック クラウド型 WAF」を導入したきっかけは

今回の導入事例は、モバイル端末向けを中心に、音楽や健康管理、電子書籍などのさまざまなコンシューマ向けWebコンテンツを提供している上場企業のケースです。ユーザの総数は数百万人規模で、かなり大きな規模の企業です。「シマンテック クラウド型 WAF」を導入したきっかけは、スマートデバイスの急激な普及でした。

いわゆるフィーチャーフォンは携帯電話メーカーが独自に開発したOSを搭載しており、その仕様などは公開されていませんし、OSは機種や世代ごとに開発されるのでその利用数が非常に少ないという特徴がありました。このため、サイバー攻撃者が脆弱性を見つけるためにOSを研究するといったことが難しく、攻撃対象として効率が悪いと言えます。またインターネット接続においても必ず通信キャリアの回線網を中継するため、高いセキュリティを保つことができていました。

それがスマートフォン、特にAndroid OSを搭載する機種が急激に増加したことで、セキュリティの確保が難しくなったといいます。Android OSは誰でも対応アプリを開発して公開できるように、オープンソースになっています。そのためOSを研究して脆弱性を探したり、マルウェアを作成したりできるようになりました。また、無線LAN(Wi-Fi)を使えばキャリアの回線網を中継せず、直接インターネットに接続できるようになっており、高度な攻撃を仕掛けるパソコンも接続できます。この点もフィーチャーフォンとは異なります。

また、Webサービスを提供するためのソフトウェアなどにもしばしば脆弱性が発見されており、その脆弱性を悪用しようとする攻撃も数多く発生しています。その多くがSQLインジェクションといった危険度の高い攻撃です。Webサービスの脆弱性に関しては、ソフトウェアベンダからは脆弱性を解消するパッチが提供されることもありますが、Webサーバは複数のソフトウェアが複雑に影響し合うので、パッチの適用には検証が必要です。

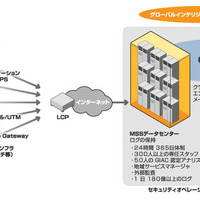

事例企業では、セキュリティ対策のためにIPSを導入していました。しかし、IPSではWebアプリケーションレイヤまでは保護できません。しかも、人的なリソース不足が原因で、IPSのシグネチャのリアルタイム更新も難しい状況でした。

――「シマンテック クラウド型 WAF」が選ばれた理由は

まずはWebアプリケーションレイヤを保護できること、そして運用管理の負担をできる限り軽減することが重要な課題でした。そこで候補に挙がったのがクラウド型WAFでした。WAFであればWebアプリケーションレイヤまで保護できますし、クラウド型なのでシグネチャの最適化やチューニングといった運用部分をサービス事業者に任せることができます。

最終的に「シマンテック クラウド型 WAF」を選ぶ決め手になったのは、シマンテック・ウェブサイトセキュリティという、セキュリティのスペシャリストにまかせる事ができる点に大きな安心感があったこと、また、企画・コンサルティング力や、新たな脆弱性が発見された際の対応力も評価していただいたようです。

加えて、Microsoft Azureとの親和性も大きな要素だったといいます。同社ではインフラの管理負担の軽減や、サービスのグローバル化を視野に入れ、Microsoft Azureを活用したクラウドへの移行を推進しています。「シマンテック クラウド型 WAF」はMicrosoft Azure上に展開したサービスも防御できますので、その点も選定の際に評価されたようです。

――導入に要した期間は

今回の導入プロジェクトは、1カ月未満で約50サイトの対策を行うという厳しいものでした。しかし、パイロット環境の提供からペネトレーションテストの実施まで、短期間で柔軟に対応することができました。SQLインジェクションも確実に防御できることを検証した後、本番環境へ移行して頂いています。ちなみに、他企業の導入においては、最短で1週間で完了したケースもあります。

――導入後の状況は

この企業が「シマンテック クラウド型 WAF」を導入して、約1年になります。Webアプリケーション全般に関しては、これまでに「Apache Struts」の脆弱性が3回にわたって発見されたり、「OpenSSL」にも大きな脆弱性が発見されたりしています。他にもいくつかの危険性の高い脆弱性が見つかっていますが、クラウド型WAFでサービスの安全性は担保されているといいます。特に、社内で脆弱性対策に割く時間が大幅に軽減したことは大きな導入効果であるようです。

また、脆弱性対策を進めていく中で、サポート体制に対する評価も高まっているそうです。たとえばこの会社では、社内に「セキュリティ分科会」を設置し、新たな脆弱性情報を共有しているのですが、そこで各Webサービスにどのような影響が出るのかなどを判断するのは、決して容易ではありません。しかし、当社では、WAF側での対応状況への回答を迅速に行っていますので、必要な対策を最小限の労力で行うことが可能であることも評価を得ています。

――ありがとうございました

《吉澤 亨史》

関連記事

この記事の写真

/