勝手にGoogle Playアプリを購入し、インストールするトロイの木馬を確認(Dr.WEB)

Dr.WEBは、特定の状況下でGoogle Playアプリを購入し、インストールする機能を備えたトロイの木馬型Androidアプリを確認したと発表した。

脆弱性と脅威

脅威動向

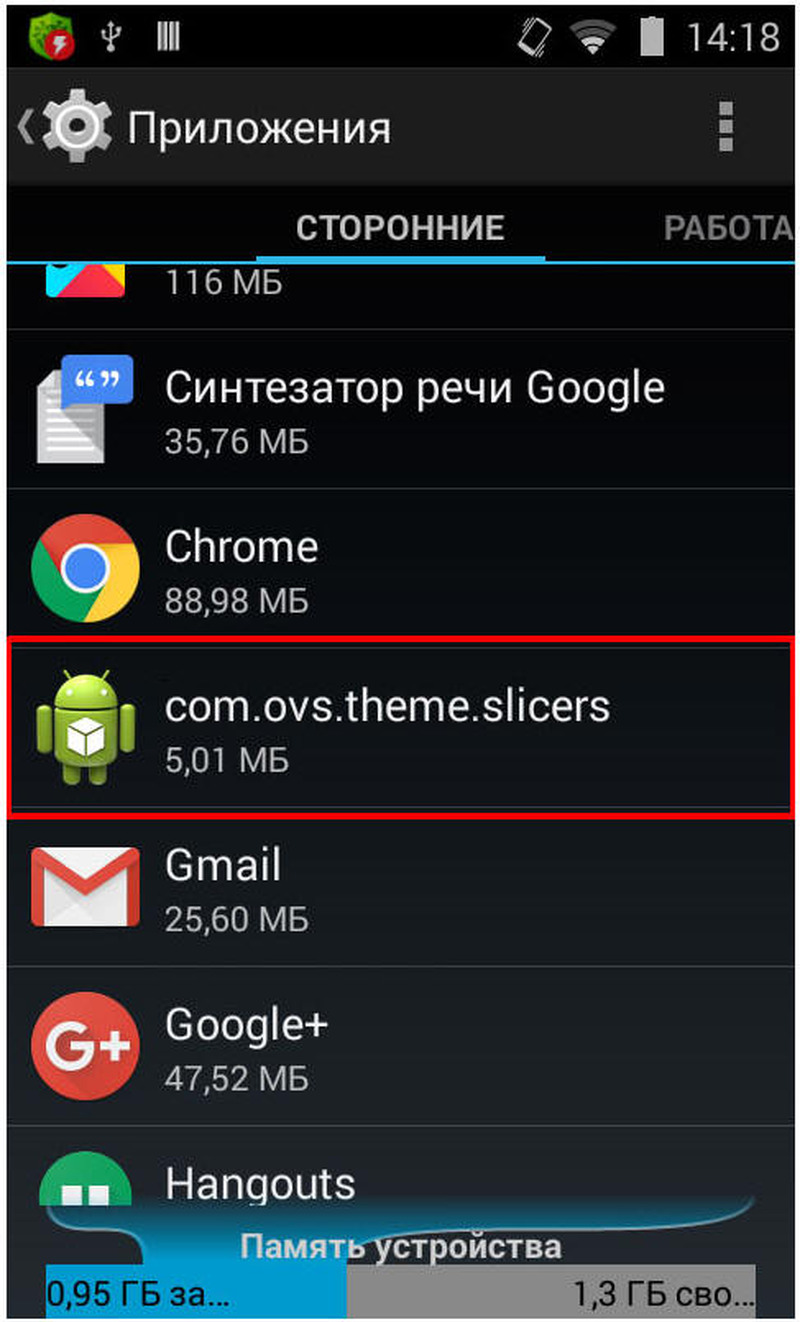

Android.Slicer.1.originが起動される、あるいはホーム画面がオン・オフされるかWi-Fiモジュールが無効化されると、トロイの木馬によって感染したデバイスのIMEI番号、Wi-FiアダプタのMACアドレス、デバイスメーカー名、OSバージョンに関する情報がC&Cサーバへ送信される。そしてC&Cサーバからは、「ショートカットをホーム画面に作成する」「広告を表示させる」「ブラウザまたはGoogle Playアプリケーション内で広告Webページを開く」といった指示が返される。

また、「Android.Rootkit.40」が/system/bin内に存在する場合、Android.Slicer.1.originは自動的にGoogle Playアプリを購入し、インストールすることができる。これは、Android.Rootkit.40の管理者権限を利用して、画面上に表示されたウインドウとインタフェースの項目に関する情報を取得し、「購入」や「インストール」「次へ」といった識別子を持つボタンを検出、自動的にタップをくり返すことで、ユーザに気づかれずにアプリを購入する。

関連記事

この記事の写真

/