「Mirai」によりボット化されたIoT機器からのアクセス増加を確認(警察庁)

警察庁は、@policeにおいて2016年9月期の「インターネット観測結果等」を発表した。

脆弱性と脅威

脅威動向

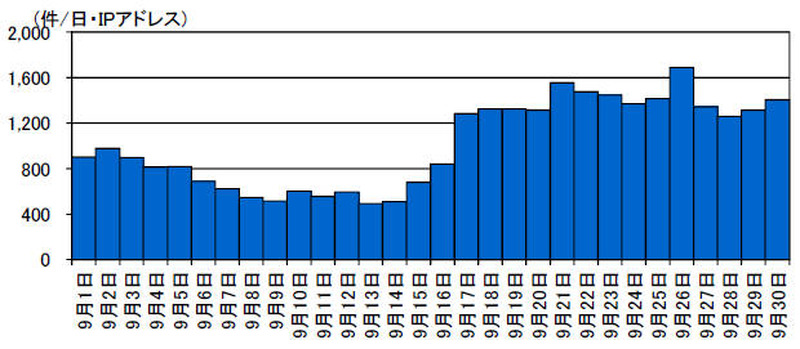

「Mirai」とは、IoT機器に感染するボットの呼称であり、10月1日に海外のWebサイトにソースコードが投稿され、複数のサイトに転載された。このソースコードでは、「23/TCP」および「2323/TCP」をスキャンするよう設定されていた。同庁では、これらのポートに対するアクセス数が9月中旬以降、増加していることを確認しており、10対1の割合で23/TCPへのアクセスが多かった。これは、Miraiボットに感染したIoT機器によるスキャン行為に起因する可能性が高いとしている。

また、FTPで使用される「21/TCP」へのアクセス発信元IPアドレス数が、9月中旬から増加した。このアクセスはポートスキャンに留まるものもあるが、実際にコマンドを送信し実行を試みるアクセスも確認したという。もっとも多かったのは「USER」コマンドによりログインを試みるアクセスで、ユーザ名「Administrator」および「anonymous」のログイン試行が多かった。

特にanonymousは、パスワード不要で誰もが匿名でログイン可能なFTPサーバ(anonymousFTPサーバ)に接続する際に指定されるユーザ名。同庁では対策方法として、接続を許可するIPアドレスを限定できる場合は、発信元IPアドレスによるアクセス制限を実施することなどを挙げている。

関連記事

この記事の写真

/