横浜国立大学大学院 吉岡 克成 准教授が2年半にわたって観測したIoT機器へのサイバー攻撃の実態についての講演をレポートする。本発表は3月に開催された Security Days Tokyo Spring 2017 初日の基調講演で行われた。

吉岡准教授は、情報通信研究機構(NICT)でインターネットモニタリングのプロジェクトにもかかわっていた研究者。その吉岡氏は、横浜国大でも独自のインターネット観測システムを構築し、とくにIoT機器に対する攻撃トラフィックの解析を行っている。基調講演では、その観測結果から得られた興味深い知見が披露された。

●観測手法はダークネット、ハニーポット、アクティブスキャン

昨年、Webカメラがボットネット化され大量のDDoSトラフィックを発生させる攻撃が明るみにでた。IoT機器に対するサイバー攻撃と、そのIoT機器によるサイバー攻撃の実態が現実のものと改めて認識されたわけだが、実際、どの程度危険な状態なのか。攻撃はどこまで広がっているのか。

その実態を定量的にとらえるため、吉岡准教授らはIoT機器に特化したインターネット観測システムを構築したという。

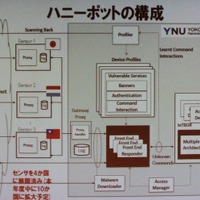

同大学が構築した観測システムは、ダークネット観測とハニーポットを使った受動的なものと、オープンプロトコル(Telnet、FTP、Web他)、バックドアポートへのスキャンやアクセスによる能動的なものの2つの方式で構成される。

組織にまとめて割り当てられたIPアドレスのうち未使用部分であるダークネットに対する観測では、攻撃スキャンまでは検知できるが、その後の活動まではわからない。脆弱性のあるホストを演じるサーバーをおとりとして立てるハニーポットを利用して、送り込まれたマルウェアを捕捉して解析した。

能動的な観測では、ハニーポットで観測された攻撃元(ボット化されたIoT機器など)、Censysというミシガン大学が公開しているサイトの情報から、マルウェアの感染状況や攻撃可能なIoT機器の状況を調べた。

吉岡准教授は、情報通信研究機構(NICT)でインターネットモニタリングのプロジェクトにもかかわっていた研究者。その吉岡氏は、横浜国大でも独自のインターネット観測システムを構築し、とくにIoT機器に対する攻撃トラフィックの解析を行っている。基調講演では、その観測結果から得られた興味深い知見が披露された。

●観測手法はダークネット、ハニーポット、アクティブスキャン

昨年、Webカメラがボットネット化され大量のDDoSトラフィックを発生させる攻撃が明るみにでた。IoT機器に対するサイバー攻撃と、そのIoT機器によるサイバー攻撃の実態が現実のものと改めて認識されたわけだが、実際、どの程度危険な状態なのか。攻撃はどこまで広がっているのか。

その実態を定量的にとらえるため、吉岡准教授らはIoT機器に特化したインターネット観測システムを構築したという。

同大学が構築した観測システムは、ダークネット観測とハニーポットを使った受動的なものと、オープンプロトコル(Telnet、FTP、Web他)、バックドアポートへのスキャンやアクセスによる能動的なものの2つの方式で構成される。

組織にまとめて割り当てられたIPアドレスのうち未使用部分であるダークネットに対する観測では、攻撃スキャンまでは検知できるが、その後の活動まではわからない。脆弱性のあるホストを演じるサーバーをおとりとして立てるハニーポットを利用して、送り込まれたマルウェアを捕捉して解析した。

能動的な観測では、ハニーポットで観測された攻撃元(ボット化されたIoT機器など)、Censysというミシガン大学が公開しているサイトの情報から、マルウェアの感染状況や攻撃可能なIoT機器の状況を調べた。