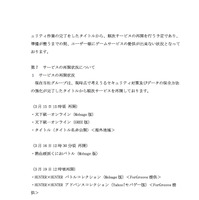

株式会社マイネットは3月26日、同社グループが運営するゲームサービスへの不正アクセスにより13タイトルに長時間メンテナンス等の影響が及び、一部タイトルは未だにサービスが再開していない状況について、現時点で判明している事実をもとに中間報告書として公開した。

調査の結果、3月1日11時頃から3日にかけてVPN経由で同社グループの株式会社マイティゲームスのネットワークにサーバーの一部に対して2回にわたる攻撃を受けていたことが判明。

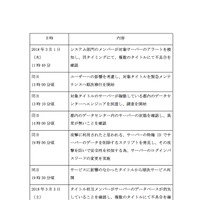

3月1日11時頃にあった1回目の攻撃では、犯人が何らかの方法で入手したID及びパスワードを利用して同社グループのネットワーク環境内に不正侵入の上、事前に入手したサーバーの特権IDを用いてサーバーにログインしデータを削除するプログラムを実行したことが判明。その結果、複数タイトルで不具合が発生し、同日12時の時点で13タイトルのサービスが停止したとのこと。

3月3日17時30分頃にあった2回目の攻撃では、VPN経由で不正アクセスされサーバーにログイン、サーバーデータを削除するコマンドを打鍵されたことにより発生したとのこと。これにより同日19時頃より複数タイトルがダウンしたため19時30分頃に13タイトル全てのサービスの停止を決定し、順次作業を実施。その後、12日後に最初のタイトルを再開したが23日経過しても6タイトルが停止したままとなっている。

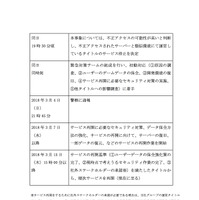

サーバーのID及びパスワードは不正にアクセスしたビジネスチャットツール上で窃取した可能性が高いと推測されるが、ビジネスチャットツールとVPNのID及びパスワードの入手方法については現時点では不明とのこと。また調査の結果、不正アクセスがVPN以外にも同社グループ内の5アカウントのビジネスチャットツール、グループウェアアカウントへ行われていたことが判明していることから、そこから攻撃に必要な情報を入手した可能性が高いものと推測されるとのこと。

なお、同社グループでは外部事業者に各種決済システムを委託しており、カード情報を所有していないためクレジットカード情報の流出は無いとのこと。また、同社グループのブラウザタイトル版はユーザーのメールアドレス情報は所有しておらず、また他タイトルについても、ユーザーのメールアドレス情報の流出は現時点では確認されていないとのこと。

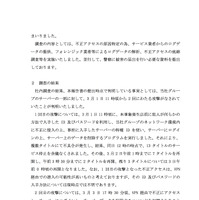

調査の結果、3月1日11時頃から3日にかけてVPN経由で同社グループの株式会社マイティゲームスのネットワークにサーバーの一部に対して2回にわたる攻撃を受けていたことが判明。

3月1日11時頃にあった1回目の攻撃では、犯人が何らかの方法で入手したID及びパスワードを利用して同社グループのネットワーク環境内に不正侵入の上、事前に入手したサーバーの特権IDを用いてサーバーにログインしデータを削除するプログラムを実行したことが判明。その結果、複数タイトルで不具合が発生し、同日12時の時点で13タイトルのサービスが停止したとのこと。

3月3日17時30分頃にあった2回目の攻撃では、VPN経由で不正アクセスされサーバーにログイン、サーバーデータを削除するコマンドを打鍵されたことにより発生したとのこと。これにより同日19時頃より複数タイトルがダウンしたため19時30分頃に13タイトル全てのサービスの停止を決定し、順次作業を実施。その後、12日後に最初のタイトルを再開したが23日経過しても6タイトルが停止したままとなっている。

サーバーのID及びパスワードは不正にアクセスしたビジネスチャットツール上で窃取した可能性が高いと推測されるが、ビジネスチャットツールとVPNのID及びパスワードの入手方法については現時点では不明とのこと。また調査の結果、不正アクセスがVPN以外にも同社グループ内の5アカウントのビジネスチャットツール、グループウェアアカウントへ行われていたことが判明していることから、そこから攻撃に必要な情報を入手した可能性が高いものと推測されるとのこと。

なお、同社グループでは外部事業者に各種決済システムを委託しており、カード情報を所有していないためクレジットカード情報の流出は無いとのこと。また、同社グループのブラウザタイトル版はユーザーのメールアドレス情報は所有しておらず、また他タイトルについても、ユーザーのメールアドレス情報の流出は現時点では確認されていないとのこと。