「3ウェイ・ハンドシェイク」を悪用したSYN/ACKリフレクター攻撃を確認(警察庁)

警察庁は、レポート「宛先ポート80/TCP を利用したSYN/ACK リフレクター攻撃とみられる観測等について」を「@police」において公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

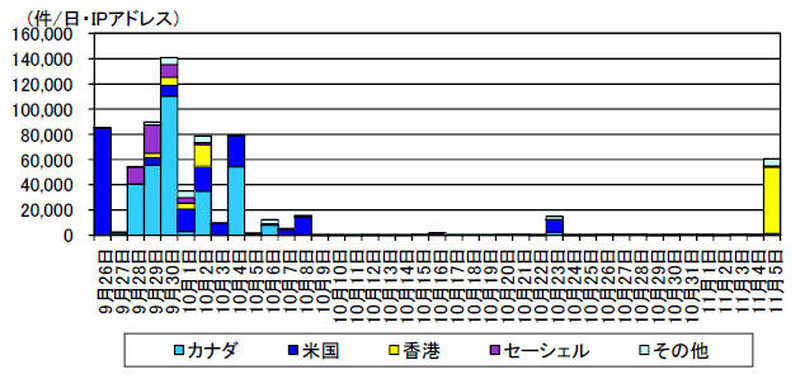

9月26日の観測では、米国に割り当てられた特定の単一IPアドレス(23.225.x.x)を発信元とするSYNパケットを約6時間に渡って検知した。また、11月5日の観測では、同一ネットワークに属するとみられる複数のIPアドレスを発信元とするSYNパケットを検知したが、センサー別に検知パケットを確認すると、その発信元は特定の単一IPアドレスとなっていた。さらに、これらSYNパケットは応答型センサーでのみ検知していることが判明した。

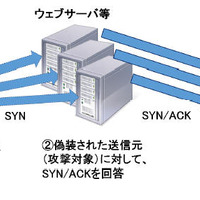

今回の観測では、TCPプロトコルにおける「3ウェイ・ハンドシェイク」の仕組みを悪用し、何者かが送信元IPアドレスを偽装したSYNパケットを多数のインターネット上のWebサーバ等の機器に対し送信していたとみている。SYNパケットを受け取ったWebサーバ等の機器は踏み台となり、SYN/ACKパケットを偽装された送信元IPアドレスに送信することになる。これは、偽装された送信元IPアドレスを持つ機器や当該機器が属するネットワークのサービスが不能状態に陥ることを狙ったTCPプロトコルによるSYN/ACKリフレクター攻撃と考えられるとしている。

関連記事

この記事の写真

/