長期休暇前後のセキュリティ対策、ばらまきメールや脆弱性攻撃に注意(JPCERT/CC)

JPCERT/CCは、「長期休暇に備えて 2018/12」として、冬の長期休暇期間におけるコンピュータセキュリティインシデント発生の予防および緊急時の対応に関して、要点をまとめ発表した。

脆弱性と脅威

脅威動向

年末年始の休暇期間中はインシデント発生に気づきにくく、発見が遅れる可能性がある。休暇期間中にインシデントが発覚した場合に備えて、対応体制や関係者への連絡方法などを事前に調整し、休暇明けには、不審なアクセスや侵入の痕跡がないか、ネットワーク機器のログを確認することを勧めている。 また、インシデントの発生を未然に防ぐためにも、休暇期間に入る前に自組織で管理するネットワーク機器のセキュリティ対策が十分か、今一度確認するよう呼びかけている。

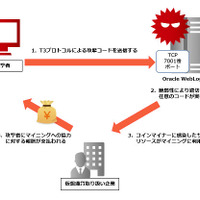

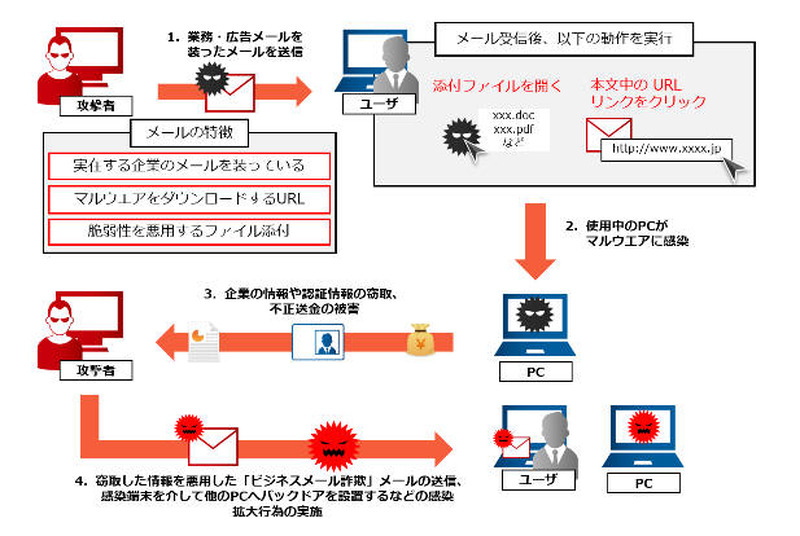

JPCERT/CCではポイントとして、「不審なメールへの注意」「システムにおける脆弱性への注意」を挙げている。不審なメールでは、ばらまき型メール攻撃の手法の変化を紹介。昨今は認証情報の窃取だけでなく、感染した端末のメールやWebサイトの情報を窃取する機能が追加されるなど、これまでとは異なる活動が確認されている。脆弱性では、「Oracle WebLogic Server」の脆弱性(CVE-2017-10271)を例に挙げ、1年経過した現在もこの脆弱性を狙ったアクセスが続いているとした。

JPCERT/CCでは、これらの脅威に対してシステム管理者向けとWebサービス利用者向けに対策のポイントを紹介。また、休暇前と休暇明けの対応について、システム管理者向けと社員・職員向けにポイントを紹介している。

関連記事

この記事の写真

/