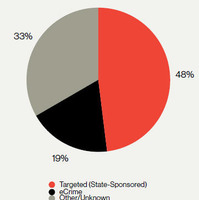

2017年4月、当時は未知の存在であった「IntrusionTruth」と名乗るグループが、中国による大規模な侵入攻撃キャンペーンに関連するとみられる個人の詳細情報を記載したブログ記事を公開し始めました。同グループの真意は明らかにされていませんが、この最初のわずかな情報から、長期にわたって活動している「GOTHIC PANDA」(APT3)の攻撃に関与する個人が暴露され、中国企業の Boyusec(博御信息)、さらには中国・広州市の中国国家安全部(MSS)の関連団体と関わりがあることも露わになりました。

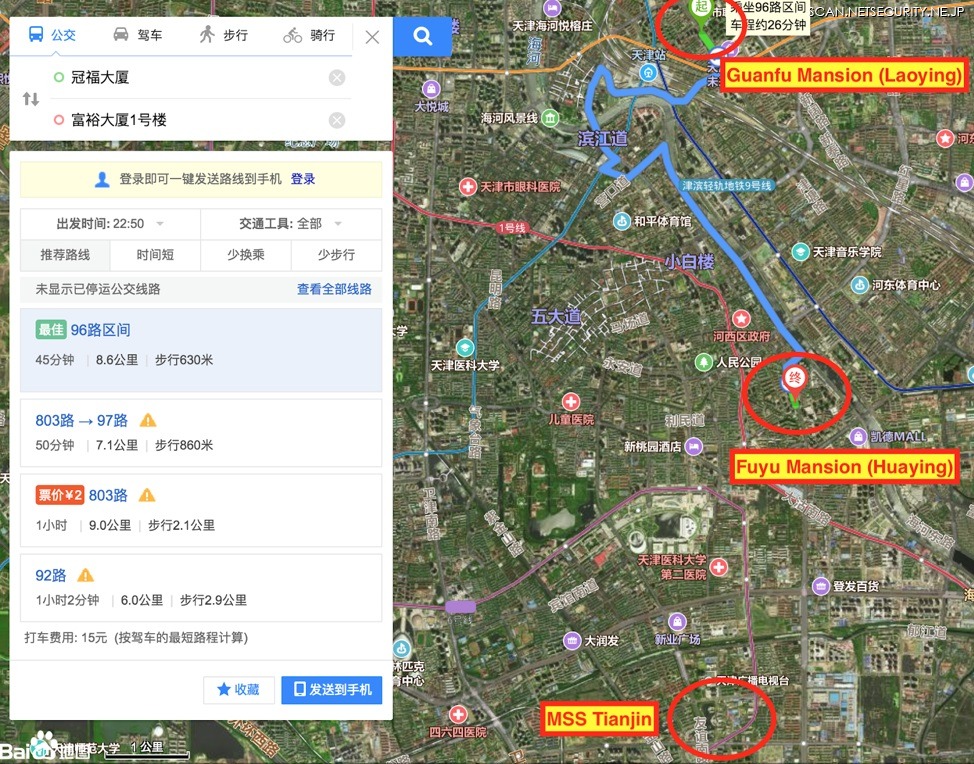

その後、2018 年 7 月から 8 月にかけて、IntrusionTruth は歴史に残る「STONE PANDA」(APT10)の活動に関連する当事者についての新しいレポートを公開する形で活動を再開し、最終的にはそれら当事者と天津市国家安全局との関連性を指摘しました。CrowdStrike Falcon Intelligence は現時点(注:2018年8月ブログ記事掲載時)で、これら最新のブログ記事に記載されている詳細情報のすべてに高い信憑性があるとの結論には達していませんが、いくつかの重要な情報については確認できています。

・名指しされた個人の一部は、つい最近の 2018 年 6 月までアクティブにドメインを登録しており、各自のソーシャルメディアの消去または IntrusionTruth の Twitter アカウントのフォローという形で、この IntrusionTruth のブログ記事に反応を見せた。

・名指しされた ZHANG Shilong 氏と GAO Qiang 氏は、中国の既知のハッキングフォーラムと深い関わりがあり、中国を拠点とするサイバー犯罪グループが現在使用中のツールを調達していた。

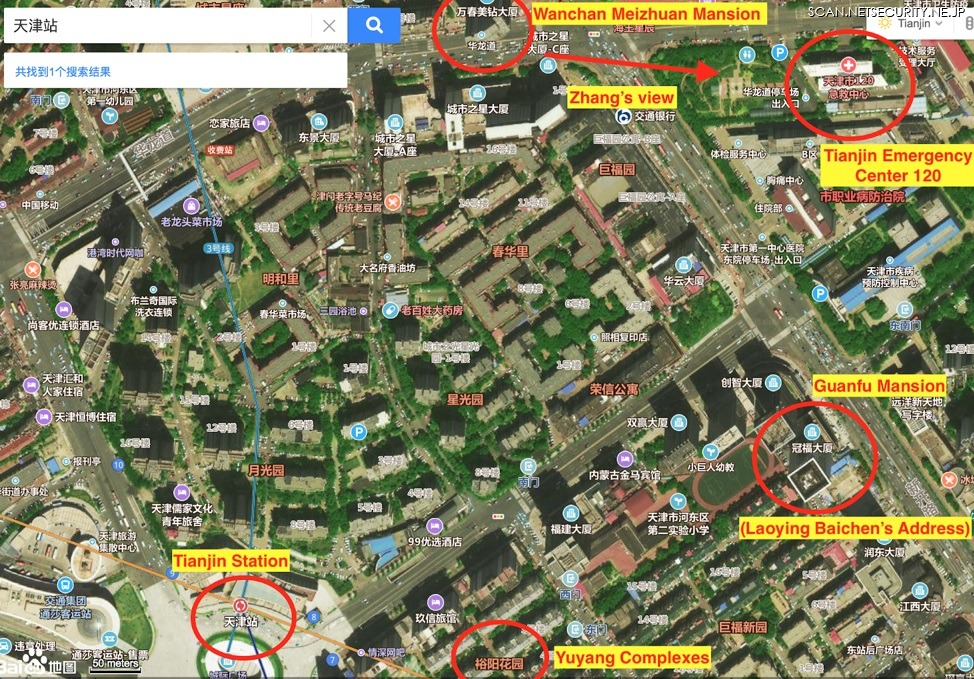

・ZHANG 氏は複数のサイトに登録しており、その登録者情報がサイト間で一部重複していた。それによれば、実在する複数の技術企業の住所と関わりがあり、かつ中国・天津市に住居を構えていた。

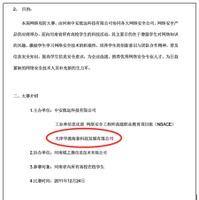

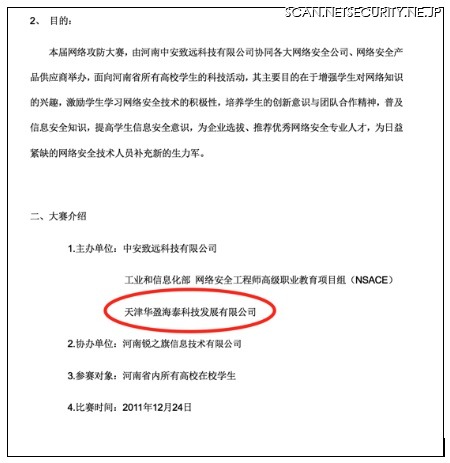

・名指しされた「Huaying Haitai」という会社は、中国工業情報化部がスポンサーとなっている攻撃・防御コンペティションに関わっていた。これは、GOTHIC PANDA が、中国情報技術評価センター(CNITSEC)がスポンサーとなっている現在活動中の防衛研究所に関わりがあることに類似している。

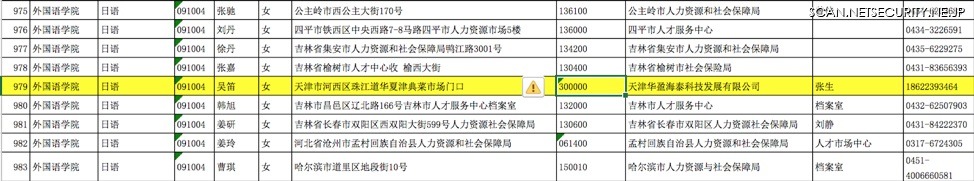

・Huaying Haitai 社はかつて日本語スキルのある中国人学生を採用していた。STONE PANDA が日本企業を標的とする複数の攻撃キャンペーンに参加していたことから、この点は重要である。

・天津市国家安全局は、ブログ記事に記載された住所に位置していることが確認されている。この住所は、ZHANG 氏の登録者情報の住所や、GAO氏 が求人を出した会社からそれほど離れていない。

これらの調査結果をさらに裏付け、STONE PANDA の天津市国家安全局との関わりについてさらに信憑性を高めるような詳細情報が今後明らかになると思われます。

背景

IntrusionTruth は 2017 年 5 月の 1 か月間に、さまざまな情報やオープンソースインテリジェンス(OSINT)を利用して、Boyusec 社に関わりのある複数の個人を特定するブログ記事をいくつか公開しました。CrowdStrike Intelligence はそれ以前から、GOTHIC PANDA が中国国家安全部の複数年にわたる請負会社ではないかと疑っていましたが、IntrusionTruth のブログ記事とその後の RecordedFuture による中国国家安全部と中国情報技術安全性認証センター(CNITSEC)とのつながりに関する調査から、各種情報源による追加情報が裏付けられ、情報の信憑性がさらに高まりました。さらに、米国司法省が Boyusec 社および記載されている複数の個人を起訴状で名指ししたこと、および GOTHIC PANDA の戦術・技術・手順(TTP)を詳述したことから、これら調査結果の信憑性がさらに増しました。

CrowdStrike Falcon Intelligence は、この情報の大部分を独自に検証することができました。その結果、CNITSEC が中国国家安全部と関わっているだけでなく、前センター長の WU Shizhong 氏が同時に国家安全部科学技術局の局長も務めていたという結論に達しました( 註 1 , 2 , 3 )。ここから、中国国家安全部が中国による海外製品のコードレビューにおいて重要な役割を果たしており、現在は独自の有能な国内バグハンティングチームから価値ある脆弱性情報だけを入手できる立場にあることがうかがえます。CNITSEC は、海外企業製品のコードレビューを行う役割を担っていたことから、Microsoft のソースコードに 2003 年まで遡ってアクセスしています。その結果、中国企業の「Qihoo 360」が発見した価値ある脆弱性(CVE-2018-0802)を、この脆弱性が公にされる 1 か月も前に「KRYPTONITE PANDA」が利用するという事態になりました。

2015 年に中国・烏鎮で開催された第 2 回世界インターネット会議で「デジタルシルクロード」構想について語る WU Shizhong 氏

2015 年に中国・烏鎮で開催された第 2 回世界インターネット会議で「デジタルシルクロード」構想について語る WU Shizhong 氏Falcon Intelligence は IntrusionTruth の STONE PANDA に関する記事の調査を続ける中で、中国国家安全部による既知の攻撃との一致点があることをすでに突き止めました。

STONE 石のように沈む

GAO Qiang

GAO 氏については彼を名指しした IntrusionTruth の記事が公開されてから間もなく、同氏の個人情報の多くが消去されました。その中には、インスタントメッセンジャー「Tencent QQ」の同氏のアカウントも含まれていました。

ブログでは、2010 年からの初期のスピアフィッシング攻撃キャンペーン経由で、GAO 氏がニックネーム「fisherxp」と関わりがあると指摘されています。かつては STONE PANDA がその攻撃の発生源であるとされていました。プロフィール写真付きの複数のサイトが、fisherxp アカウントの所有者であることを示しているように見受けられます。ただし、これが GAO 氏であることの裏付けは取れていません。fisherxp の QQ では、代替ユーザー名として「肥猪」が使用されています。これは「大きな豚」の意味です。IntrusionTruth はその後、GAO 氏と、天津市国家安全局の所在地とされる場所に向かう配車用アプリ「Uber」の複数の乗車記録の関連性を指摘しています。これらの記録では、彼の名である「Qiang」と「猪」の両方が識別名としてアプリで使用されており、彼を QQ 番号「420192」と関連付けています。CrowdStrike では現時点で、これらの Uber の領収書の有効性を確認できていません。

しかし、中国で人気の技術フォーラム「51CTO」では fisherxp というアカウントが現在もアクティブで、オープンソースの RAT である「DarkComet」や大量のパスワードクラッキングツールをダウンロードしており、さらに重要なことに、中国の既知のサイバー犯罪者の多くが利用する複数のお気に入りツールをダウンロードした形跡もあります。これらのツールには、「Gh0st RAT 3.6」「zxarps」(古くからのハッカー「LZX」が提供する ARP スプーフィングツール)「lcx.exe」(古くからのハッカー「LCX」が提供するポートフォワーディングツール)が含まれています(註 4 )。

ZHANG Shilong

ZHANG 氏については当初、同氏の「@baobeilong」というアカウントで fisherxp の Twitter アカウントを相互フォローしていることが、IntrusionTruth によって指摘されました。

baobeilong(「Baby Dragon」)は、「Quasar」および「Trochilus」という RAT をフォークした GitHub アカウントも管理していました。これらの RAT は、過去に STONE PANDA によって利用されたオープンソースツールです。しかしその後、このアカウントは消去されています。この情報については、完全に削除される前に CrowdStrike が確認しました。Falcon Intelligence は最近になって独自に「RedLeaves」マルウェアの詳細分析を実施しました。RedLeaves は、日本の多数の防衛関連団体を標的とするために利用されました。このマルウェアが「Trochilus」のコードを元にしていることがわかり、さらに何回か進化を遂げ、ロシアや北朝鮮を標的とするために利用された可能性もあることを示唆するプレフィックスが含まれていました。現時点で、RedLeaves の唯一の発生源が STONE PANDA であると結論付ける証拠はありません。

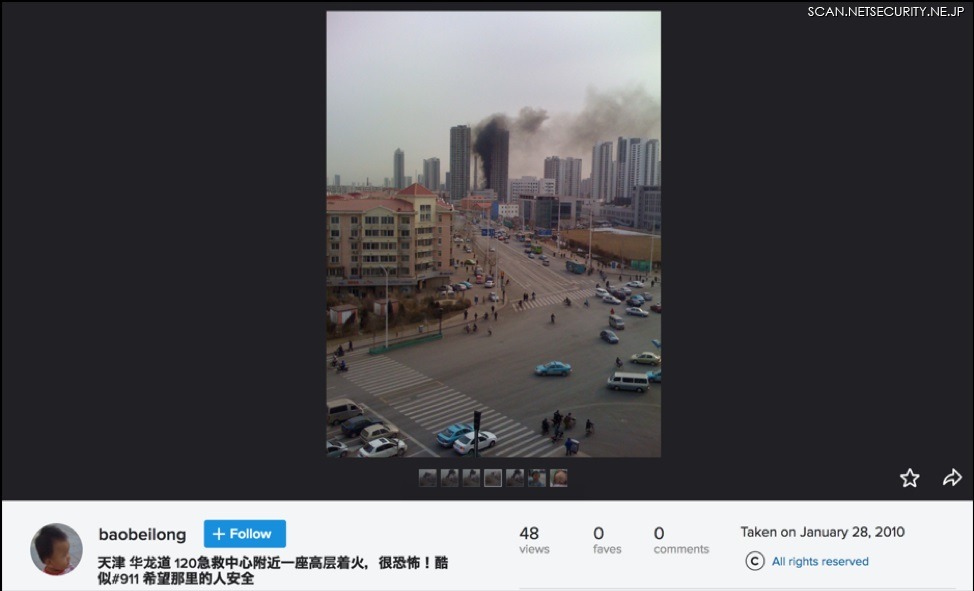

baobeilong は実際、Flickr アカウントを管理していました。このアカウントには大量の画像があり、それらが後になって彼の位置情報を特定する鍵となりました。この点は、CrowdStrike の PUTTER PANDA レポートにおいて、「cpyy」が中国人民解放軍に属していることが、その写真によって明らかになったことに類似しています。

IntrusionTruth はさらに、baobeilong の他のオンラインアカウントから、「xiaohong[.]org」の登録者情報とのつながりを導き出しました。この結果、2007 年まで遡って、ZHANG 氏のフルネーム「ZHANG Shilong」が暴露されました。そこから、登録者情報の一部重複する箇所を追跡することで、ZHANG 氏の漢字氏名と、おそらくは彼の個人宅住所の1つと、職場の住所と思われるもの、そして以下の複数の電子メールアドレスが暴露されました。

・ long@xiaohong[.]org

・ baobei@xiaohong[.]org

・atreexp@yahoo[.]com.cn

・ robin4700@foxmail[.]com

・ eshilong@vip.qq[.]com

具体的には、atreexp → robin4700 → eshilong の順に登録者情報を追跡することで、ZHANG 氏がつい最近の 2018 年 6 月 5 日時点でアクティブにサイトを登録していることがわかりました。それには、彼の写真と名前がはっきりと示された個人ブログや複数の技術関連のブログ記事が含まれていました。

Tianjin Medical Center 120 の火事の様子を撮影した baobeilong の Flickr アカウントの写真

Tianjin Medical Center 120 の火事の様子を撮影した baobeilong の Flickr アカウントの写真Laoying Baichen Instruments

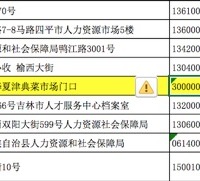

GAO 氏に関する当初のブログ記事には、異なる 2 社の求人情報に記載されていた彼の連絡先情報があります。そのうちの 1 社は「Laoying Baichen Instruments」です(本記事の執筆時点で漢字については不明)。このような会社についての記録は一切見つかりませんでしたが、IntrusionTruth は、「Room 1102, Guanfu Mansion, 46 Xinkai Road, Hedong District, Tianjin」をこの会社に関連する住所として指摘しています。

Falcon Intelligence は、この Laoying 社と Guanfu Mansion の調査中に、Guanfu Mansion が「Tianjin Henglide Technology Co., Ltd.」という会社の登記住所でもあることに気付きました。この会社は、天津市にある CNITSEC によって認定されたごく一部の「レビューセンター」の 1 つとして挙げられています5。Laoying 社と Henglide 社は異なる階に位置するとされていますが、同じビル内に CNITSEC のレビューセンターが存在することは、CNITSEC と中国国家安全部との関わり、および以前の Boyusec 社 / GOTHIC PANDA との関連を考慮すれば注目に値します。

ZHANG 氏は、「Wanchan Meizhuan Mansion」から火事の写真を撮影したとみられる。このマンションは、Yuyang Complex(ZHANG 氏の掲載登録者住所の 1 つ)と Guanfu Mansion(Laoying Baichen 社の掲載住所)の両方に比較的近い。

ZHANG 氏は、「Wanchan Meizhuan Mansion」から火事の写真を撮影したとみられる。このマンションは、Yuyang Complex(ZHANG 氏の掲載登録者住所の 1 つ)と Guanfu Mansion(Laoying Baichen 社の掲載住所)の両方に比較的近い。Tianjin Huaying Haitai Science と技術開発会社

GAO氏が求人を出したと思われるもう 1 つの会社は、「Huaying Haitai」です。IntrusionTruth のブログ記事にあるように、この会社は登記済みで、代表者として Fang Ting(方亭)氏と Sun Lei 氏の 2 名が記載され、住所として「1906 Fuyu Mansion」が記載されています。

Huaying Haitai 社に関する詳細情報の調査によって、2 つの興味深い政府文書が見つかりました。1 つは求人に関する Excel シートで、最近の卒業生、その専攻、新しい雇用主と住所が記載されています。Huaying Haitai 社が、2013 年に南開大学を卒業した日本語専攻の女性を採用したことが記載されています。この点は、STONE PANDA がこの期間の後に日本の防衛関連会社を大規模に標的としたことを考慮すれば興味深いのですが、同社が STONE PANDA と関わっていると結論付ける証拠にはなりえません。

2 つ目の政府文書には、Huaying Haitai 社が、中国工業情報化部の国家訓練機関である NSACE によるネットワークセキュリティ攻撃・防御コンペティションの共同主催者であると記載されています(註 6)。このコンペティションは、河南省の全学生を対象に実施されたものです。

NSACE は、ネットワーク情報セキュリティについて教育する国家教育機関であると見られ、その内容には攻撃的な活動も含まれます7。この情報は、Boyusec 社が以前に広東省にある CNITSEC の系列機関で積極的防衛に関する共同研究の立ち上げに従事していたことを考えれば、特に興味深いところです(註 8 )。これらの技術会社が、中国国家安全部がサイバー攻撃で利用しうるダミー会社兼求人の場となっていることが示唆されています。

天津市国家安全局

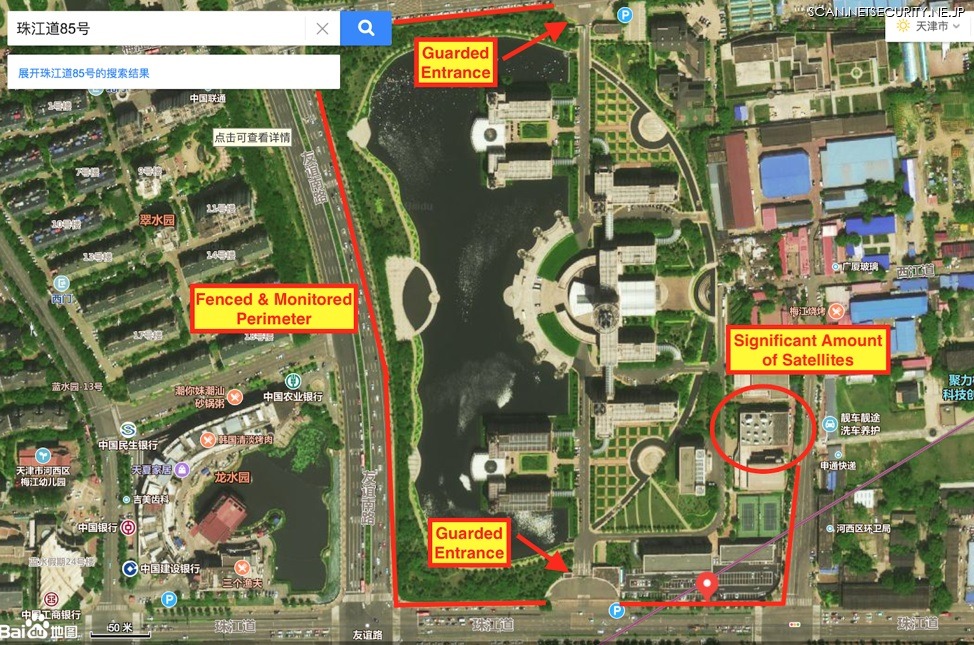

最新の IntrusionTruth の記事では、GAO 氏の Uber 乗車記録で、Fuyu Mansion にある Huaying 社の住所から 85 Zhujiang Road(珠江道 85 号)への経路が頻繁に利用されていたと判断されています。

よく見ると、この複合施設は複数のタワーで構成される目立つ施設で、防犯カメラ付きのフェンスで囲まれ、入口は警護され、多数の衛星通信用パラボラアンテナが付いた建物も存在しています。

この建物に標識はなく、政府記載の住所もありません。しかし、地元の人でも、天津市国家安全局がどこにあるか判別しづらいようになっているようです。検索エンジンの百度(バイドゥ)では、その特定の住所に行くまでの最適な経路を尋ねる質問が複数存在します。別々の 3 人のユーザーが具体的に、天津市国家安全局の本部として 85 Zhujiang Road という住所を指し、その場所を見つけるのは難しいと答えています(註 9 10 11)。

大量の衛星通信用アンテナの存在は、そこがシギント(SIGINT:傍受を利用した諜報活動)能力のある設備であることを暗示するものです。天津市国家安全局はその能力を有する可能性があり、取り付けられている大きなアンテナの数々は、少なくとも2004年1月から存在したと思われます。

85 Zhujiang Road のストリートビューから建物の外側にわずかに見える衛星通信用パラボラアンテナ

85 Zhujiang Road のストリートビューから建物の外側にわずかに見える衛星通信用パラボラアンテナまとめ

未だ多くの情報が不足しているため、STONE PANDA が天津市国家安全局と関わっている可能性について、Falcon Intelligence は現時点では高い信憑性があるという評価を下すことはできません。しかし、今後も IntrusionTruth から直接、あるいはこの資料を見て、独自の見解を抱いた情報セキュリティコミュニティの他の企業から、追加情報が出されることでしょう。IntrusionTruth が以前に公表した GOTHIC PANDA に関する情報は、最終的に正確であると認められ、米国司法省の起訴状が出されて、Boyusec 社の解体につながりました。IntrusionTruth の最新記事には GAO 氏の Uber の領収書が含まれていることから、IntrusionTruth の情報がおそらく、単に出回っている OSINT のデータ以上のものであることは明白です。

GOTHIC PANDA に関連する団体と、STONE PANDA に関するブログ記事で言及される当事者や会社に明らかな類似性があることは無視できません。さらに、Falcon Intelligence は、2015 年後半の米中の短いサイバーデタント(緊張緩和)の後に、西側諸国のサイバー侵入攻撃の大部分を担うのが中国国家安全部に委ねられた点に注目しています。中国人民解放軍が実施した大規模な改革が現在も継続する中で、戦略支援部隊の下に軍のサイバー部隊が統合されているためです。

このデタントによって、中国の侵入活動は当初減少しましたが、その後は数年にわたって着実に増加しており、西側諸国の企業に対する侵入の大部分は、疑わしい請負業者によって実施されています。これらの攻撃者は現在、GOTHIC PANDA、STONE PANDA、WICKED PANDA、JUDGMENT PANDA、KRYPTONITE PANDA という名称で、CrowdStrike が追跡しています。これらの攻撃者の多くは、将来の攻撃のための潜在的プラットフォームを確立し、より多くのデータを収集できるようサプライチェーンおよび上流のプロバイダを標的とし始めています。

中国軍による西側諸国の企業に対するハッキングが蔓延していた時期には、APT1、PUTTER PANDA、Operation CameraShy が中国人民解放軍のすべての部隊を危うくしたとレポートされましたが、現在は中国国家安全部の請負業者を特定することに注目が移りました。STONE PANDA が中国国家安全部の請負業者の 1 つであると発覚したことは、STONE PANDA がさまざまなセクターを幅広く標的としていることから、中国の現在のサイバー攻撃にとって打撃となることでしょう。また、現在の貿易戦争のさなか米中関係が希薄になり、米国による捜査が一層強化される可能性もあります。ただし、このような情報の暴露によって、犯行当事者が攻撃を中止し、オペレーショナルセキュリティ(OPSEC)を強化してから、以前よりも強くなって戻ってくる場合も多いことに留意する必要があります。したがって、CrowdStrike Falcon Intelligence は、Boyusec 社は廃業したかもしれないが、GOTHIC PANDA の構成員は今でも活動しているだろうと分析しています。同じことが、影を潜めた後の STONE PANDA にも言えるでしょう。

STONE PANDA の活動は複数の国々の航空宇宙産業と防衛、政府、医療、テクノロジー、通信サービスの各機関に影響を及ぼしています。

STONE PANDA などの攻撃者に関するインテリジェンスをセキュリティ戦略に取り込む方法について、詳細は Falcon Intelligence 製品ページをご覧ください。

(註)

1. http://kjbz.mca.gov[.]cn/article/mzbzhzcwj/201106/20110600157934.shtml

2. http://bjgwql[.]com/a/hezuojiaoliu/2011/0422/288.htm

3. http://alumni.ecnu.edu[.]cn/s/328/t/528/3b/02/info80642.htm

4. http://down.51cto[.]com/424761/down/1/

5. http://www.djbh[.]net/webdev/web/LevelTestOrgAction.do?p=nlbdLv3&id=402885cb35d11a540135d168e41e000c

6. http://rjzyjsxy.zzia.edu[.]cn/picture/article/25/27/01/6c8b24a143f9959a85301d4527f0/801f81cf-8f30-4aa4-8428-7f9d4e778e76.doc

7. http://www.yingjiesheng[.]com/job-001-607-536.html

8. https://www.recordedfuture.com/chinese-mss-behind-apt3/

9. https://zhidao.baidu[.]com/question/1046720364336588899.html?fr=iks&word=%CC%EC%BD%F2%CA%D0%D6%E9%BD%AD%B5%C085%BA%C5%CA%C7%CA%B2%C3%B4%B5%A5%CE%BB%C2%EF&ie=gbk

10. https://zhidao.baidu[.]com/question/146035392.html?fr=iks&word=%CC%EC%BD%F2%CA%D0%D6%E9%BD%AD%B5%C085%BA%C5%CA%C7%CA%B2%C3%B4%B5%A5%CE%BB%C2%EF&ie=gbk

11. https://zhidao.baidu[.]com/question/223614321.html?fr=iks&word=%CC%EC%BD%F2%CA%D0%D6%E9%BD%AD%B5%C085%BA%C5%CA%C7%CA%B2%C3%B4%B5%A5%CE%BB%C2%EF&ie=gbk

*原文はCrowdStrikeBlog サイト掲載:Two Birds, One STONE PANDA

![[インタビュー] 転換期にあるエンドポイントセキュリティに 4 つのテクノロジーで価値を提供(CrowdStrike Japan) 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/26430.jpg)