常時SSL化環境でも従来機器での検知可能(ラック、テクマトリックス)

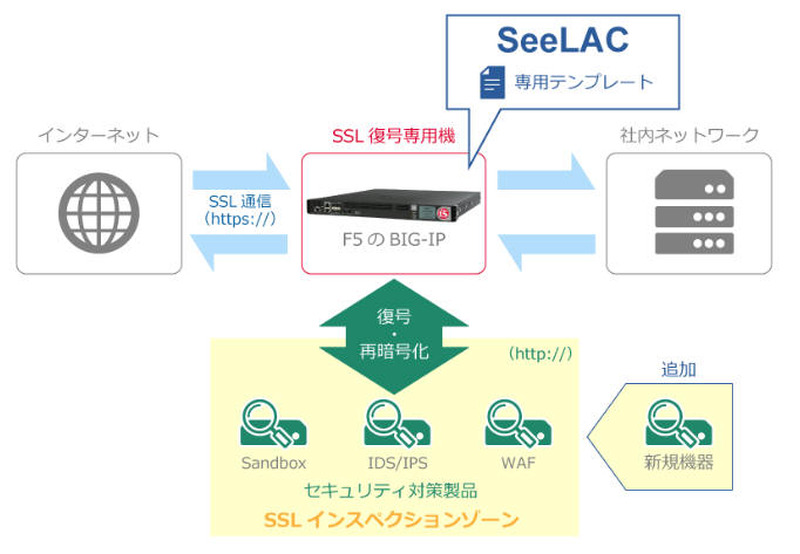

ラックは、テクマトリックスと共同で「SeeLAC」を開発し、暗号通信を一時的に復号ならびに再暗号化を行う「SSL可視化ゾーン」構築サービスの提供を開始した。

製品・サービス・業界動向

新製品・新サービス

同ゾーンにセキュリティ対策機器を収納することで、機器本来の機能を有効化させることができ、また暗号通信に対応できない従来の機器でも、安全で効率的な運用が可能となる。ラックのセキュリティ診断や運用監視センター「JSOC」で培ってきたセキュリティ対策ノウハウと、テクマトリックスが取り扱っているF5 Networks社製品「BIG-IP」のSSL復号機能を活用することで、従来のセキュリティ対策機器でも暗号化に隠れた脅威を検知できる「SSLインスペクションゾーン」の実装を容易に安全に実現することが可能な「SeeLAC」を開発した。

「SSLインスペクションゾーン」のエリア内では、機能が異なる複数のセキュリティ対策機器の配置においても、機器ごとの復号は不要になるため、各機器への煩雑な設定を省くことができる。また、既存サブネットとのIPセグメントと重複して「SSLインスペクションゾーン」を実装できるため、既存ネットワーク環境を変更する必要もない。なお、SeeLACは単体での提供は行わず、「SSLインスペクションゾーン」の構築サービスの一環として提供される。

関連記事

この記事の写真

/