EC サイトをターゲットとしたサイバー攻撃被害が増加する昨今、この取り組みの目的やサービス内容について、診断を行うふたりの技術者、森藤将武氏、小田真司氏に話を聞きました。

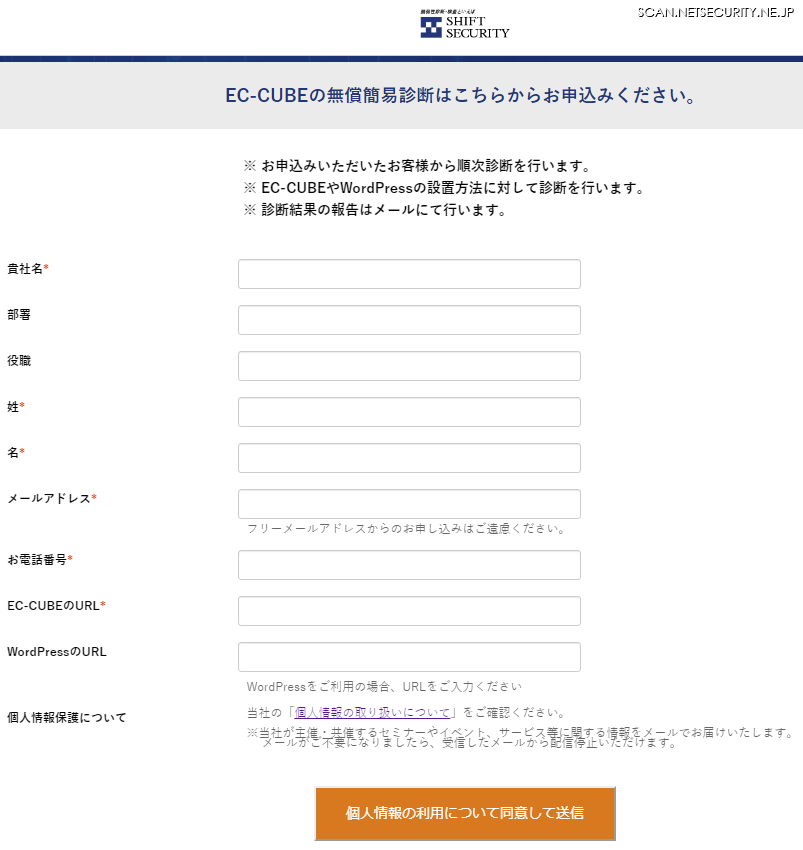

―― EC-CUBE を使ったオンラインショッピングサイトなら誰でも無料で利用できるんですか?

はい。

――完全に無料ですか?

完全に無料です。

――そもそもこのサービスをはじめたきっかけは何ですか?

我々は前職で、EC-CUBE のインテグレートパートナーとしてこれまで 1,000 店舗を超える EC-CUBE のサイト構築に関わってきました。また、弊社代表の松野は、2013 年頃から「EC-CUBE セキュリティワーキンググループ」のメンバーとして活動していました。

今年に入って、ワーキンググループの代表幹事である株式会社イーシーキューブの金陽信さんから松野に、EC サイトのセキュリティを底上げするような取り組みができないかという相談を直接いただいて、すぐに無償診断というアイデアが出ました。次の日には社内で「やろう」「すぐにやろう」と決まっていました。

利用者の多い EC-CUBE の診断を無償化することで、オンラインショッピングサイト全体の底上げにもなりますし、まだセキュリティ診断を一度も利用したことがない方へ向けて敷居を下げることもできると考えました。

EC-CUBE によるオンラインショッピングサイトであればどんなサイトでも診断を行います。また、EC-CUBE と WordPress をあわせて運用しているケースもたくさんあり、近年 WordPress のプラグインの弱点を突いた攻撃も増えているので、希望があれば WordPress の診断も行います。

――細かいですが、EC-CUBE と WordPress を併用している場合は両方診てくれるのであって、WordPress だけなら対象外ですね。

はい。現在は WordPress だけを診断することはありません。

――オンラインショッピングサイト側で何か必要な準備はありますか?

何もありません。ご指定いただいた URL に数回アクセスするだけで、Nessus のようなツールを回してサーバに負荷をかけるわけでもありませんし、サイト稼働に影響を与えるタイプの診断は一切行いません。

――具体的にはどんな診断をするのですか?

類推できる URL になっていないかどうかなどの基本的設定や、管理画面へのアクセス制限の有無などを調べます。具体的には、

・管理画面の URL がデフォルトの状態になっていないかどうか

・SSL が強制されているかどうか

・EC-CUBE のバージョン

といった箇所を中心にチェックを行っています。

――たとえば正規の料金を支払って受けるセキュリティ診断を 100 点とするなら、「EC-CUBE 向け無償簡易セキュリティ診断」は何点になりますか?

そもそも診断の質が異なるので単純に数字で比較することは難しいのですが、本当に最低限のところは診ていますので、20 点程度だと思います。

――たった 20 点とも思えますが、サイバー攻撃組織はまず手始めに、さきほど挙げられたチェック項目にあるようなごく基本の設定ができていない、いわば「脇の甘いサイト」を、ツールで自動検出して、「攻略が容易な攻撃候補先」としてリスト化することが知られています。そのリストから外れるだけでも意味がありそうですね。では、Webフォームから診断を依頼すると、どの程度の期間で結果を知らせてくれるのですか?

https://www.shiftsecurity.jp/eccube.html

プレスリリース直後は依頼が集中しましたが、現在は落ち着いてきているので、遅くとも翌営業日には、早ければ当日中に結果をメールでご連絡できると思います。

――結果をメールで送るのは危なくないですか?

具体的な URL 等は記載しませんし、当事者でなければわからない言い回しにします。また、いまのところそういう例はありませんが、もし本当に何かクリティカルなものが見つかった場合は別途パスワードつきのファイルでご連絡します。

――その結果をもとにどう対応すればいいかはわかるのですか?

たとえば「BASIC 認証をかけてください」など具体的なアドバイスをレポートに記載しています。

――何割くらいのサイトで脆弱性が見つかりますか?

たとえば「管理画面にすぐにアクセスできてしまう」などは、およそ 6 割のサイトで見つかりました。管理画面の URL が容易に推測できてしまうことは問題で、たとえば EC-CUBE 自体に何の脆弱性もなくても、正規権限でログインできてしまえば、JavaScript の送信先を変更してクレジットカード情報を盗むなど、いろいろな悪さができてしまいます。

――逆に、まったく弱点が見つからないサイトはありましたか?

まったく出ないサイトは約 1 割でした。EC-CUBE の導入と構築に最初に携わった会社さんがちゃんと設定されたのだと思います。

――弱点が見つかる EC サイトに何か共通点はありますか?

専門の運用者がいらっしゃらない、またエンジニアさんがついていないと思われる EC サイトは脆弱性が見つかる傾向があると思います。

――アイデアが出てすぐに実施が決まったということですが、最初にサービスをはじめるときに何か恐いということはなかったですか? EC-CUBE で動いているオンラインショッピングサイトは膨大にあるわけですし、その 1 割程度が依頼してくるだけでも相当な数になると思います。殺到して他の業務が回らなくなる懸念とか。

幸い、いままでのところ、対応ができなくなるほどご依頼が殺到しているわけではありません。株式会社SHIFT SECURITY には、診断員の持つ技術を細かく分解し標準化して、メンバー間で横展開し共有するノウハウがあります。

たとえば今回の無償診断では、CSS のなかの記載を探すなど複数の方法を用いて EC-CUBE のバージョンチェックを行うのですが、これはすでに診断士の小田のノウハウをツール化しています。ひとつのオンラインショッピングサイトの診断の所要時間は実動 10 分程度しかかからないところまで、作業の標準化ができていましたので、何も不安はありませんでした。診断依頼のメールが来たら作業フローに載せるだけです。

――無償診断はキャンペーン的に期間限定で行われるのですか?

特にやめる予定はなく、これからもずっと提供していく予定です。このレベルの診断は、診断企業が無償で提供するのがあたりまえ、それがデファクトになるような日が来ればいいと思っています。

――ありがとうございました。

森藤 将武

2007年よりEC-CUBEを使った受託開発に従事。2008年、EC-CUBE提供元のロックオン社と共著「EC-CUBE公式ガイドブック」を執筆。その後、小規模から大規模まで、計1,000社以上のEC-CUBEを使用したプロダクトに従事、2018年よりSHIFT SECURITYにて脆弱性診断を担当。

小田 真司

2011年より、1,000社以上のEC-CUBEを使用したプロダクトに従事。またEC-CUBE用のプラグインや決済モジュール開発などを経て、2018年よりSHIFT SECURITYにて脆弱性診断の標準化を担当。