◆概要

2019 年 10 月に、Elasticsearch のプラグインである Kibana で 2019 年 2 月に報告された脆弱性を悪用して、遠隔から任意のコードが実行可能となるエクスプロイトコードが公開されています。攻撃者に脆弱性を悪用されてしまった場合は、Kibana の実行ユーザの権限で侵入されてしまいます。アップデートやアクセス制御により対策してください。

◆分析者コメント

脆弱性を悪用するリクエストの生成が容易であるため、攻撃者が悪用を試行する可能性が高い脆弱性であると考えられます。脆弱性に根本的に対策するにはアップデートする必要がありますが、Kibana というソフトウェアの性質を考慮すると、インターネット上から Kibana のポートにアクセスできることがセキュリティ上好ましくないため、アップデートによる対策とともにアクセス制御状況を見直して対策してください。

◆深刻度(CVSS)

[CVSS v3.0]

10.0

https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator?name=CVE-2019-7609&vector=AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H&version=3.0

[CVSS v2]

10.0

https://nvd.nist.gov/vuln-metrics/cvss/v2-calculator?name=CVE-2019-7609&vector=(AV:N/AC:L/Au:N/C:C/I:C/A:C)

◆影響を受けるソフトウェア

以下のバージョンの Kibana が、当該脆弱性の影響を受けると報告されています。

- Kibana 5 系: 5.6.15 未満

- Kibana 6 系: 6.0.0 - 6.6.1 未満

◆解説

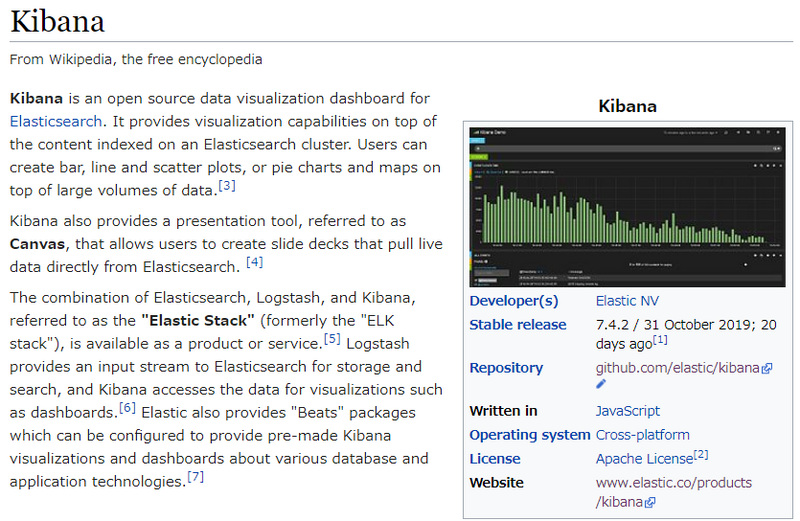

Elasticsearch のデータ視覚化プラグインである Kibana に、遠隔から任意のJavaScript が挿入できてしまうことに起因する、遠隔コード実行の脆弱性が報告されています。

2019 年 10 月に、Elasticsearch のプラグインである Kibana で 2019 年 2 月に報告された脆弱性を悪用して、遠隔から任意のコードが実行可能となるエクスプロイトコードが公開されています。攻撃者に脆弱性を悪用されてしまった場合は、Kibana の実行ユーザの権限で侵入されてしまいます。アップデートやアクセス制御により対策してください。

◆分析者コメント

脆弱性を悪用するリクエストの生成が容易であるため、攻撃者が悪用を試行する可能性が高い脆弱性であると考えられます。脆弱性に根本的に対策するにはアップデートする必要がありますが、Kibana というソフトウェアの性質を考慮すると、インターネット上から Kibana のポートにアクセスできることがセキュリティ上好ましくないため、アップデートによる対策とともにアクセス制御状況を見直して対策してください。

◆深刻度(CVSS)

[CVSS v3.0]

10.0

https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator?name=CVE-2019-7609&vector=AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H&version=3.0

[CVSS v2]

10.0

https://nvd.nist.gov/vuln-metrics/cvss/v2-calculator?name=CVE-2019-7609&vector=(AV:N/AC:L/Au:N/C:C/I:C/A:C)

◆影響を受けるソフトウェア

以下のバージョンの Kibana が、当該脆弱性の影響を受けると報告されています。

- Kibana 5 系: 5.6.15 未満

- Kibana 6 系: 6.0.0 - 6.6.1 未満

◆解説

Elasticsearch のデータ視覚化プラグインである Kibana に、遠隔から任意のJavaScript が挿入できてしまうことに起因する、遠隔コード実行の脆弱性が報告されています。