IE 更新プログラムの変遷とサーバ環境でも適用が必要な理由(日本マイクロソフト)

日本マイクロソフトは、「IE の累積的な更新プログラムも確実に適用を!」と題する記事をMicrosoft Security Response Centerブログで公開した。

製品・サービス・業界動向

業界動向

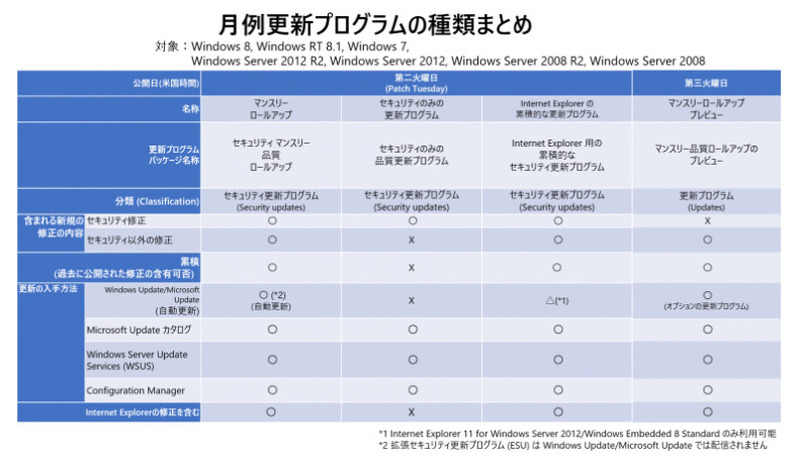

IE における更新プログラムの提供方法は、単体の Internet Explorer の累積的な更新プログラムとして提供として始まり、2016年10月まで継続された。その後、Windowsがロールアップモデルに変更したことを受け、Windowsの更新プログラムにIEの更新も統合されるようになった。これには、セキュリティ・非セキュリティのマンスリーロールアップ、翌月のロールアップのプレビュー、セキュリティのみの更新プログラムが含まれていた。

2017年2月以降は、パッケージサイズを小型化するために、Windows 8.1、Windows Server 2012 R2 以前の「セキュリティのみの更新プログラム」には、IE のセキュリティ修正は含まず、個別の累積的な更新プログラムとしても再び提供されるようになった。これらの環境ではIEの更新は含まれず、サーバ上でIEを使うこともないため、適用は不要ではないかという声も多いという。しかし、マイクロソフトは、セキュリティのみの更新プログラムを利用している場合、IE の累積的な更新プログラムも確実に適用することを強く推奨している。

Internet Explorer は単一のモジュールで構成されるアプリケーションではなく、通信コンポーネント、描画コンポーネント、スクリプトコンポーネントなどさまざまな役割をもつ再利用可能なコンポーネントで構成されるアプリケーションであるため、IEそのもを利用していなくても、IEを構成するコンポーネントが利用されている可能性がある。また、ページが表示されない、ブラウザ以外の通信コンポーネントを使用するアプリが正常に動作しないといった互換性の問題が生じることもあるため、システム保護の観点からも適用するよう勧めている。

《ScanNetSecurity》

関連記事

この記事の写真

/

![[ブラックマーケット最新価格一覧] ランサムウェア,ボットレンタル, 盗難アカウント,パスポート, 偽造処方箋, 性恐喝用偽造動画:各USドル表記 ~ コモディティと高級サービスの違い 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/31412.jpg)